"Let's Encrypt"에서 제공하는 무료 SSL 인증서를 IIS에 적용하는 방법 (1)

드디어, "Let's Encrypt"가 베타를 벗어나 정식 서비스로 들어갔습니다.

Let's Encrypt

; https://letsencrypt.org/getting-started/

게다가 IIS를 위한 PowerShell 모듈도 ebekker라는 사용자가 github에 공개했습니다.

How Letsencrypt work for windows IIS?

; https://community.letsencrypt.org/t/how-letsencrypt-work-for-windows-iis/2106/1

ebekker/ACMESharp

; https://github.com/ebekker/ACMESharp/wiki/Quick-Start

어디... 한번 써볼까요? ^^

방법은 이미 ACMESharp 위키 페이지에 다 있지만 그래도 여기서 다시 한번 설명해 보겠습니다.

먼저, "ACMESharp"은 PowerShell 모듈이기 때문에 (관리자 권한의) PowerShell 쉘에서 다음과 같은 명령어로 설치해줍니다.

Windows PowerShell

Copyright (C) 2015 Microsoft Corporation. All rights reserved.

PS C:\WINDOWS\system32> Install-Module -Name ACMESharp

NuGet provider is required to continue

PowerShellGet requires NuGet provider version '2.8.5.201' or newer to interact with NuGet-based repositories. The NuGet

provider must be available in 'C:\Program Files\PackageManagement\ProviderAssemblies' or

'C:\Users\Tester\AppData\Local\PackageManagement\ProviderAssemblies'. You can also install the NuGet provider by

running 'Install-PackageProvider -Name NuGet -MinimumVersion 2.8.5.201 -Force'. Do you want PowerShellGet to install

and import the NuGet provider now?

[Y] Yes [N] No [S] Suspend [?] Help (default is "Y"): y

Untrusted repository

You are installing the modules from an untrusted repository. If you trust this repository, change its

InstallationPolicy value by running the Set-PSRepository cmdlet. Are you sure you want to install the modules from 'PSGallery'?

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "N"): y

그럼, 다음의 폴더에 모듈이 설치됩니다.

C:\Program Files\WindowsPowerShell\Modules\ACMESharp\[버전]

완료되었으면 Import-Module로 확인합니다.

PS C:\WINDOWS\system32> Import-Module ACMESharp

PS C:\WINDOWS\system32>

참고로, 위의 명령어는 PowerShell Gallery로부터 ACMESharp을 설치하는 것인데 이는 PowerShell 5.0부터 지원됩니다. 윈도우 10부터는 5.0 버전이 기본 설치되어 있지만 윈도우 7 SP1 부터는 별도로 설치해줘야 합니다.

Windows Management Framework 5.0

; https://www.microsoft.com/en-us/download/details.aspx?id=50395

설치된 PowerShell의 버전을 알고 싶다면 Get-Host 명령으로 확인할 수 있습니다.

PS C:\Users\Tester> Get-Host

Name : ConsoleHost

Version : 5.0.10586.122

InstanceId : d200e2f8-636f-41a5-b0d8-6714390c59b3

UI : System.Management.Automation.Internal.Host.InternalHostUserInterface

CurrentCulture : ko-KR

CurrentUICulture : en-US

PrivateData : Microsoft.PowerShell.ConsoleHost+ConsoleColorProxy

DebuggerEnabled : True

IsRunspacePushed : False

Runspace : System.Management.Automation.Runspaces.LocalRunspace

그다음, 인증서를 저장하기 위한 영역을 초기화해줍니다. 이 명령을 관리자 권한으로 실행하면 시스템 전역적인 경로에 인증서 관련 정보가 저장되고, 그렇지 않다면 사용자 관련 경로에 저장됩니다. 저는, 그냥 '비-관리자 권한'으로 다시 PowerShell을 실행시켜

Vault 저장소를 초기화시켰습니다.

PS C:\Users\Tester> Initialize-ACMEVault

그럼, 관련 파일이 다음의 경로에 생성됩니다.

%LOCALAPPDATA%\ACMESharp\userVault

이제 "Let's Encrypt"에 등록을 하고,

PS C:\Users\Tester> New-ACMERegistration -Contacts mailto:kevin13@chol.net -AcceptTos

Contacts : {mailto:kevin13@chol.net}

PublicKey : { e = AQAB, kty = RSA, n = ...[생략]... }

RecoveryKey :

RegistrationUri : https://acme-v01.api.letsencrypt.org/acme/reg/1610295

Links : {...[생략]...}

TosLinkUri : https://letsencrypt.org/documents/LE-SA-v1.0.1-July-27-2015.pdf

TosAgreementUri : https://letsencrypt.org/documents/LE-SA-v1.0.1-July-27-2015.pdf

AuthorizationsUri :

CertificatesUri :

인증서를 적용할 웹 사이트의 DNS 명을 제출합니다.

PS C:\Users\Tester> New-ACMEIdentifier -Dns www.sysnet.pe.kr -Alias myblogdns1

IdentifierPart : ACMESharp.Messages.IdentifierPart

IdentifierType : dns

Identifier : www.sysnet.pe.kr

Uri : https://acme-v01.api.letsencrypt.org/acme/authz/...[생략]...

Status : pending

Expires : 2016-05-10 오후 2:45:01

Challenges : {, , }

Combinations : {2, 1, 0}

제출한 DNS 명이 여러분 소유라는 것을 이제 증명해야 하는데요. 다음의 3가지 방법이 있습니다.

제 경우에는, Azure에 올려진 제 블로그에 적용할 것이므로 수작업으로 진행해야 하므로 두 번째 방법을 택했습니다.

PS C:\Users\Tester> Complete-ACMEChallenge myblogdns1 -ChallengeType http-01 -Handler manual

== Manual Challenge Handler - HTTP ==

* Handle Time: [2016-05-03 오후 11:53:01]

* Challenge Token: [WRY1jLcW...[생략]...i_2sBI8s]

To complete this Challenge please create a new file

under the server that is responding to the hostname

and path given with the following characteristics:

* HTTP URL: [https://www.sysnet.pe.kr/.well-known/acme-challenge/WRY1jLc...[생략]...Ii_2sBI8s]

* File Path: [.well-known/acme-challenge/WRY1jLcW...[생략]...2sBI8s]

* File Content: [WRY1jLcWYcVO55...[생략]...jB_NHLhicrfTj2Bo]

* MIME Type: [text/plain]

------------------------------------

IdentifierPart : ACMESharp.Messages.IdentifierPart

IdentifierType : dns

Identifier : www.sysnet.pe.kr

Uri : https://acme-v01.api.letsencrypt.org/acme/authz/...[생략]...

Status : pending

Expires : 2016-05-10 오후 2:45:01

Challenges : {, , manual}

Combinations : {2, 1, 0}

위의 메시지에 대한 의미는 간단합니다. "HTTP URL"이 여러분들의 웹 사이트이므로 "

https://www.sysnet.pe.kr/.well-known/acme-challenge/WRY1jLc...[생략]...Ii_2sBI8s" 경로를 방문하면 "File Content"로 지정된 내용인 "WRY1jLcWYcVO55...[생략]...jB_NHLhicrfTj2Bo"을 반환할 수 있도록 파일을 생성해 주면 됩니다. (잊지 말고, Visual Studio의 속성 창에서 해당 파일의 "Build Action"을 "Content"로 설정합니다. 그렇지 않으면 배포에 포함되지 않습니다.)

단지, 해당 파일이 확장자가 없기 때문에 "text/plain"으로 인식해 주려면 .well-known/acme-challenge/ 폴더에 web.config 파일도 함께 생성해서 다음과 같은 설정을 추가해 줍니다.

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<staticContent>

<mimeMap fileExtension="." mimeType="text/plain" />

</staticContent>

</system.webServer>

</configuration>

확인을 위해 꼭 웹 브라우저로 "

https://www.sysnet.pe.kr/.well-known/acme-challenge/WRY1jLc...[생략]...Ii_2sBI8s" 경로를 방문해 보고 "F12" 키를 눌러 "Developer Tools"의 "Network" 탭을 이용해 해당 파일의 "Content type"이 "text/plain"으로 나오는지 보면 좋습니다.

준비가 되었으면 도메인의 소유자임을 "Let's encrypt" 측에 확인하라고 다음의 명령을 내려줍니다.

PS C:\Users\Tester> Submit-ACMEChallenge myblogdns1 -ChallengeType http-01

IdentifierPart : ACMESharp.Messages.IdentifierPart

IdentifierType : dns

Identifier : www.sysnet.pe.kr

Uri : https://acme-v01.api.letsencrypt.org/acme/authz/8c7cHBK5xMF8SEDc0t9KT_OYok6OFEaI5uWqgxfpNQg

Status : pending

Expires : 2016-05-10 오후 2:45:01

Challenges : {, , manual}

Combinations : {2, 1, 0}

보시면 상태가 "pending"으로 나옵니다. 이게 완료될 때까지 기다려야 하는데요. 다음의 명령어로 한번씩 확인해 볼 수 있습니다. (금방 상태가 확정됩니다.)

PS C:\Users\Tester> (Update-ACMEIdentifier myblogdns1 -ChallengeType http-01).Challenges | Where-Object {$_.Type -eq "http-01"}

ChallengePart : ACMESharp.Messages.ChallengePart

Challenge : ACMESharp.ACME.HttpChallenge

Type : http-01

Uri : https://acme-v01.api.letsencrypt.org/acme/challenge/8c7cHBK5xMF8SEDc0t9KT_OYok6OFEaI5uWqgxfpNQg/69449312

Token : WRY1jLcWYcVO55PhB1h6fUTzUQs1uRbaGsIi_2sBI8s

Status : invalid

OldChallengeAnswer : [, ]

ChallengeAnswerMessage :

HandlerName : manual

HandlerHandleDate : 2016-05-03 오후 11:53:01

HandlerCleanUpDate :

SubmitDate : 2016-05-04 오전 12:59:08

SubmitResponse : {StatusCode, Headers, Links, RawContent...}

저렇게 invalid로 나오면, "New-ACMEIdentifier" 단계로 돌아가서 다시 진행해야 합니다. 따라서, 이렇게 되면 Identifier까지 변경해야 하므로 다음과 같이 이름을 바꿔서 다시 진행해 줍니다.

PS C:\Users\Tester> New-ACMEIdentifier -Dns www.sysnet.pe.kr -Alias myblogdns2

IdentifierPart : ACMESharp.Messages.IdentifierPart

IdentifierType : dns

Identifier : www.sysnet.pe.kr

Uri : https://acme-v01.api.letsencrypt.org/acme/authz/EY0wWw0bW1qdwATTtEwZrvzB8UJBi7nIjl7BeIata88

Status : pending

Expires : 2016-05-10 오후 4:10:00

Challenges : {, , }

Combinations : {1, 0, 2}

참고로, 제 경우에 "invalid"로 나왔던 원인은 해당 파일이 "UTF-8 with signature" 형식으로 저장되어 발생한 문제였습니다. 그래서 "ASCII" 형식으로 메모장을 이용해 다시 저장한 후 웹 사이트를 배포해 "Status: valid" 상태까지 진행했습니다.

PS C:\Users\Tester> (Update-ACMEIdentifier myblogdns2 -ChallengeType http-01).Challenges | Where-Object {$_.Type -eq "http-01"}

ChallengePart : ACMESharp.Messages.ChallengePart

Challenge : ACMESharp.ACME.HttpChallenge

Type : http-01

Uri : https://acme-v01.api.letsencrypt.org/acme/challenge/EY0wWw0bW1qdwATTtEwZrvzB8UJBi7nIjl7BeIata8

8/69514095

Token : 3lA782rH5W43rIX_rTwi3zSdjPRgILkajdKAIfnH2y8

Status : valid

OldChallengeAnswer : [, ]

ChallengeAnswerMessage :

HandlerName : manual

HandlerHandleDate : 2016-05-04 오전 1:10:38

HandlerCleanUpDate :

SubmitDate : 2016-05-04 오전 1:21:29

SubmitResponse : {StatusCode, Headers, Links, RawContent...}

드디어, 인증서를 받을 차례가 왔군요. ^^ 로컬에 인증서를 하나 만들고 그것을 "Let's encrypt" 측 CA 서버에 전달합니다.

PS C:\Users\Tester> New-ACMECertificate myblogdns2 -Generate -Alias sysnetCert1

Id : 2117d473-8887-4a0d-94c4-dcedb23c591b

Alias : sysnetCert1

Label :

Memo :

IdentifierRef : b96ca243-869e-422e-8c15-e63aaca5bba5

IdentifierDns : www.sysnet.pe.kr

AlternativeIdentifierDns :

KeyPemFile :

CsrPemFile :

GenerateDetailsFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-gen.json

CertificateRequest :

CrtPemFile :

CrtDerFile :

IssuerSerialNumber :

SerialNumber :

Thumbprint :

Signature :

SignatureAlgorithm :

PS C:\Users\Tester> Submit-ACMECertificate sysnetCert1

Id : 2117d473-8887-4a0d-94c4-dcedb23c591b

Alias : sysnetCert1

Label :

Memo :

IdentifierRef : b96ca243-869e-422e-8c15-e63aaca5bba5

IdentifierDns : www.sysnet.pe.kr

AlternativeIdentifierDns :

KeyPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-key.pem

CsrPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-csr.pem

GenerateDetailsFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-gen.json

CertificateRequest : ACMESharp.CertificateRequest

CrtPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-crt.pem

CrtDerFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-crt.der

IssuerSerialNumber :

SerialNumber : 036803E45525487CD7F7E1030337C3070F08

Thumbprint : CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E

Signature : CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E

SignatureAlgorithm : sha256RSA

PS C:\Users\Tester> Update-ACMECertificate sysnetCert1

Id : 2117d473-8887-4a0d-94c4-dcedb23c591b

Alias : sysnetCert1

Label :

Memo :

IdentifierRef : b96ca243-869e-422e-8c15-e63aaca5bba5

IdentifierDns : www.sysnet.pe.kr

AlternativeIdentifierDns :

KeyPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-key.pem

CsrPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-csr.pem

GenerateDetailsFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-gen.json

CertificateRequest : ACMESharp.CertificateRequest

CrtPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-crt.pem

CrtDerFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-crt.der

IssuerSerialNumber : 0A0141420000015385736A0B85ECA708

SerialNumber : 036803E45525487CD7F7E1030337C3070F08

Thumbprint : CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E

Signature : CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E

SignatureAlgorithm : sha256RSA

정상적으로 인증서가 발급되었으니, 이제 pfx 파일로 export 시킨 다음,

PS C:\Users\Tester> Get-ACMECertificate sysnetCert1 -ExportPkcs12 "c:\temp\sysnetCert1.pfx" -CertificatePassword 'mypassword'

Id : 2117d473-8887-4a0d-94c4-dcedb23c591b

Alias : sysnetCert1

Label :

Memo :

IdentifierRef : b96ca243-869e-422e-8c15-e63aaca5bba5

IdentifierDns : www.sysnet.pe.kr

AlternativeIdentifierDns :

KeyPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-key.pem

CsrPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-csr.pem

GenerateDetailsFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-gen.json

CertificateRequest : ACMESharp.CertificateRequest

CrtPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-crt.pem

CrtDerFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-crt.der

IssuerSerialNumber : 0A0141420000015385736A0B85ECA708

SerialNumber : 036803E45525487CD7F7E1030337C3070F08

Thumbprint : CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E

Signature : CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E

SignatureAlgorithm : sha256RSA

파일로 나온 sysnetCert1.pfx 인증서를 IIS 서버에 설치해 주면 됩니다.

IIS 서버는 나중에 적용해 보고, 우선 내보내기 된 .pfx파일을 탐색기에서 더블 클릭을 이용한 '가져오기'로 다음의 글에 설명한 방법으로 설치할 수 있습니다.

5.1 인증서 관리 - 내보내기/가져오기

; https://www.sysnet.pe.kr/2/0/392

.pfx 파일을 가져오기 했으면 이제 '인증서 관리자'를 통해 살펴볼 수 있습니다.

5.3 인증서 관리 - 인증서 MMC 관리자

; https://www.sysnet.pe.kr/2/0/395

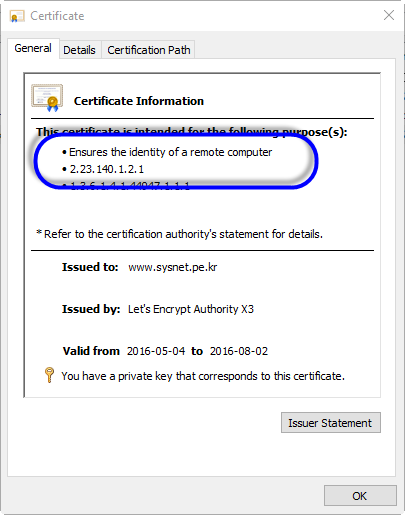

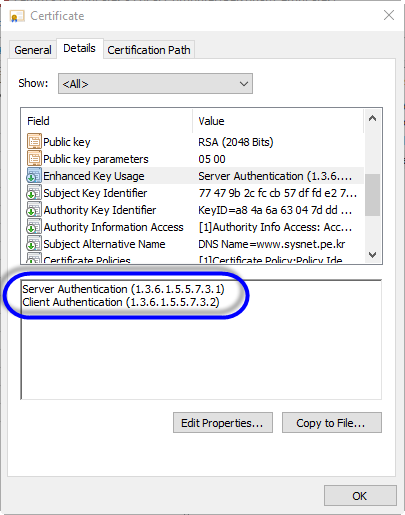

아래의 그림에서 보는 것처럼,

오직, HTTPS 관련 통신을 위한 보안 용도로만 사용할 수 있을 뿐 그 외의 '코드 사이닝'과 같은 용도로는 사용할 수 없습니다.

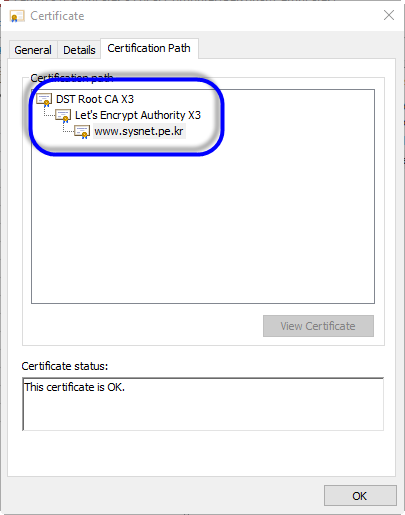

마지막으로 인증 경로는 다음과 같습니다.

- DST Root CA X3

- Let's Encrypt Authority X3

- ...[your cert]....

참고로, 오류가 발생했던 경우 하나를 공유합니다. 다음과 같이 pfx 내보내기에서 오류가 발생했는데요.

PS C:\Users\Tester> Get-ACMECertificate sysnetCert1 -ExportPkcs12 "c:\temp\sysnetCert1.pfx" -CertificatePassword 'mypassword'

Get-ACMECertificate : Cannot export PKCS12; Issuer certificate hasn't been resolved

At line:1 char:1

+ Get-ACMECertificate sysnetCert1 -ExportPkcs12 "c:\temp\sysnetCert1.pf ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : NotSpecified: (:) [Get-ACMECertificate], InvalidOperationException

+ FullyQualifiedErrorId : System.InvalidOperationException,ACMESharp.POSH.GetCertificate

Submit-ACMECertificate 명령어의 결과에 다음과 같이 IssuerSerialNumber가 비어 있는데 아마 처리가 완료되지 않은 탓으로 보입니다.

PS C:\Users\Tester> Submit-ACMECertificate sysnetCert1

Id : 2117d473-8887-4a0d-94c4-dcedb23c591b

Alias : sysnetCert1

Label :

Memo :

IdentifierRef : b96ca243-869e-422e-8c15-e63aaca5bba5

IdentifierDns : www.sysnet.pe.kr

AlternativeIdentifierDns :

KeyPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-key.pem

CsrPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-csr.pem

GenerateDetailsFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-gen.json

CertificateRequest : ACMESharp.CertificateRequest

CrtPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-crt.pem

CrtDerFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-crt.der

IssuerSerialNumber :

SerialNumber : 036803E45525487CD7F7E1030337C3070F08

Thumbprint : CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E

Signature : CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E

SignatureAlgorithm : sha256RSA

검색해 보니,

Cannot export PKCS12; Issuer certificate hasn't been resolved #87

; https://github.com/ebekker/ACMESharp/issues/87

Update-ACMECertificate 명령어를 해주라는 말이 나와서 실행했는데, 이번에는 IssuerSerialNumber의 값이 채워져 있었습니다.

PS C:\Users\Tester> Update-ACMECertificate sysnetCert1

Id : 2117d473-8887-4a0d-94c4-dcedb23c591b

Alias : sysnetCert1

Label :

Memo :

IdentifierRef : b96ca243-869e-422e-8c15-e63aaca5bba5

IdentifierDns : www.sysnet.pe.kr

AlternativeIdentifierDns :

KeyPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-key.pem

CsrPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-csr.pem

GenerateDetailsFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-gen.json

CertificateRequest : ACMESharp.CertificateRequest

CrtPemFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-crt.pem

CrtDerFile : 2117d473-8887-4a0d-94c4-dcedb23c591b-crt.der

IssuerSerialNumber : 0A0141420000015385736A0B85ECA708

SerialNumber : 036803E45525487CD7F7E1030337C3070F08

Thumbprint : CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E

Signature : CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E

SignatureAlgorithm : sha256RSA

따라서, 저 값이 제대로 채워져 있는지 검사한 후에 인증서 내보내기를 하면 잘 될 것입니다.

좋은 참고 자료가 있는데요. 아래는 동영상으로 이 글의 내용을 소개하고 있습니다.

March 2016: How to install Let's Encrypt Free SSL certificates on Windows Server and IIS

; https://www.youtube.com/watch?v=tohX24vUnW8

그리고, "Let's Encrypt"를 위한 Azure 사이트 확장도 있습니다.

Azure Let's Encrypt (x86)

; https://www.siteextensions.net/packages/letsencrypt/

Azure Let's Encrypt (x64)

; https://www.siteextensions.net/packages/letsencrypt64/

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]