C# - (Wireshark의) USBPcap을 이용한 USB 패킷 모니터링

트위터를 통해, USB 패킷을 저장 후 다시 재생하는 github repo를 알게 되었습니다.

JohnDMcMaster / usbrply

; https://github.com/JohnDMcMaster/usbrply

일단 위의 소스 코드는, 리눅스 환경에서 python을 이용해 replay하는 건데 제가 테스트한 바로는 윈도우 환경에서는 동작하지 않았습니다. (혹시 윈도우에서의 동작 방법을 성공하신 분은 덧글 부탁드립니다. ^^)

그런데, 사실 저게 중요한 것이 아니고 저 글에서 나온 Wireshark의 플러그인으로 들어가는 USBPcap이 더 의미가 있습니다. Wireshark를 설치하면 간편하게 USBPcap도 함께 설치할 수 있지만 원래는 독자적으로 repo를 가지고 있는 도구입니다.

USBPcap - USB Packet capture for Windows

; https://desowin.org/usbpcap/

desowin / usbpcap

; https://github.com/desowin/usbpcap

간단하게 그냥 Wireshark를 통해 설치한 경우 "C:\Program Files\Wireshark\extcap" 경로에 USBPcapCMD.exe 실행 파일이 놓이는데, 이를 실행하면 다음과 같은 식으로 USB 장치를 열거하게 되고,

C:\Program Files\Wireshark\extcap> USBPcapCMD.exe

Following filter control devices are available:

1 \\.\USBPcap1

\??\USB#ROOT_HUB30#4&1148bc98&0&0#{f18a0e88-c30c-11d0-8815-00a0c906bed8}

[Port 7] USB Composite Device

USB Input Device

HID Keyboard Device

USB Input Device

HID-compliant consumer control device

HID-compliant system controller

[Port 8] Generic USB Hub

[Port 1] USB Input Device

HID-compliant mouse

[Port 9] USB Mass Storage Device

ST1000LM 024 HN-M101MBB USB Device

[Port 12] Intel(R) Wireless Bluetooth(R)

Microsoft Bluetooth LE Enumerator

Bluetooth Device (RFCOMM Protocol TDI)

Microsoft Bluetooth Enumerator

...[생략]...

Bluetooth Device (Personal Area Network)

[Port 13] Wacom Tablet

HID-Compliant Mouse

HID-compliant vendor-defined device

HID-compliant pen

HID-compliant digitizer

Select filter to monitor (q to quit):

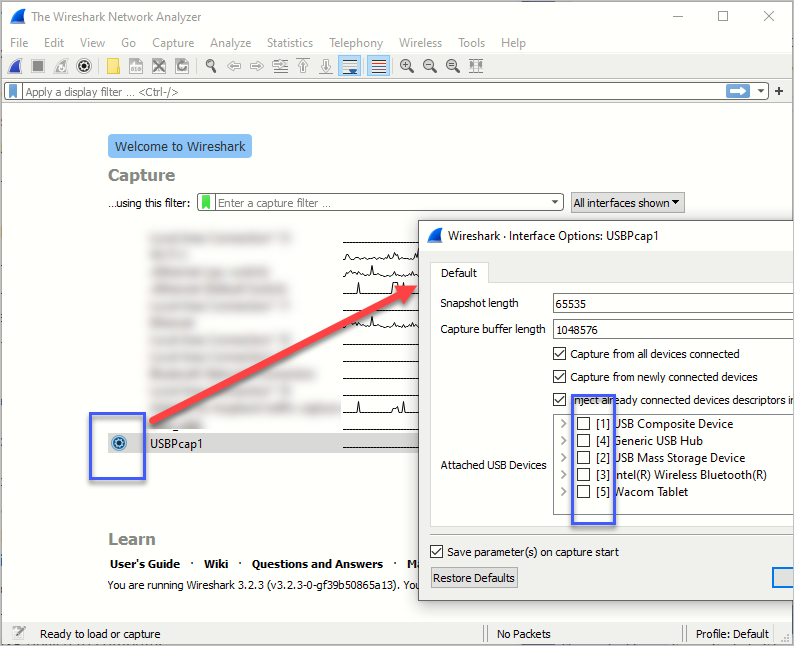

패킷 캡처를 할 장치를 선택하게 됩니다. 문제는, USBPcapCMD.exe 출력에는 어떤 장치를 모니터링하기 위한 식별자가 없다는 것입니다. 반면 Wireshark를 이용하면 다음과 같이 장치를 선택할 수 있는 번호를 함께 보여주는데,

따라서, USBPcapCMD 명령어로 직접 필터를 걸고 싶으면 Wireshark를 통해 미리 번호를 알아내는 과정이 필요합니다. 일단, 필터링할 디바이스를 알아냈다면 "--devices" 옵션을 걸어,

// 관리자 권한으로 실행

"C:\Program Files\Wireshark\extcap\USBPcapCMD.exe" -d \\.\USBPcap1 --devices 1 -o -

USB 패킷을 캡처링할 수 있습니다. 예를 들어 위의 명령어는 "1번 장치" 즉, "USB Composite Device"에 연결된 기기의 USB 통신을 표준 출력으로 (알아볼 수 없는 바이너리 데이터 출력이지만) redirection시킵니다. (참고로, 제가 실습하는 "USB Composite Device"에는 하위에 "HID Keyboard Device"가 연결되어 있습니다.)

대개의 경우, 저런 식으로 화면에 redireciton시켜도 별 의미가 없으므로 패킷 데이터를 이해할 수 있는 해석 프로그램을 사용할 텐데 바로 그것이 Wireshark입니다. 그래서 실제로는 다음과 같이 사용하게 될 것입니다.

"C:\Program Files\Wireshark\extcap\USBPcapCMD.exe" -d \\.\USBPcap1 --devices 1 -o - | "C:\Program Files\Wireshark\Wireshark.exe" -k -i -

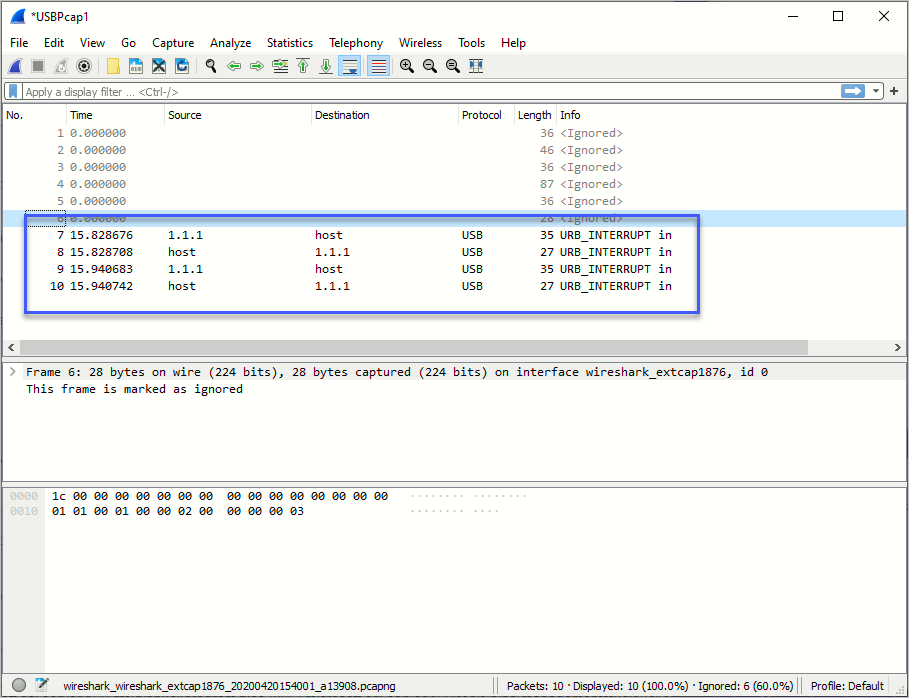

그럼 Wireshark가 실행되면서 키보드가 눌릴 때마다 다음과 같이 "URB_INTERRUPT" 타입의 데이터가 캡처되는 것을 확인할 수 있습니다.

물론, 여러분들이 표준 입력으로 들어오는 데이터를 받아들여 해석하는 프로그램을 만든다면 다음과 같이 실행할 수도 있습니다.

"C:\Program Files\Wireshark\extcap\USBPcapCMD.exe" -d \\.\USBPcap1 --devices 1 -o - | ConsoleApp1.exe

그리고 들어오는 입력 데이터의 포맷은 다음과 같이 문서로 공개해 두고 있으니,

USBPcap Capture format specification.

; https://desowin.org/usbpcap/captureformat.html

C# 프로그램으로 작성해 본다면 대충 아래와 같은 식의 코드로 테스트할 수 있습니다.

using System;

using System.IO;

using System.Threading;

namespace ConsoleApp1

{

class Program

{

static unsafe void Main(string[] args)

{

if (Console.IsInputRedirected == false)

{

Console.WriteLine("No input redirected");

return;

}

using (BinaryReader br = new BinaryReader(Console.OpenStandardInput(8192)))

{

{

br.TryRead<pcap_hdr_t>(out pcap_hdr_t header);

Console.WriteLine(header.magic_number);

Console.WriteLine(header.version_major);

Console.WriteLine(header.version_minor);

Console.WriteLine(header.thiszone);

Console.WriteLine(header.sigfigs);

Console.WriteLine(header.snaplen);

Console.WriteLine(header.network);

}

int index = 1;

while (true)

{

if (br.TryRead<pcaprec_hdr_t>(out pcaprec_hdr_t record) == false)

{

break;

}

int pcapRecordDataSize = (int)record.incl_len;

//Console.WriteLine($"[{index}]");

//Console.WriteLine(record.ts_sec);

//Console.WriteLine(record.ts_usec);

//Console.WriteLine(record.incl_len);

//Console.WriteLine(record.orig_len);

int pcapPacketHeaderSize = sizeof(USBPCAP_BUFFER_PACKET_HEADER);

int dataLength = (int)pcapRecordDataSize - pcapPacketHeaderSize;

br.TryRead<USBPCAP_BUFFER_PACKET_HEADER>(out USBPCAP_BUFFER_PACKET_HEADER pcapPacket);

ReadFunction(index, br, pcapPacket, dataLength);

index++;

}

}

Thread.Sleep(1000 * 10);

}

private static void ReadFunction(int index, BinaryReader br, USBPCAP_BUFFER_PACKET_HEADER pcapPacket, int dataLength)

{

Console.WriteLine($"[{index}]");

byte[] buf = br.ReadBytes(dataLength);

switch (pcapPacket.function)

{

case URB_FUNCTION.URB_FUNCTION_BULK_OR_INTERRUPT_TRANSFER:

if (pcapPacket.Direction == IRPDierction.PDO_TO_FDO)

{

Console.WriteLine(pcapPacket.Direction + ": " + dataLength);

byte code = buf[2];

if (code == 0)

{

Console.WriteLine("key up");

}

else

{

// https://gist.github.com/MightyPork/6da26e382a7ad91b5496ee55fdc73db2

if (code >= 0x4 && code <= 0x1d)

{

char ch = (char)(code - 4 + (short)'a');

Console.WriteLine(ch + " pressed");

}

else

{

Console.WriteLine("Key pressed");

}

}

}

break;

default:

break;

}

}

}

}

(

첨부 파일은 위의 예제 코드를 포함합니다.)

참고로, 위의 ReadFunction 내의 코드는 키보드로부터 입력이 된 경우를 가정해 영문자 키에 한해 눌린 키를 모니터링하고 있습니다. 따라서 빌드 후 다음과 같이 실행하시면 영문 키보드가 눌릴 때마다 그에 대한 출력이 나오는 것을 확인할 수 있습니다.

// Wireshark + USBPcap 설치 후, "관리자 권한"으로 실행

c:\temp>"C:\Program Files\Wireshark\extcap\USBPcapCMD.exe" -d \\.\USBPcap1 --devices 1 -o - | "c:\temp\ConsoleApp1.exe"

2712847316

2

4

0

0

65535

249

[1]

PDO_TO_FDO: 8

key up

[2]

[3]

PDO_TO_FDO: 8

d pressed

[4]

[5]

PDO_TO_FDO: 8

key up

[6]

[7]

PDO_TO_FDO: 8

s pressed

[8]

[9]

PDO_TO_FDO: 8

key up

[10]

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]