IIS HTTPERR - Timer_MinBytesPerSecond, Timer_ConnectionIdle 로그

이상하군요, IIS의 "C:\Windows\System32\LogFiles\HTTPERR" 오류 로그에 다음과 같이 Timer_MinBytesPerSecond 오류가 남고 있습니다.

#Software: Microsoft HTTP API 2.0

#Version: 1.0

#Date: 2020-09-02 12:52:59

#Fields: date time c-ip c-port s-ip s-port cs-version cs-method cs-uri streamid sc-status s-siteid s-reason s-queuename

2020-09-02 12:52:59 192.168.100.80 40738 192.168.100.55 8020 - - - - - - Timer_MinBytesPerSecond -

2020-09-02 12:53:56 192.168.100.80 40782 192.168.100.55 8020 - - - - - - Timer_MinBytesPerSecond -

2020-09-02 12:55:03 192.168.100.80 40826 192.168.100.55 8020 - - - - - - Timer_MinBytesPerSecond -

...[생략]...

Timer_MinBytesPerSecond를 검색해 보면 자세한 설명을 담은 글이 나오는데,

What is MinBytesPerSecond?

; https://techcommunity.microsoft.com/t5/iis-support-blog/timer-minbytespersecond-in-http-sys-logs/ba-p/1574047

그러니까, IIS는 초당 최소 240바이트의 속도로 응답받을 수 없는 클라이언트에 대해서는 연결을 끊어버리는 기본 설정을 가지고 있는 것입니다. DoS(Denial of Service) 공격을 막기 위해서라고 하는데... (240 * 8 = 1920bits) 약 2Kbits/sec도 안 되는 네트워크에서 접속했다는 가정이므로 현실적인 상황에서 보면 (공격을 목표로 하지 않는다면) 거의 없을 것이므로 나쁘지 않은 기능으로 보입니다.

문제는, 저 오류가 내부 네트워크인 192.168.100.80으로부터 접속한 클라이언트에 대해 발생한다는 것인데 저런 네트워크 속도가 6~7초마다 발생해 로그에 찍힌다는 것이 다소 이해가 되지 않습니다.

참고로, DoS 공격이 아닌 정상적인 요청에서 저런 오류가 발생한다면 이 문제를 없애기 위해 "system.applicationHost/webLimits"의 "minBytesPerSecond" 값을 0으로 설정하면 된다고 합니다.

그나저나, 저 옵션이 DoS 공격을 딱히 막을 수 있을만한 효과가 있는지 의문입니다. 왜냐하면, 그냥 연결만 해놓거나,

static void Main(string[] args)

{

TcpClient clnt = new TcpClient(AddressFamily.InterNetwork);

clnt.Connect(IPAddress.Parse("192.168.100.55"), 8020);

Console.ReadLine();

}

연결 후 GET 요청을 한 다음 Response를 읽지 않으면,

static void Main(string[] args)

{

TcpClient clnt = new TcpClient(AddressFamily.InterNetwork);

clnt.Connect(IPAddress.Parse("192.168.100.55"), 8020);

NetworkStream ns = clnt.GetStream();

string txt = "GET / HTTP/1.1\nHost: 192.168.100.55\n\n";

byte[] buffer = Encoding.UTF8.GetBytes(txt);

ns.Write(buffer, 0, buffer.Length);

Console.ReadLine();

}

각각 IIS에 의해 TCP 연결을 끊기까지 제법 시간을 소요(제 테스트 환경에서는 2분 2초 == 122초 정도) 하기 때문입니다. 그리고 바로 이럴 때 남겨지는 IIS의 오류 로그가 "Timer_ConnectionIdle"입니다.

2020-09-07 07:56:07 192.168.0.19 4547 192.168.100.55 8020 - - - - - - Timer_ConnectionIdle -

따라서, 정말 DoS 공격이라고 판단되면 IP 주소를 막거나 하는 식의 대응을 해야 합니다. 이를 위해 네트워크 장비나 윈도우 운영체제의 Defender가 제공하는 Firewall로도 가능하겠지만, IIS 자체적으로도 "IP 주소 및 도메인 제한" 기능을 켜면,

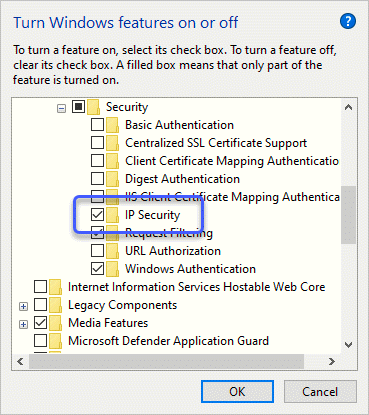

(Windows 10의 경우) IP Security

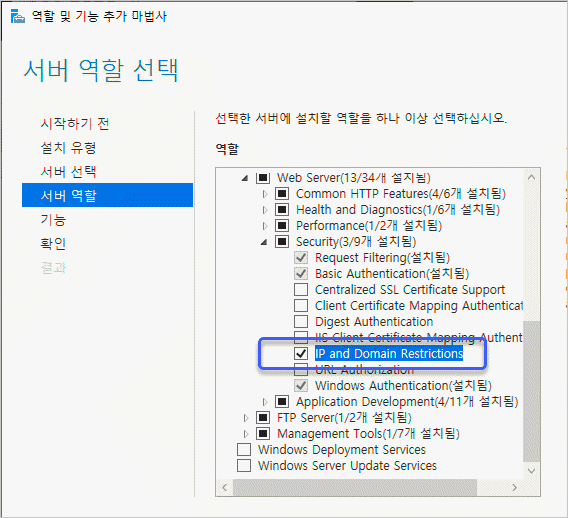

(Windows Server의 경우) IP and Domain Restrictions (IP 주소 및 도메인 제한)

IP 주소 및 범위에 대해 허용/거부를 Web Application 별로 세밀하게 제어할 수 있는 장점이 있습니다.

HOW TO BLOCK AN IP ADDRESS FROM VISITING MY WEBSITES THROUGH IIS?

; https://manage.accuwebhosting.com/knowledgebase/2325/How-to-Block-an-IP-address-From-Visiting-My-Websites-Through-IIS.html

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]