Azure VM의 RDP 접속 위치 제한

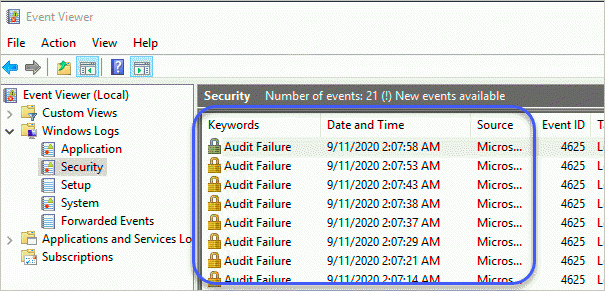

보통, Azure에 VM을 놓은 경우 RDP를 켜놓을 텐데요. 이벤트 로그에 남겨진 "Security" Audit 로그를 보면 다음과 같이 (해킹 시도로 보이는) 꾸준한 로그인 실패 결과를 볼 수 있습니다.

(만약, 이런 로그가 없다면... 이미 해커가 여러분들의 VM에 대한 계정 정보를 알고 있음을 의미합니다. 99.9999%의 확률로!)

이에 대한 보안 방법은 몇 가지 있지만,

Securely connect to your Azure Virtual Machines - the options

; https://www.compete366.com/blog-posts/securely-connect-to-your-azure-virtual-machines-the-options/#:~:text=Lock%20down%20RDP%20to%20a,NSG%27s%20(Network%20Security%20Groups)

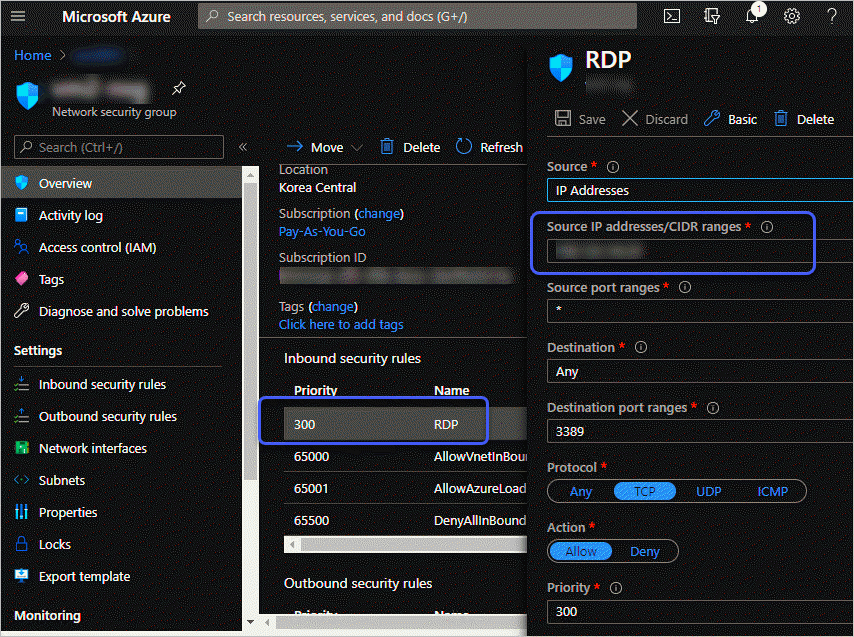

가장 편한 방법이 그냥 RDP 접근 소스를 제한하는 것입니다. 이를 위해 Azure Portal의 "All resources"에서 해당 VM이 속한 "Network Security Group" 설정으로 들어가거나, 아니면 VM 설정에서 찾아가려면 "Virtual network/subnet" 항목의 링크로 들어간 후 나열되는 "Network interface"에서 VM과 연결된 것을 선택해 "Network security group"으로 타고 들어갈 수 있습니다.

그렇게 해서 아래와 같은 화면이 뜨면 "RDP" 항목을 선택해 "Source IP addresses/CIDR ranges"에

접속하는 측의 공용 IP를 입력하면 됩니다.

이후 다시 이벤트 로그에 남겨진 감사 항목을 보면, 아주 조용해진 것을 확인할 수 있습니다. ^^; 마찬가지 이유로, VM에 SQL 서버 등이 설치되어 있고 그것이 외부에서 접근 가능하도록 설정되어 있다면 이러한 해킹 시도가 예상보다 매우 빈번하다는 것에 주의를 해야 합니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]