Azure Devops의 파이프라인 빌드 시 snk 파일 다루는 방법 - Secure file

github에 repo를 (Public으로) 공개한 프로젝트이고, 그것을 Azure Devops에 연결해 빌드하려는 경우를 가정해 보겠습니다. 이런 프로젝트에서 snk를 사용한 서명을 포함한다면 어떻게 될까요?

일반적으로 서명에 사용하는 snk 파일은 '공개 프로젝트'의 성격상 함께 프로젝트 파일에 포함하는 것도 좋은 선택입니다. 그리고 그런 경우에는 Azure devops의 빌드 파이프라인에서 문제 될 것이 없습니다. 하지만, 프로젝트는 공개하지만 빌드 결과물에는 자신만의 snk 파일로 서명하고 싶다면 어떻게 될까요? (일례로, .NET Core 프로젝트가 그런 경우입니다.) 이럴 때는 snk 파일을 github repo에서 누락시켰을 것이고 따라서 Azure devops에서 빌드하면 다음과 같은 오류가 발생하게 될 것입니다.

2021-01-24T23:14:21.3374870Z Using shared compilation with compiler from directory: C:\Program Files (x86)\Microsoft Visual Studio\2019\Enterprise\MSBuild\Current\Bin\Roslyn

2021-01-24T23:14:21.5205702Z ##[error]CSC(0,0): Error CS7027: Error signing output with public key from file '..\..\test.snk' -- File not found.

2021-01-24T23:14:21.5212091Z CSC : error CS7027: Error signing output with public key from file '..\..\test.snk' -- File not found. [D:\a\1\s\UserAgentSelector\UserAgentSelector.csproj]

이것을 해결하려면 2가지 선택을 할 수 있습니다. 우선, 단순히 빌드 파이프라인의 목적이 CI를 위한 것이라면, 즉 빌드 성공 여부만이 목적이라면 snk 처리를 조건 설정으로 제거하면 됩니다. 전에 설명했던 데로,

Azure Devops - 파이프라인 실행 시 빌드 이벤트를 생략하는 방법

; https://www.sysnet.pe.kr/2/0/12525

Azure devops 환경이라는 플래그를 하나 심어두고,

trigger:

- main

pool:

vmImage: 'windows-latest'

variables:

solution: '**/*.sln'

buildPlatform: 'Any CPU'

buildConfiguration: 'Release'

azureDevopsBuild: true

...[생략]...

csproj의 어셈블리 서명을 제어하면 됩니다.

<PropertyGroup Condition=" '$(azureDevopsBuild)' == '' " >

<SignAssembly>true</SignAssembly>

</PropertyGroup>

이후 빌드는 잘 될 테지만, 별도의 snk 서명한 바이너리 배포는 따로 빌드 절차를 만들어야 합니다.

그런데 CI/CD 모두를 위한 것이라면, 즉 빌드 성공은 물론이고 이를 기반으로 배포까지 염두에 둔다면 어떻게 해야 할까요? 어쨌든 snk 파일을 github에 공유할 수는 없고 빌드에는 사용해야 하는데요. 바로 이런 상황에서 쓸 수 있는 것이 "Secure file"입니다.

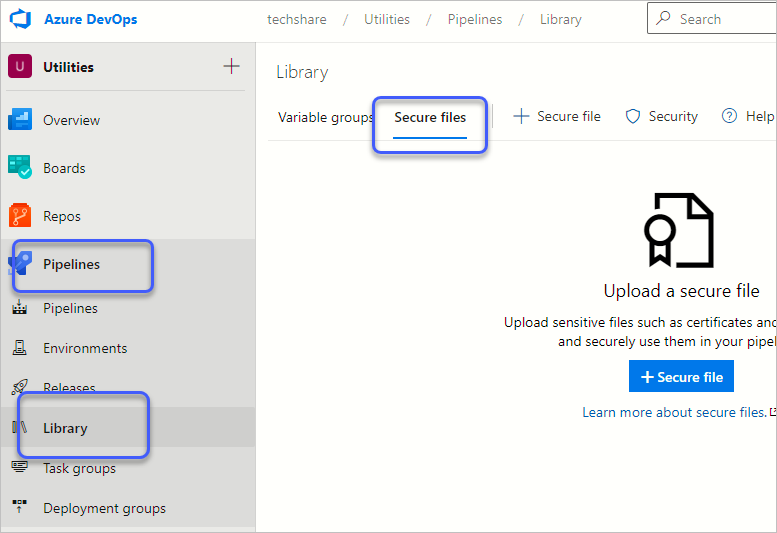

위와 같이 "Pipelines"의 "Library"를 통해 "Secure files"에 snk 파일을 업로드한 이후, azure-pipelines.yml에서 다음과 같이 빌드 전에 보안 파일을 다운로드해 정상적인 빌드가 가능하도록 처리를 하면 됩니다.

trigger:

- main

pool:

vmImage: 'windows-latest'

variables:

solution: '**/*.sln'

buildPlatform: 'Any CPU'

buildConfiguration: 'Release'

steps:

- task: DownloadSecureFile@1

name: downloadSnk

displayName: 'Download SNK'

inputs:

secureFile: 'test.snk'

- script: |

echo copy $(downloadSnk.secureFilePath) to $(Build.Repository.LocalPath)\..

copy /y $(downloadSnk.secureFilePath) $(Build.Repository.LocalPath)\..

- task: NuGetToolInstaller@1

...[생략]...

위의 경우 script에서 secure file을 별도의 경로에 복사하고 있는데 이것은 여러분들의 csproj에 추가한 서명 파일의 경로에 맞게 조정하면 됩니다. 제 경우에는 서명 파일을,

<PropertyGroup>

<AssemblyOriginatorKeyFile>..\..\test.snk</AssemblyOriginatorKeyFile>

</PropertyGroup>

솔루션(.sln) 파일이 있는 폴더의 상위에 있는 경로에서 가져오도록 지정했기 때문에 "$(Build.Repository.LocalPath)\.."로 지정한 것입니다.

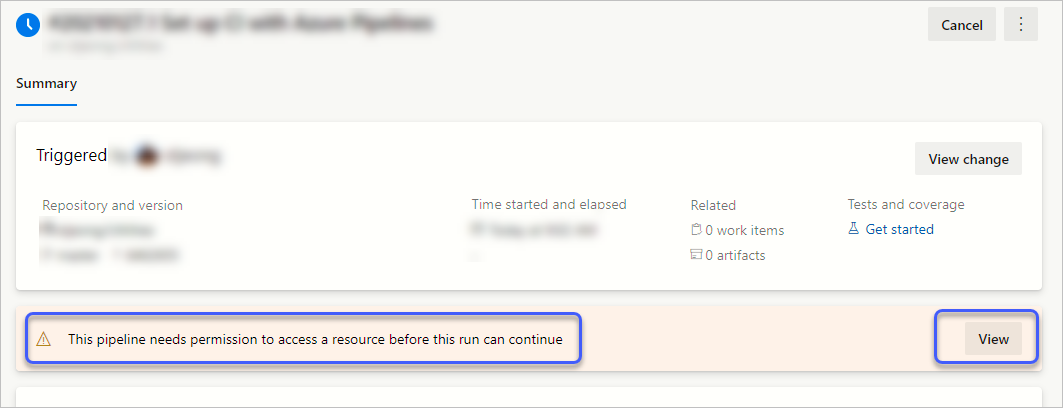

참고로, 이렇게 설정하고 빌드 파이프라인을 구동하면 빌드가 다음의 메시지와 함께 멈춰 있는 것을 확인할 수 있습니다.

This pipeline needs permission to access a resource before this run can continue

이것은 Secure file에 대한 접근 권한이 없기 때문으로, 그냥 위의 메시지가 나온 화면에서 우측의 "View" 버튼을 눌러 나오는 화면에서 "Permit" 버튼을 눌러 권한 허용을 하는 것으로 해결할 수 있습니다. (또는, "Pipelines"의 "Library" / "Secure files" 목록에 있는 항목에 대해 보안 권한을 변경할 수 있습니다.)

Secure file 저장소가 재미있는 것은, 업로드 후 다운로드를 할 수 없다는 점입니다. 즉, 오직 빌드 스크립트 내에서만 접근할 수 있는 것입니다. 이로 인해 같은 Azure Devops를 사용하는 멤버들 간에도 안전함을 보장받을 수 있는데요. 그렇다고 이것을 100% 안전하다고 할 수는 없습니다.

직접적으로 해보진 않았지만, 어차피 msbuild 스크립트에서 다양한 작업들을 수행할 수 있으므로 빌드 머신에 복사된 snk 파일을 어떤 식으로든 복사하는 작업을 수행하는 것이 가능할 것이기 때문입니다. 따라서, snk와 같은 민감한 보안 파일이 포함된 프로젝트의 관리자라면, csproj처럼 빌드 과정에 실행되는 스크립트를 포함한 파일 등의 PR 요청에 대해서는 아주 꼼꼼하게 변경 내용을 살펴야 합니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]