Azure AD 인증을 위한 사용자 인증 유형

지난 글 2개에서,

C# - Azure AD 인증을 지원하는 ASP.NET Core/5+ 웹 애플리케이션 예제 구성

; https://www.sysnet.pe.kr/2/0/12614

C# - Azure AD 인증을 지원하는 데스크톱 애플리케이션 예제(Windows Forms)

; https://www.sysnet.pe.kr/2/0/12735

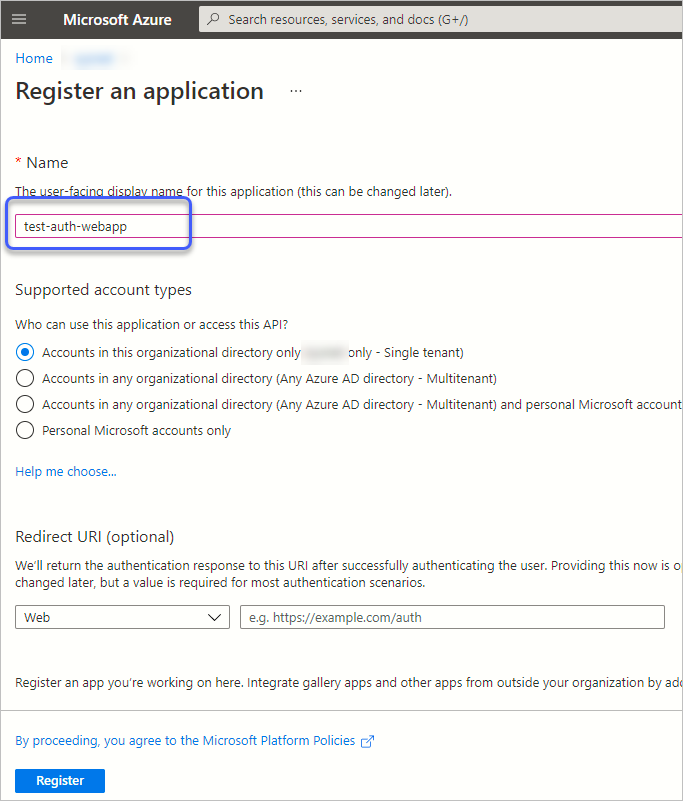

AAD 계정과 연동되는 서비스를 만들어 봤는데요, 그나저나 사용자 구분을 잘 모르겠습니다. App 등록 시에 보면 "Supported account types"가 나오는데요, 다음과 같이 4가지 유형입니다.

Supported account types

Who can use this application or access this API?

Accounts in this organizational directory only ([...] only - Single tenant)

Accounts in any organizational directory (Any Azure AD directory - Multitenant)

Accounts in any organizational directory (Any Azure AD directory - Multitenant) and personal Microsoft accounts (e.g. Skype, Xbox)

Personal Microsoft accounts only

첫 번째 Single tenant가 지금까지 제가 해왔던 실습의 유형이었는데, 반드시 그 AAD에 가입된 사용자만이 해당 응용 프로그램을 사용할 수 있다는 것으로 해석됩니다. 반면, 두 번째 유형은 (단어 뜻 그대로라면) 해당 AAD뿐만 아니라 다른 AAD에 가입된 사용자도 사용할 수 있고, 세 번째 유형은 두 번째 유형과 함께 AAD에 가입하지 않은 (Skype, Xbox 등에 가입한) 사용자들에게도 허용하게 됩니다. 마지막으로, 4번째는 3번째에서 Multitenant만 제외한 것인데, 개인적으로 이것들이 어떤 차이점을 갖는지, 그래서 테스트상으로 어떻게 달라지는가에 대해서는 잘 모르겠습니다. ^^;

어쨌든 우리가 만든 앱(실습에서는 "test-auth-webapp")은 첫 번째 유형에 해당하는데요, 재미 삼아 새로운 사용자를 하나 추가해 볼까요? ^^ 즉, 만약 "test@test.com"이라는 마이크로소프트 계정이 있는 경우, 해당 사용자를 "test-auth-webapp"을 사용할 수 있도록 만들고 싶다면 어떻게 해야 하는지를 실습하는 것입니다.

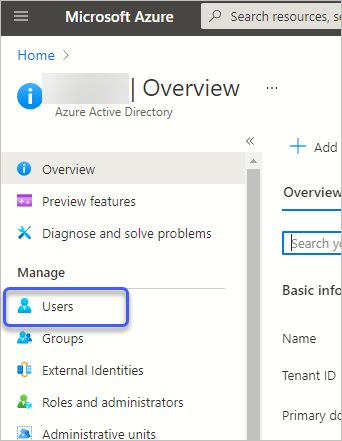

이를 위해 우선, AAD 관리자가 azure portal에 로그인해 해당 사용자를 추가해야 합니다. 따라서, 다음과 같이 AAD 메뉴에서 "Users" 범주로 들어가,

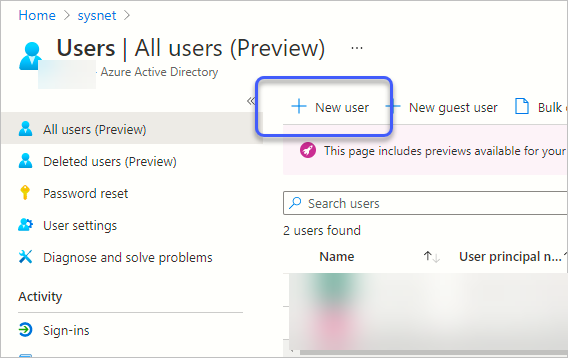

"New user" 버튼을 누르고,

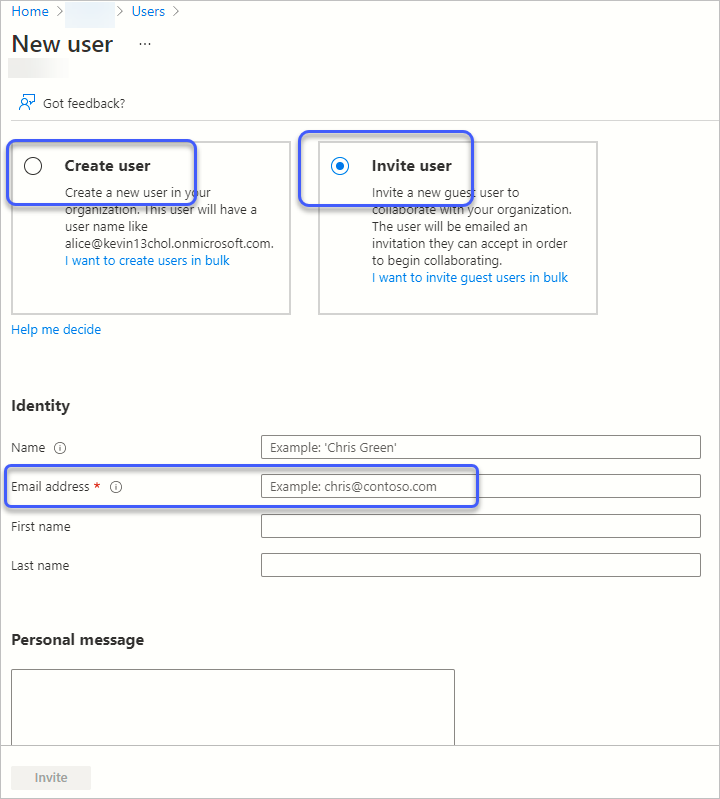

새로운 사용자를 다음의 2가지 유형(Create user, Invite user)으로 추가할 수 있습니다.

"Create user"는 생성 후 "Member"가 되고, "Invite user"는 생성 후 "Guest"가 되는데 이 차이점은 지난 글에서 살짝 설명한 적이 있습니다.

Azure Active Directory의 사용자 유형 구분 - Guest/Member

; https://www.sysnet.pe.kr/2/0/11498

여기서는, 기존 마이크로소프트 계정을 소유한 사용자를 추가할 것이므로 "Invite user"를 선택하고, 그 사용자의 (마이크로소프트 계정) "Email address"를 입력한 후 "Invite" 버튼을 누르면 됩니다.

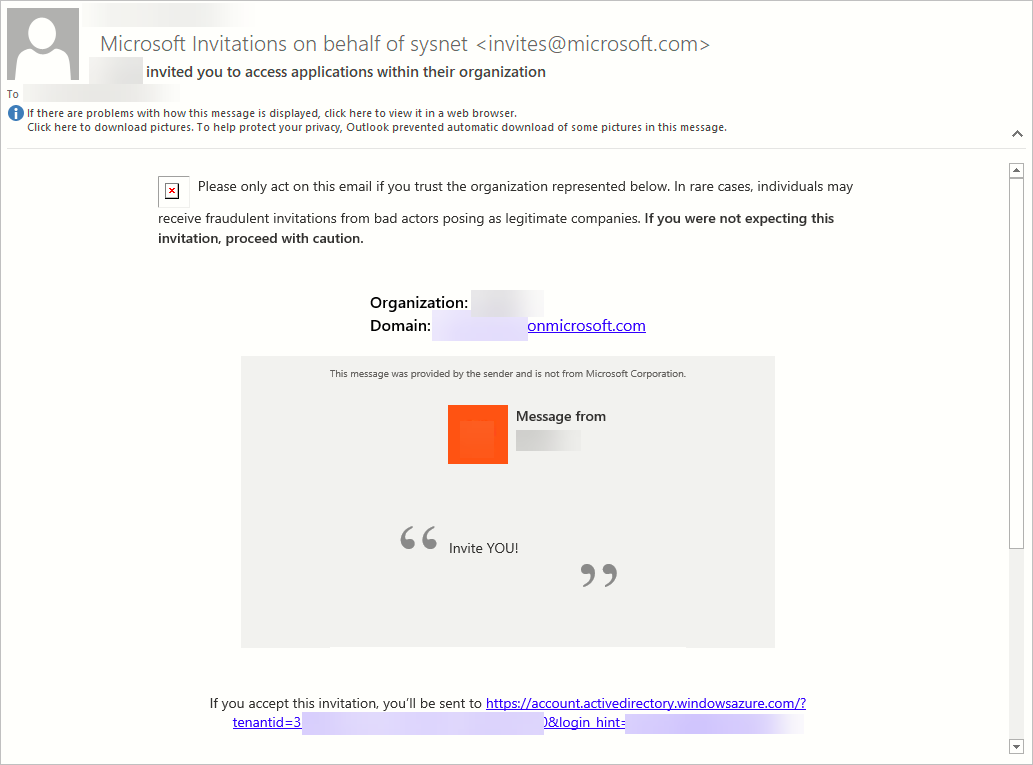

그럼, AAD 측에서 다음과 같은 초대 메일을 "Invite user"에 기입한 이메일로 전달됩니다.

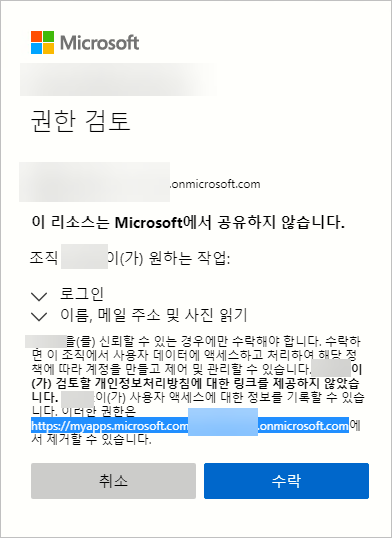

이제 하단의 "If you accept this invitation, you'll be sent to...."에 있는 링크를 클릭하면 웹 브라우저가 뜨면서 다음의 "권한 검토" 창이 뜹니다.

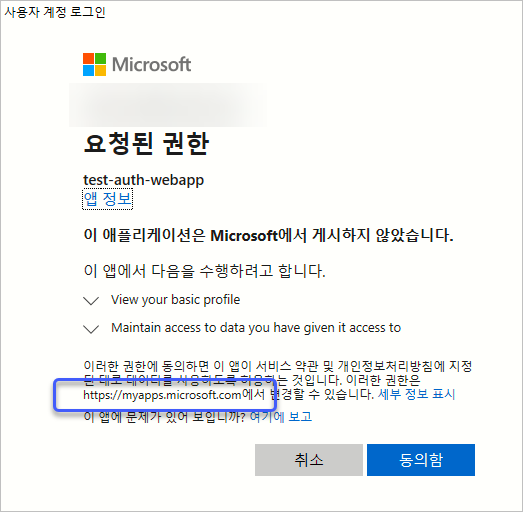

이에 "수락" 버튼을 누르면 이제부터 해당 AAD의 "Guest"로서 자격이 주어집니다. 이후, AAD 인증과 엮인 Desktop 앱이나 웹 사이트에 로그인할 수 있습니다. 게다가 다음과 같이 "요청된 권한" 확인도 동일하게 진행이 됩니다.

그나저나, App 등록 시 물어보는 "Personal Microsoft accounts only" 유형이 구체적으로 어떤 차이점이 있는지 잘 이해가 안 됩니다. 실제로 해당 유형으로 App을 하나 생성한 다음 Skype에도 로그인이 가능한 Microsoft Account 계정으로 로그인을 시도했더니 다음과 같은 오류가 발생합니다.

선택한 사용자 계정이 테넌트 '...'에 없어 이 테넌트의 애플리케이션 'd6...[생략]...df'에 액세스할 수 없습니다. 이 계정은 테넌트의 외부 사용자로 먼저 추가되어야 합니다. 다른 계정을 사용하세요.

"테넌트의 외부 사용자"로 먼저 추가되어야 한다면 사실 그것은 "Accounts in this organizational directory only ([...] only - Single tenant)" 유형과 다를 바가 없습니다. (혹시, 해당 유형이 어떤 차이점이 있는 것인지 아시는 분은 덧글 부탁드립니다. ^^)

마지막으로, AAD 서비스에 대한 계정 분류가 헷갈리신 분들을 위해 다음의 글도 한번 읽어 보시길 권합니다. ^^

Azure의 Access control 보안과 Azure Active Directory의 계정 관리 서비스

; https://www.sysnet.pe.kr/2/0/11495

암튼, 인증 관련해서는 참... 복잡하군요. ^^; 한꺼번에 알 수는 없을 것 같고 가랑비에 옷 젖듯 필요할 때마다 천천히 진행해야겠습니다.