AKS - Azure Kubernetes Service 생성 및 SLO/SLA 변경 방법

어느 클라우드 서비스나 마찬가지겠지만 Azure 역시, 온프레미스 환경에서 설정해야 할 여러 잡다한 것들을 모두 해주기 때문에 상당히 간편하게 Kubernetes를 호스팅할 수 있습니다.

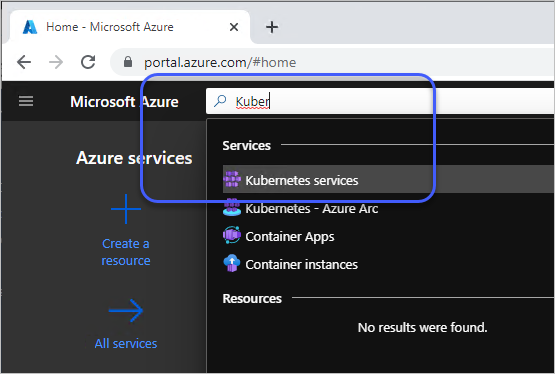

이를 위해 우선 Azure Portal에 로그인하고 "Kubernetes"로 검색하면 다음과 같이 "Kubernetes services" 항목을 볼 수 있습니다.

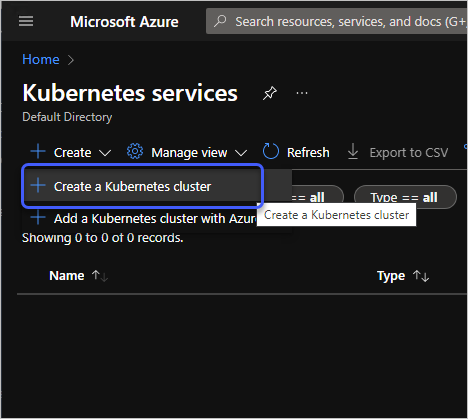

바뀐 화면에서, "Create" 버튼을 펼쳐 "Create a Kubernetes cluster"를 선택합니다. 여기서 "Cluster"라는 개념은, (제가 정확히 문서를 읽은 것은 아니지만) 여러분들이 로컬에서 k8s를 구성했을 때 Control Plane과 Node들로 구성이 되는 그 한 시스템을 의미합니다.

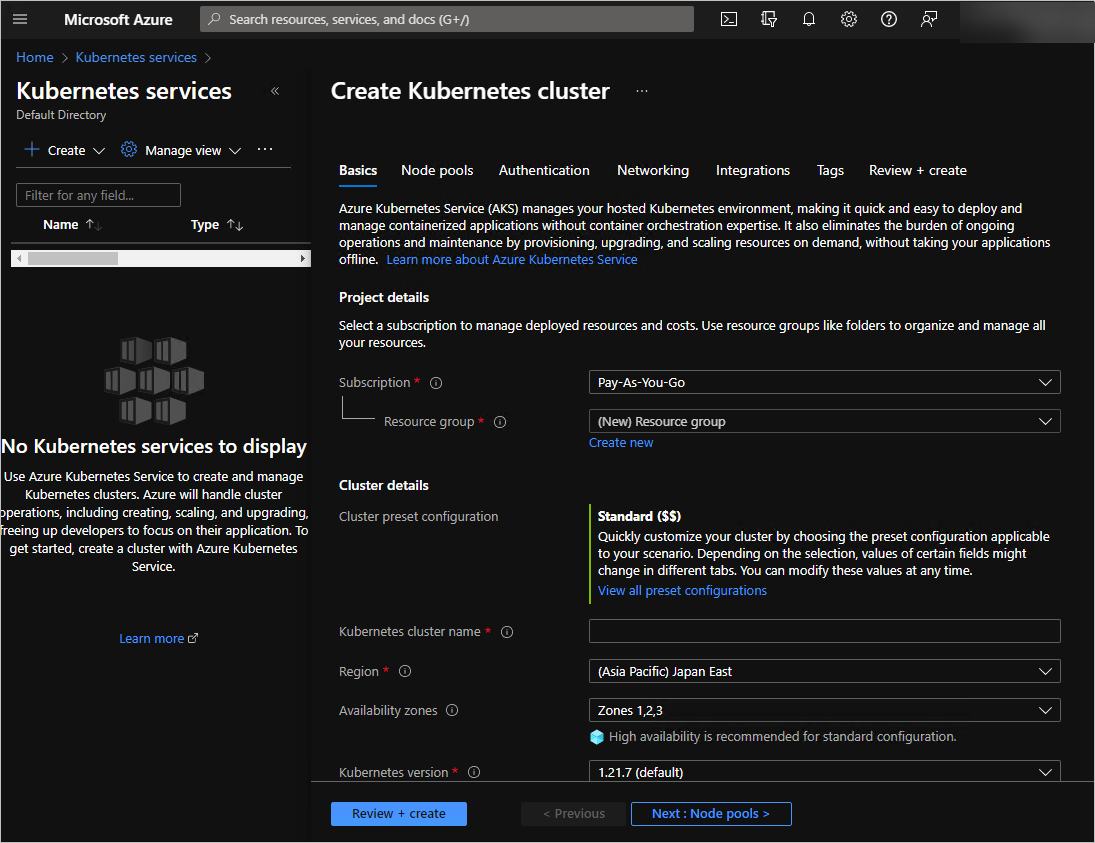

그다음 뜨는 화면은, 여러분들이 Azure에서 리소스를 생성할 때마다 늘 보아왔던 선택 사항들을 보여줍니다.

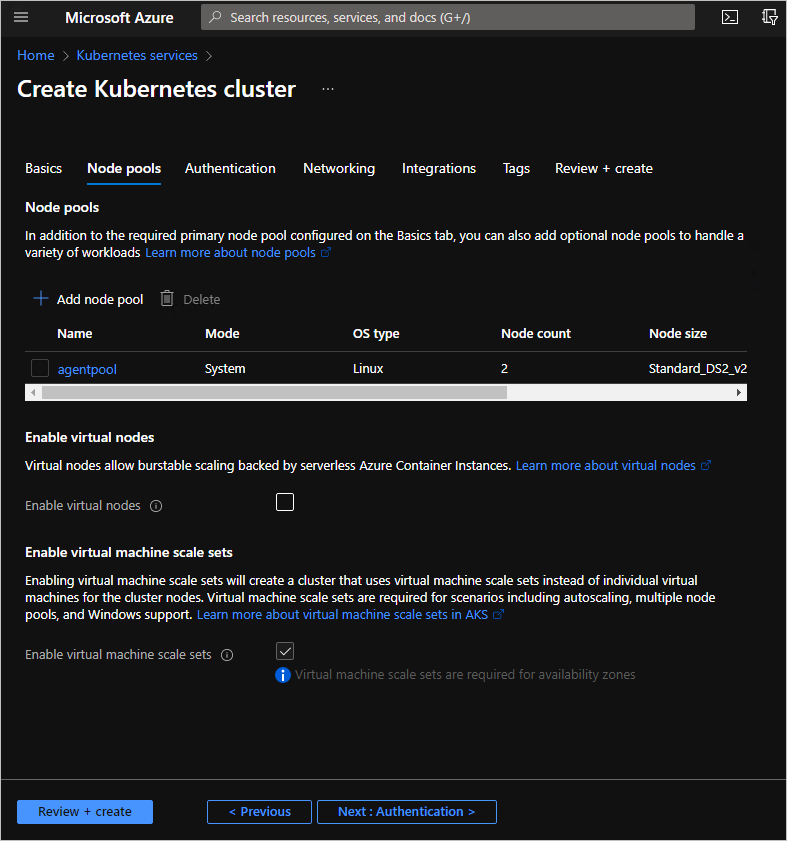

이 중에서, "가용성 영역"은 한국의 경우 "Korea Central"만 제공이 되고, "Korea South" 리전은 (2022년 1월 14일 기준) 제공하지 않습니다. 그다음 화면은 노드 풀을 설정하는데요,

우리는 일단 공부 차원에서 하는 것이므로 기본값으로 두고 "Review + Create" 버튼을 눌러 AKS를 생성합니다.

끝입니다. ^^ 어렵게 물리/가상 서버 준비할 것도 없고 k8s에 대한 별도 설정을 할 필요도 없습니다.

AKS 서비스는 기본이 무료입니다. 이것은 AKS에서 (보통 k8s 문서에서는 Control Plane이라고 불리는) Master Plane의 서비스가 무료라는 것입니다. 즉, 노드 풀로 인해 생성되는 가상 머신에 대해서는 비용이 지불됩니다.

그렇다고는 해도, Control Plane에 대한 관리가 귀찮을 수도 있다는 점과 그것을 위해 머신을 운영하는 비용을 고려하면 AKS 서비스가 매력이 있을 듯합니다. ^^

참고로, 아래의 동영상을 보면,

AKS 실전 | ep1. AKS Compute 심화 - 1 | 애저 듣고보는 잡학지식

; https://www.youtube.com/watch?v=f8zCw5KlmPo

99.5%의 가용성을 갖는 SLO를 제공한다고 합니다. 신뢰성을 높이려면 (유료인) SLA를 사용해야 하는데, 재미있는 것은 위의 클러스터 생성 페이지에서 보는 바와 같이 "Uptime SLA"를 선택할 수 있는 설정이 존재하지 않습니다. 게다가 생성 이후에도 이 클러스터가 어떤 정책(SLO/SLA)을 사용하는지 확인하는 방법이 Azure Portal 대시보드에서는 딱히 없습니다. (제가 모르는 걸 수도 있는데, 혹시 아시는 분은 덧글 부탁드립니다. ^)

이에 대해 검색해 보면 다음의 문서가 나오는데요,

Azure Kubernetes Service (AKS) Uptime SLA

; https://docs.microsoft.com/en-us/azure/aks/uptime-sla

여기에서 Azure CLI를 이용한 Uptime SLA가 적용된 AKS 클러스터를 만드는 방법이 나옵니다.

# Create an AKS cluster with uptime SLA

az aks create --resource-group myResourceGroup --name myAKSCluster --uptime-sla --node-count 1

그리고, 현재 SLO로 서비스 중인 클러스터에 Uptime SLA를 역시 명령행에서 다음과 같이 변경할 수 있습니다.

# Update an existing cluster to use Uptime SLA

az aks update --resource-group myResourceGroup --name myAKSCluster --uptime-sla

반대로 SLA 클러스터를 SLO로 변경하는 것도 가능합니다.

# Update an existing cluster to opt out of Uptime SLA

az aks update --resource-group myResourceGroup --name myAKSCluster --no-uptime-sla

그리고, 현재 자신이 운영하는 클러스터가 SLO/SLA 중 어떤 것을 사용하는지 알고 싶다면 az aks show 명령을 내리면 됩니다.

$ az aks show --resource-group TestAKS --name aks-jennifer-demo

{

"aadProfile": null,

...[생략]...

"sku": {

"name": "Basic",

"tier": "Free"

},

"type": "Microsoft.ContainerService/ManagedClusters",

"windowsProfile": null

}

// 위의 내용은 Azure Portal의 AKS 대시보드에서 "Automation" / "Export template"으로도 확인할 수 있습니다.

// 그렇게 따지면 대시보드에서 확인할 수 있는 방법이 있긴 한 겁니다. ^^;

저렇게 "Free"가 나오면 SLO, 저 부분에 "Paid"가 나오면 SLA입니다. 참고로, Azure Portal에서 만든 AKS 클러스터는 (2022년 1월 14일 기준) 언제나 SLO입니다.

SLA의 가격 정책은 다음의 링크에서 자세하게 소개하고 있으며,

AKS(Azure Kubernetes Service) 가격

; https://azure.microsoft.com/ko-kr/pricing/details/kubernetes-service/#pricing

시간당 118원 정도로, 한 달이면 약 8만 7천 원인데요, 이렇게 요금이 저렴한 이유는 SLA의 대상이 (제가 이해한 바로는) Control Plane의 운영이기 때문입니다. (어차피 Node Pool은 그것 나름대로 가용성이 있고 이미 비용이 부과됩니다.)

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]