AKS/k8s의 Volume에 파일 복사하는 방법

지난 글에서, Volume을 생성 후 Pod에 연결해 봤는데요,

AKS/k8s의 Pod에 Volume 연결하는 방법

; https://www.sysnet.pe.kr/2/0/12929

이번에는 해당 볼륨에 파일을 어떻게 복사할 수 있는지 알아보겠습니다. 사실, docker의 경우에는 볼륨이 호스트 환경에 매핑이 되기 때문에 그곳에 파일을 복사하면 되지만 k8s 환경에서는 컨테이너가 Pod로 한번 감싸졌기 때문에 PV/PVC의 매핑을 확인해야 하고, 게다가 그것을 호스팅하는 Azure 환경이라면 저장소 서비스까지 찾아내야 합니다.

AKS 환경에서, PV 측에 파일을 복사하는 방법은 크게 2가지로 나뉩니다. 바로, 현재 볼륨이 Pod에 연결된 경우와, 그렇지 않은 경우입니다.

우선, Pod에 연결된 상태를 먼저 살펴보겠습니다. 이를 위한 복사 구문은 다음과 같습니다.

kubectl cp some_file <some-namespace>/<some-pod>:/volume_mounted/directory/in/pod

따라서 로컬 PC의 파일 하나를 볼륨에 올리려면 pod의 식별자를 먼저 알아낸 뒤,

c:\temp> kubectl get pod

NAME READY STATUS RESTARTS AGE

sample-back-56bf7ff864-frbbc 1/1 Running 0 24h

sample-front-7b4f94df4-kgxv9 1/1 Running 0 24h

sample-front-7b4f94df4-sh6wx 1/1 Running 0 24h

해당 pod가 다음과 같이 PVC 연결을 설정했다고 가정하면,

apiVersion: apps/v1

kind: Deployment

...[생략]...

spec:

...[생략]...

template:

...[생략]...

spec:

containers:

...[생략]...

volumeMounts:

- mountPath: "/test_dir"

name: volume

volumes:

- name: volume

persistentVolumeClaim:

claimName: my-azure-file

cp 명령어를 사용해 복사할 수 있습니다.

c:\temp> kubectl cp trouble_shoot.txt /sample-front-7b4f94df4-sh6wx:/test_dir

디렉터리를 복사하는 것도 가능합니다. 하지만 윈도우 환경에 대한 지원이 미흡한 것인지는 알 수 없으나, 절대 경로를 지정하면 안 됩니다.

c:\temp> kubectl cp C:\app\mydir /sample-front-7b4f94df4-sh6wx:/test_dir

error: one of src or dest must be a local file specification

c:\temp> kubectl cp C:/app/mydir /sample-front-7b4f94df4-sh6wx:/test_dir

error: one of src or dest must be a local file specification

위와 같은 상황에서 mydir 디렉터리를 복사하고 싶다면 그것의 부모 디렉터리로 이동한 다음 상대 경로로 명령을 내려야 합니다.

c:\temp> cd c:\app

c:\temp> kubectl cp mydir /sample-front-7b4f94df4-sh6wx:/test_dir

그럼, 원격 볼륨에는 /test_dir/mydir 디렉터리가 생성되고 그 하위에 mydir 내의 모든 파일 및 서브 디렉터리들이 복사됩니다.

만약, 원격에 "mydir" 디렉터리가 생성되는 것을 원치 않는다면, 마찬가지로 상대 경로를 이용해 명령을 내리면 됩니다.

c:\temp> cd mydir

c:\temp\mydir> kubectl cp . /sample-front-7b4f94df4-sh6wx:/test_dir

정상적으로 파일이 복사되었는지도 볼까요? ^^ 다음의 글에 설명한 방법을 이용해,

AKS/Kubernetes에서 호스팅 중인 pod에 shell(/bin/bash)로 진입하는 방법

; https://www.sysnet.pe.kr/2/0/12928

볼륨이 매핑된 pod로 (docker exec처럼) kubectl exec 명령어로 들어가, ls 명령어 등으로 복사 여부를 직접 확인할 수 있습니다.

c:\temp> kubectl exec --stdin --tty sample-front-7b4f94df4-sh6wx -- /bin/bash

root@sample-front-7b4f94df4-sh6wx:/app# ls /test_dir

bin trouble_shoot.txt

그런데, pod에 연결하지 않은 상태에서 PV에 파일(및 디렉터리)를 복사하려면 어떻게 해야 할까요? 위의 내용 중에, 결국 azurefile이나 managed disk는 Azure의 "MC_..." 리소스 그룹에 속한 "Storage Account" 자원이라고 했는데요, 따라서 간단하게는 azcopy나,

Get started with AzCopy

; https://learn.microsoft.com/en-us/azure/storage/common/storage-use-azcopy-v10

Azure Storage Explorer를 이용해 복사할 수 있습니다.

Azure Storage Explorer

; https://azure.microsoft.com/en-us/features/storage-explorer/

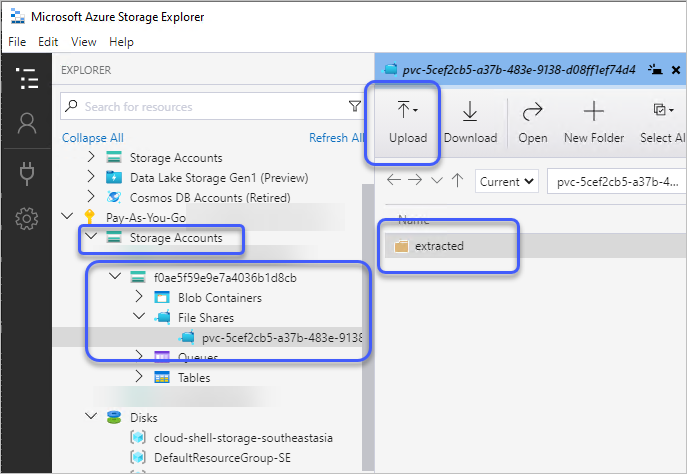

아래의 화면은 Azure Storage Explorer를 실행해 위에서 생성했던 azurefile (File Shares) 볼륨을 찾아가 "extracted"라는 디렉터리를 복사한 것을 보여줍니다.

그런데, 화면에서 보이는 "f0ae5f59e9e7a4036b1d8cb"와 "pvc-5cef2cb5-a37b-483e-9138-d08ff1ef74d4" 식별자는 어떻게 구할 수 있을까요? 제가 확인한 바로는 "kubectl describe pv"의 출력 결과에서만 얻을 수 있었습니다.

C:\docker_test\> kubectl get pv

NAME CAPACITY ACCESS MODES RECLAIM POLICY STATUS CLAIM STORAGECLASS REASON AGE

pvc-5cef2cb5-a37b-483e-9138-d08ff1ef74d4 1Gi RWX Delete Bound default/my-azure-file azurefile 20h

C:\docker_test\> kubectl describe pv pvc-5cef2cb5-a37b-483e-9138-d08ff1ef74d4

Name: pvc-5cef2cb5-a37b-483e-9138-d08ff1ef74d4

Labels: <none>

Annotations: pv.kubernetes.io/provisioned-by: file.csi.azure.com

Finalizers: [kubernetes.io/pv-protection]

StorageClass: azurefile

Status: Bound

Claim: default/my-azure-file

Reclaim Policy: Delete

Access Modes: RWX

VolumeMode: Filesystem

Capacity: 1Gi

Node Affinity: <none>

Message:

Source:

Type: CSI (a Container Storage Interface (CSI) volume source)

Driver: file.csi.azure.com

FSType:

VolumeHandle: mc_testaks_aks-jennifer-demo_koreacentral#f0ae5f59e9e7a4036b1d8cb#pvc-5cef2cb5-a37b-483e-9138-d08ff1ef74d4#

ReadOnly: false

VolumeAttributes: csi.storage.k8s.io/pv/name=pvc-5cef2cb5-a37b-483e-9138-d08ff1ef74d4

csi.storage.k8s.io/pvc/name=my-azure-file

csi.storage.k8s.io/pvc/namespace=default

secretnamespace=default

skuName=Standard_LRS

storage.kubernetes.io/csiProvisionerIdentity=1642477173769-8081-file.csi.azure.com

Events: <none>

뭐... 대충 이 정도면, AKS 환경에서 PV/PVC를 다루는데 어려움은 없을 것입니다. ^^ 나머지는 이제 각각의 Storage Class 유형에 따른 아키텍처적인 차이점 정도만 이해하면 되겠습니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]