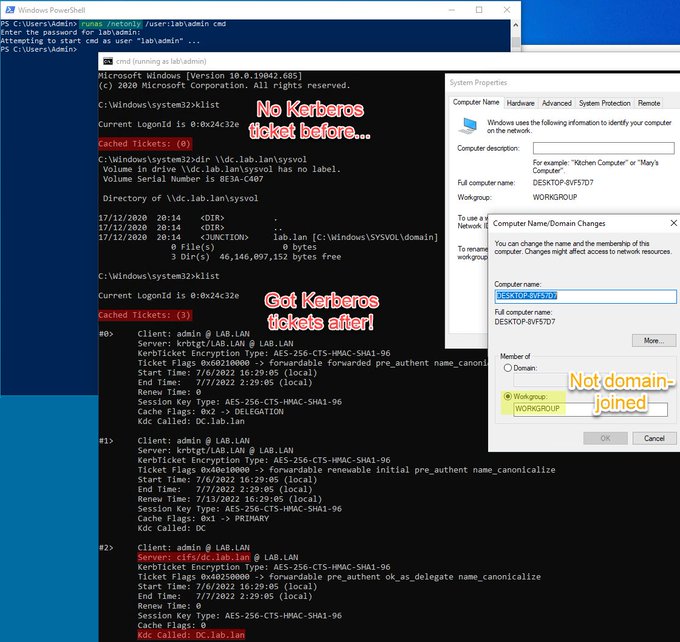

AD 도메인에 참여하지 않은 컴퓨터에서 Kerberos 인증을 사용하는 방법

재미있는 팁이 하나 올라왔군요. ^^

https://twitter.com/cnotin/status/1544693945443262466/

I did not expect a non-domain joined Windows machine, using an identity provided with "runas /netonly", to silently manage to obtain a Kerberos TGT then use it to access a service! 😮

I thought it would fallback to NTLM immediately...

That's nice though

일반적으로 도메인에 참여한 컴퓨터에서

klist 명령을 내리면 다음과 같은 식으로 Kerberos 인증 정보를 출력합니다.

c:\temp> klist

Current LogonId is 0:0x1a9b374

Cached Tickets: (4)

#0> Client: TestUsr @ TESTAD.COM

Server: krbtgt/TESTAD.COM @ TESTAD.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize

Start Time: 7/7/2022 7:41:54 (local)

End Time: 7/7/2022 17:41:54 (local)

Renew Time: 7/11/2022 11:27:08 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x1 -> PRIMARY

Kdc Called: ad1.TESTAD.com

...[생략]...

#3> Client: TestUsr @ TESTAD.COM

Server: host/testpc.TESTAD.com @ TESTAD.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 7/4/2022 11:27:08 (local)

End Time: 7/4/2022 21:27:08 (local)

Renew Time: 7/11/2022 11:27:08 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0

Kdc Called: ad1.TESTAD.com

반면, 도메인에 참여하지 않은 PC에서는 이렇게 비어 있는 Ticket만 볼 수 있습니다.

c:\temp> klist

Current LogonId is 0:0x123c2f

Cached Tickets: (0)

그런데 만약 도메인 계정 정보를 알고 있다면 도메인에 참여하지 않은 PC에서도 그 도메인 계정의 Kerberos 인증 정보를 가질 수 있습니다.

이를 위해 "runas /netonly" 명령어를 다음과 같이 수행하면 됩니다.

runas /netonly /user:[도메인 계정] [명령어]

예를 들어 이렇게 수행하는 것인데요,

c:\temp> runas /netonly /user:TESTAD\TestUsr cmd

Enter the password for TESTAD\TestUsr:

Attempting to start cmd as user TESTAD\TestUsr ...

보는 바와 같이 해당 도메인 계정을 /user 옵션으로 지정하고 이후 password를 묻는 과정에서 정상적인 암호를 입력했다면 이제 대상이 되는 "[명령어]" 프로세스, 위의 경우 cmd.exe 프로세스에서는 Kerberos 인증 정보를 획득할 수 있습니다.

하지만, 저렇게 실행한 프로세스에서 기본적으로 Kerberos 인증 티켓을 소유하고 있지는 않습니다. 그것을 해당 cmd.exe 프로세스에서 klist로 확인할 수 있는데요,

// runas로 실행된 cmd.exe 환경

C:\WINDOWS\system32> klist

Current LogonId is 0:0xf167172b

티켓이 없습니다. 하지만, runas로 지정한 user가 속한 도메인의 자원에 접속하면 이후 티켓을 소유하게 됩니다. (이때 프로세스 레벨로 cache되는 것이 아니고, 시스템 전역적으로 보관됩니다.)

// runas로 실행된 cmd.exe 환경

C:\WINDOWS\system32> dir \\testpc\c$

Volume in drive \\testpc\c$ has no label.

Volume Serial Number is A0A5-FF2C

Directory of \\testpc\c$

...[생략]...

2022-06-12 오후 08:10 <DIR> Windows

0 File(s) 0 bytes

13 Dir(s) 33,413,210,112 bytes free

C:\WINDOWS\system32> klist

Current LogonId is 0:0xf167172b

Cached Tickets: (2)

#0> Client: TestUsr @ TESTAD.COM

Server: krbtgt/TESTAD.COM @ TESTAD.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40e10000 -> forwardable renewable initial pre_authent name_canonicalize

Start Time: 7/7/2022 9:29:51 (local)

End Time: 7/7/2022 19:29:51 (local)

Renew Time: 7/14/2022 9:29:51 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0x1 -> PRIMARY

Kdc Called: ad1

#1> Client: TestUsr @ TESTAD.COM

Server: cifs/testpc @ TESTAD.COM

KerbTicket Encryption Type: AES-256-CTS-HMAC-SHA1-96

Ticket Flags 0x40a10000 -> forwardable renewable pre_authent name_canonicalize

Start Time: 7/7/2022 9:29:51 (local)

End Time: 7/7/2022 19:29:51 (local)

Renew Time: 7/14/2022 9:29:51 (local)

Session Key Type: AES-256-CTS-HMAC-SHA1-96

Cache Flags: 0

Kdc Called: ad1.TESTAD.com

사실, 도메인에 참여하지 않은 PC가 도메인의 자원을 접근하는 것은 해당 도메인의 계정 정보만 알고 있으면 가능합니다. 가령 위에서 한 실습을 (도메인에 참여하지 않은) 다른 PC에서 "\\test\c

$" 경로로 접근하려고 하면 계정 정보를 묻는 창이 뜨고 인증이 되면 해당 도메인 자원에 접근이 가능합니다.

하지만, 그런 상태에서 "klist" 명령어로 확인해 보면 "Cached Tickets"이 비어 있습니다. 아직 저도 이해가 부족해 현실적으로 이런 차이가 뚜렷한 이점을 가져다주는 상황이 언제인지는 알 수 없으나... 그냥 한 번 봐둘 만한 것 같습니다. ^^

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]