Azure - scale-out 상태의 App Service에서 특정 인스턴스에 요청을 보내는 방법

Azure App Service 환경은 상당히 잘 제어되고 있는 샌드박스 환경입니다. 일례로, .NET 웹을 호스팅하는 AppService의 경우 applicationhost.config 파일의 위치가 c 드라이브인데,

C:\DWASFiles\Sites\[...app service name...]\Config\applicationhost.config

Kudu 서비스의 "Debug Console"로 접속해 해당 드라이브로 접근하고 싶어도,

D:\home> c:

Access is denied.

권한이 없어 안 됩니다. 이 외에도 네트워크 관련 기능들도 전부 접근이 안 됩니다.

D:\home> ping 127.0.0.1

Unable to contact IP driver. General failure.

D:\home> ipconfig

Access is denied.

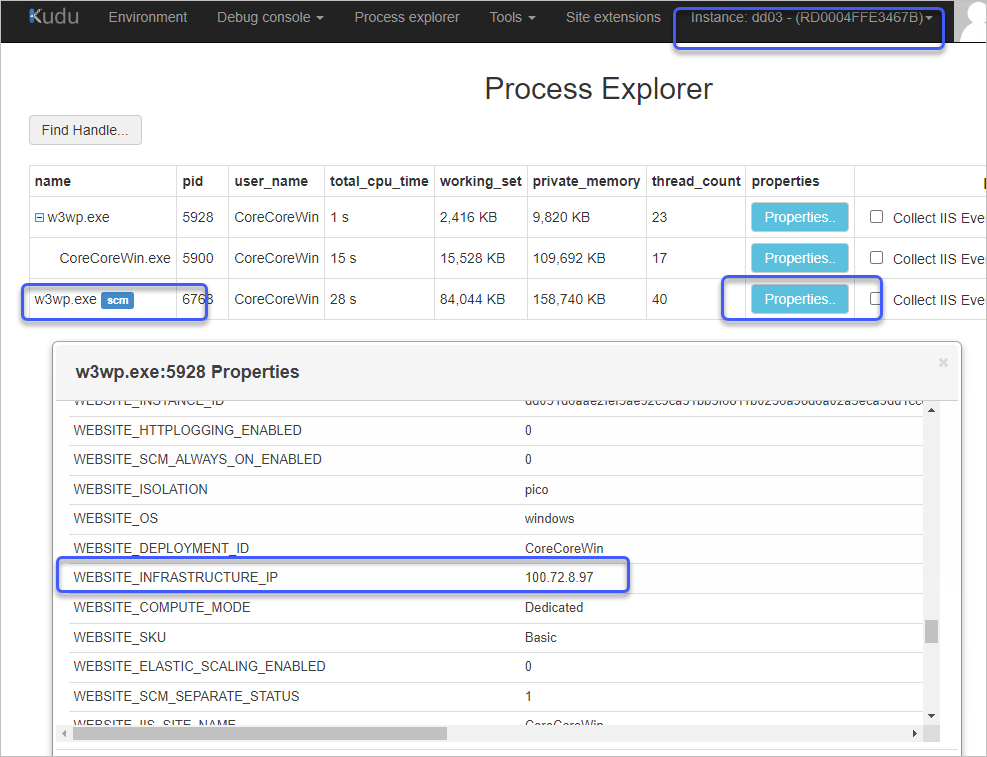

그래도 scale-out 중인 App Service의 개별 인스턴스에 대한 IP는 "Advanced Tools" Kudu 서비스로 들어가,

우측 상단의 목록으로 특정 인스턴스를 선택하고 "Environment"를 통해 환경 변수를 보거나, 위의 화면에서처럼 특정 프로세스의 "Properties"를 통해 환경 변수를 확인해 보면 됩니다.

보는 바와 같이 "WEBSITE_INFRASTRUCTURE_IP"라는 키로 해당 인스턴스의 내부 IP 값이 나옵니다. 물론, ^^; 그 IP를 알았다고 해서 딱히 쓸모가 있는 것은 아닙니다. 실제로 자체 "Debug Console"에서 curl 등을 사용해도 이렇게 "Bad access"만 나올 뿐입니다.

D:\home> curl 100.72.200.47

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 0

0 0 0 0 0 0 0 0 --:--:-- --:--:-- --:--:-- 0

curl: (7) Failed to connect to 100.72.200.47 port 80: Bad access

하지만, 간혹 진단 용도로 특정 인스턴스에 의도적으로 웹 요청을 보내고 싶을 때가 있습니다. 이에 대해 검색해 보면 다행히 답이 나옵니다. ^^

Azure App Service - Routing request to specific instance in multi instance pool

; https://www.linkedin.com/pulse/azure-app-service-routing-request-specific-instance-thangavelu/

방법은

Azure 측에서 약속한 "ARRAffinity" 쿠키 값을 제공하는 것입니다.

curl -k --cookie "ARRAffinity=..." https://[...apservice_url].../

그런데 이 값을 구하는 방법이 문제군요. ^^ 위의 글에 AppService의 "Resource explorer"를 이용하라고 나오는데, 애석하게도 현재 App Service의 메뉴에는 "Resource explorer"가 없습니다. (음... 별도의 어떤 옵션을 켜야 보이는 걸까요? ^^;)

그래도 혹시나 싶어 해당 인스턴스의 환경 변수를 뒤져봤는데 약간 비슷할 것 같은 값이 나옵니다.

WEBSITE_INSTANCE_ID = d5031d6aae2fef5ae92c9ca31bb3f6811bc236a98d6a02a5eca3dd1ccd390886

그렇다면 ARRAffinity와 WEBSITE_INSTANCE_ID 값으로 검색해 보면 뭔가 나오지 않을까요? ^^

Request for a specific Azure Web App instance

; https://blog.amitapple.com/post/2014/03/access-specific-instance/#.Ys4a1qJBxhE

아하... 2개의 값은 동일했습니다. ^^ 따라서 다음과 같이 요청을 날리면,

curl -k --cookie "ARRAffinity=d5031d6aae2fef5ae92c9ca31bb3f6811bc236a98d6a02a5eca3dd1ccd390886" https://corecorewin.azurewebsites.net

원하는 인스턴스로 요청이 전달됩니다. 참고로 ARRAffinity, WEBSITE_INSTANCE_ID 값은 Kudu의 "Environment"를 통해 "System info"에서 "Instance id" 값으로도 조회가 됩니다. 게다가 Kudu 역시 해당 인스턴스의 서비스를 조회하는 개별 화면에 대해 HTTP Headers에 아래와 같은 식의 쿠키 설정을 하는 것을 볼 수 있습니다.

Cookie=ARRAffinity=d5031d6aae2fef5ae92c9ca31bb3f6811bc236a98d6a02a5eca3dd1ccd390886; ARRAffinitySameSite=d5031d6aae2fef5ae92c9ca31bb3f6811bc236a98d6a02a5eca3dd1ccd390886; __RequestVerificationToken=a815ac01-ff60-4df2-184e-659b03beb312; ai_user=MaxoL|2022-06-13T00:48:14.156Z; ai_session=XePfe|1627653294158|1657674205039.1

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]