ClrMD를 이용해 윈도우 환경의 메모리 덤프로부터 닷넷 모듈을 추출하는 방법

지난 글에 제작한 SaveModule 도구는,

리눅스 환경의 .NET Core 3/5+ 메모리 덤프로부터 모든 닷넷 모듈을 추출하는 방법

; https://www.sysnet.pe.kr/2/0/13139

리눅스 환경에서 뜬 덤프의 경우 ImageBase를 기준으로 한 내용을 추출해도 잘 동작했을지 모르지만, 윈도우 환경에서 실행한 응용 프로그램의 덤프에는 동작하지 않습니다. 예를 하나 들어볼까요?

간단하게 DLL 프로젝트를 만들고,

namespace ClassLibrary1

{

public class Class1 { }

}

이것을 참조한 Console App을 만들어 윈도우 환경에서 실행한 후,

namespace ConsoleApp1

{

internal class Program

{

static void Main(string[] args)

{

ClassLibrary1.Class1 cl = new ClassLibrary1.Class1();

Console.WriteLine(cl);

Console.ReadLine();

}

}

}

ReadLine에 걸려 있는 프로세스의 메모리 덤프를 뜹니다. 그것을 지난번에 작성한 SaveModule을 이용해 DLL을 추출하고,

c:\temp> SaveModule ConsoleApp1.DMP

26e248f0000 8000 True c:\temp\ConsoleApp1\bin\Debug\net6.0\ConsoleApp1.dll

26e24930000 8000 True c:\temp\ConsoleApp1\bin\Debug\net6.0\ClassLibrary1.dll

...[생략]...

7fff3f8b0000 22000 True C:\Program Files\dotnet\shared\Microsoft.NETCore.App\6.0.10\System.IO.Pipes.dll

7fff70310000 d000 True C:\Program Files\dotnet\shared\Microsoft.NETCore.App\6.0.10\System.Runtime.InteropServices.dll

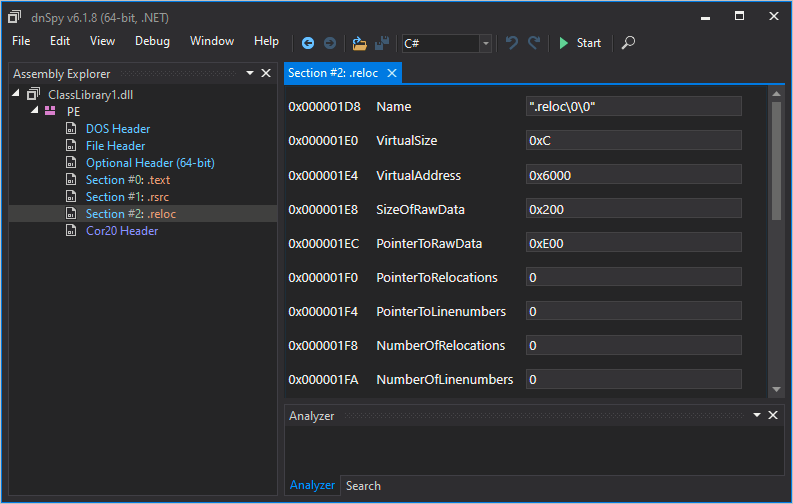

dnSpy로 올려보면 이렇게 나옵니다.

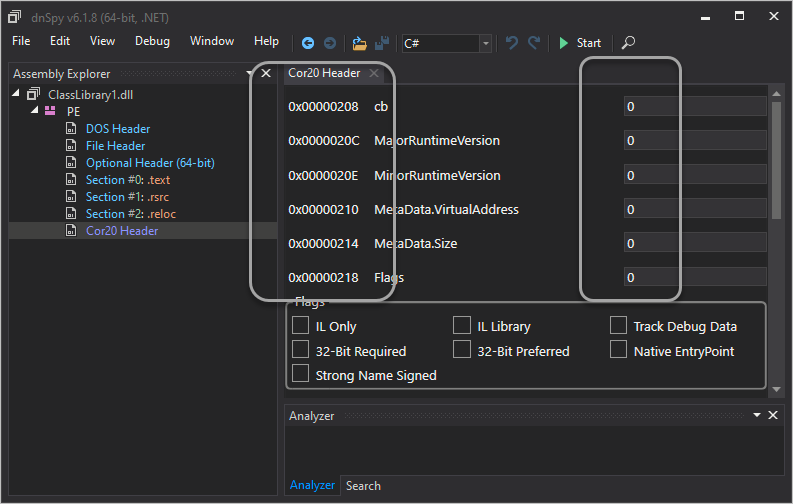

보는 바와 같이 PE 파일 헤더만 보여주고 닷넷 IL 코드의 디스어셈블 코드 영역은 없습니다. 실제로, 위의 화면에서 "Cor20 Header" 노드를 선택하면,

해당 옵셋 (0x208)부터 시작해 값이 0으로 읽힙니다.

동일한 덤프를 windbg로 열어볼까요? ^^

0:000> lm

start end module name

0000026e`248f0000 0000026e`248f8000 ConsoleApp1 C (service symbols: CLR Symbols with PDB: C:\ProgramData\Dbg\sym\ConsoleApp1.pdb\9484377CAECD45909CDF5DAE7086EA561\ConsoleApp1.pdb)

0000026e`24900000 0000026e`2490e000 System_Runtime (deferred)

0000026e`24920000 0000026e`24930000 Microsoft_Extensions_DotNetDeltaApplier (deferred)

0000026e`24930000 0000026e`24938000 ClassLibrary1 (deferred)

...[생략]...

0000026e`24930000 주소는 SaveModule 코드에서 구한 값과 다르지 않습니다. 또한 end 주소까지의 길이는 0x8000으로 동일합니다. 도대체 어떤 차이가 있는 걸까요? ^^

사실 PE가 메모리에 로딩되는 형식에 대해 아시는 분은 금방 눈치채셨을 텐데요, 이것을 SOS 확장에서 제공하는 !savemodule 명령어의 결과로 쉽게 유추할 수 있습니다.

0:000> !savemodule 0000026e`24930000 c:\temp\test.dll

3 sections in file

section 0 - VA=2000, VASize=640, FileAddr=200, FileSize=800

section 1 - VA=4000, VASize=344, FileAddr=a00, FileSize=400

section 2 - VA=6000, VASize=c, FileAddr=e00, FileSize=200

위의 결과 중 section 0의 출력을 보면, VA(Virtual Address)의 0x2000 지점부터 0x640까지의 길이는 파일 상에서는 0x200부터 기록돼야 하는 것입니다. 단지 크기가 살짝 달라지는데 그것은 정렬로 인한 차이에 해당합니다. 파일의 정렬 값은 Optional Header에 "FileAlignment"로 기록되는데 일반적으로 이 값은 0x200, 즉 512 크기에 해당합니다. 그래서 0x640 (0n1600)이 0x800(0n2048)에 맞춰 FileSize가 결정됩니다.

이러한 section은 dnSpy 화면에 출력된 "Section #0: .text", "Section #1: .rsrc", "Section #2: .reloc"과 일치합니다. 그러니까, 윈도우 환경의 덤프는

PE 포맷의 저러한 재배치 문제로 인해 메모리의 값을 그대로 저장하는 것은 section 정보가 틀어지는 결과를 낳을 뿐입니다.

실제로 저 분석이 맞는지 테스트를 해봐야겠지요? ^^ 되는지부터 봐야 하니까 급조된 코드로 이렇게 테스트를 할 수 있습니다.

foreach (var module in target.EnumerateModules())

{

if (module.IsManaged == false)

{

continue;

}

byte[] buffer = new byte[module.ImageSize];

for (ulong i = module.ImageBase; i < module.ImageBase + (ulong)module.ImageSize; i+=4096)

{

Span<byte> page = new Span<byte>(buffer, (int)(i - module.ImageBase), 4096);

target.DataReader.Read(i, page);

target.DataReader.FlushCachedData();

}

string fileName = Path.GetFileName(module.FileName);

if (fileName == "ClassLibrary1.dll")

{

{

Span<byte> page = new Span<byte>(buffer, 0x200, 0x640);

int readBytes = target.DataReader.Read(module.ImageBase + 0x2000, page);

}

{

Span<byte> page = new Span<byte>(buffer, 0xa00, 0x344);

target.DataReader.Read(module.ImageBase + 0x4000, page);

}

{

Span<byte> page = new Span<byte>(buffer, 0xe00, 0xc);

target.DataReader.Read(module.ImageBase + 0x6000, page);

}

}

int idx = 1;

string outputFilePath = Path.Combine(outputDir, fileName);

while (true)

{

if (File.Exists(outputFilePath) == false)

{

break;

}

string fileNamePart = Path.GetFileNameWithoutExtension(fileName);

string extension = Path.GetExtension(fileName);

outputFilePath = Path.Combine(outputDir, fileNamePart + "_" + idx + extension);

idx++;

}

Console.WriteLine($"{module.ImageBase:x} {module.ImageSize:x} {module.IsManaged} {module.FileName}");

File.WriteAllBytes(outputFilePath, buffer.ToArray());

}

이렇게 해서 생성한 ClassLibrary1.dll을 dnspy.exe로 열면 정상적으로 IL 코드를 디컴파일링한 화면을 볼 수 있습니다. ^^

(

첨부 파일은 이 글의 예제 코드를 포함합니다.)

자, 그렇다면 이제 남은 작업은 PE 포맷에 따라 분석한 다음 Section 정보를 읽어내 저 과정을 자동화하는 코드로 적용해야 합니다. 하지만, 일단 오늘은 ^^ 원인 분석을 한 것으로 끝내고 다음으로 미루겠습니다. 사실 이 과정은 이미 SOS 확장의

savemodule이 해주고 있고

pykd를 이용한 자동화도 해놓았기 때문에 당장 급한 일은 아닙니다.

혹시나 구현하고 싶은 분이 있을까요? ^^ 일단, 이와 관련된 소스 코드는 이미

이전에 만들어 둔 예제에서 작성해 두었기 때문에,

DotNetSamples/WinConsole/PEFormat/WindowsPE / PEImage.cs

; https://github.com/stjeong/DotNetSamples/blob/master/WinConsole/PEFormat/WindowsPE/PEImage.cs

적절히 조합하시면 쉽게 구현할 수 있습니다.

또한, 아래의 소스코드를 보면,

netext/ClrMemDiagExt / Module.cs

; https://github.com/rodneyviana/netext/blob/master/ClrMemDiagExt/Module.cs

ClrMD를 이용해

windbg extension을 만들어 !savemodule 기능을 SaveToStream 메서드로 구현한 것이므로 역시 참고하시면 되겠습니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]