C# - PublishSingleFile로 배포한 이미지의 역어셈블 가능 여부 (난독화 필요성)

지난 글에 설명한,

C# - PublishSingleFile과 관련된 옵션

; https://www.sysnet.pe.kr/2/0/13159

C# - PublishSingleFile 적용 시 native/managed 모듈 통합 옵션

; https://www.sysnet.pe.kr/2/0/13160

닷넷 6 환경의 PublishSingleFile 및 몇몇 옵션을 적용한 바이너리 결과물은 겉으로만 봐서는 managed/native 모듈인지 모를 정도라고 했습니다. 그렇다면 혹시 역어셈블과의 관계는 어떨까요?

가령 다음과 같은 옵션으로 배포한 실행 모듈은,

<Project Sdk="Microsoft.NET.Sdk">

<PropertyGroup>

<OutputType>Exe</OutputType>

<TargetFramework>net6.0</TargetFramework>

<ImplicitUsings>enable</ImplicitUsings>

<Nullable>enable</Nullable>

<PublishSingleFile>true</PublishSingleFile>

<RuntimeIdentifier>win-x64</RuntimeIdentifier>

<DebugType>embedded</DebugType>

<EnableCompressionInSingleFile>true</EnableCompressionInSingleFile>

</PropertyGroup>

</Project>

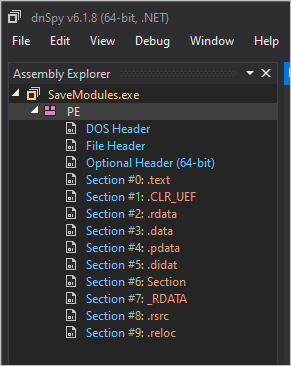

당연히

dnSpy.exe와 같은 도구로는,

역어셈블할 수 없습니다. 오호~~~ 뜻하지 않은 보안 효과가 있습니다. ^^ 이런 식이라면 웬만한 상황에서는 굳이 난독화 처리를 하지 않아도 될 정도입니다.

재미있는 건, 실행 중인 파일을

Windbg와 같은 디버거로 attach 시켜도 분석이 잘 안 된다는 점입니다. 실제로 windbg에서는 해당 모듈이 닷넷 이미지임을 알 수 없어 sos 확장 DLL을 자동으로 로드하지도 못합니다. ("dotnet-dump ps"가 닷넷 프로세스라는 것을 인식하는 걸 보면, windbg도 나중에는 이에 대한 개선이 있지 않을까... 예상해 봅니다.)

그래서 Windbg의 경우 실행 중인 프로세스를 분석하려면, 애당초 배포한 실행 모듈을 만들었을 당시의 mscordaccore.dll 파일을 함께 제공해야 합니다. 예를 들어, 배포 파일이 다음의 경로에 있다면,

.\net6_pubone_sample\bin\Debug\net6.0\win-x64\publish\net6_pubone_sample.exe

저 배포 파일을 빌드하기 위해 만든 managed + native 재료들이 ".\net6_pubone_sample\bin\Debug\net6.0\win-x64" 디렉터리에 위치하는데요, 그 안에 보면 mscordaccore.dll이 있습니다.

즉, 실행 파일을 만든 측에서 그것을 빌드한 닷넷 런타임과 일치하는 mscordaccore.dll을 함께 배포해줘야 하는 것입니다. 물론, 그런 경우는 거의 없을 것이므로 windbg로 닷넷 6+ 실행 모듈을 분석하기란 쉽지 않습니다. 하지만, 불가능한 것은 아닙니다. 왜냐하면

지금까지 배포된 닷넷 런타임을 버전 별로 모두 설치한 다음, 그 런타임들에 포함된 mscordaccore.dll을 일일이 시도해 보면 되기 때문입니다. 약간 귀찮을 뿐... 가능하다는 이야깁니다.

어떤 식으로든 mscordaccore.dll을 구했다면 ".cordll" 명령어를 이용해 직접 로드/분석이 가능합니다.

// C:\temp\mscordaccore.dll 경로에 있는 경우,

0:007> .cordll -lp "C:\temp"

CLR DLL status: Loaded DLL C:\ProgramData\Dbg\sym\mscordaccore.dll\625708C0145000\mscordaccore.dll

0:007> !threads

ThreadCount: 2

UnstartedThread: 0

BackgroundThread: 1

PendingThread: 0

DeadThread: 0

Hosted Runtime: no

Lock

DBG ID OSID ThreadOBJ State GC Mode GC Alloc Context Domain Count Apt Exception

0 1 f208 000001F5287198E0 2a020 Preemptive 000001F52A3F91B8:000001F52A3FA008 000001f5286bd6b0 -00001 MTA

6 2 d8f4 000001F528744B10 21220 Preemptive 0000000000000000:0000000000000000 000001f5286bd6b0 -00001 Ukn (Finalizer)

0:007> ~0s

ntdll!NtReadFile+0x14:

00007ffc`f32ceec4 c3 ret

0:000> !clrstack

OS Thread Id: 0x43a4 (0)

Child SP IP Call Site

000000AEB417E448 00007ffcf32ceec4 [InlinedCallFrame: 000000aeb417e448] Interop+Kernel32.ReadFile(IntPtr, Byte*, Int32, Int32 ByRef, IntPtr)

000000AEB417E448 00007ff667b16da2 [InlinedCallFrame: 000000aeb417e448] Interop+Kernel32.ReadFile(IntPtr, Byte*, Int32, Int32 ByRef, IntPtr)

000000AEB417E410 00007ff667b16da2 ILStubClass.IL_STUB_PInvoke(IntPtr, Byte*, Int32, Int32 ByRef, IntPtr)

000000AEB417E4E0 000002329941c742 System.ConsolePal+WindowsConsoleStream.ReadFileNative(IntPtr, System.Span`1, Boolean, Int32 ByRef, Boolean) [/_/src/libraries/System.Console/src/System/ConsolePal.Windows.cs @ 1163]

000000AEB417E550 000002329941c5db System.ConsolePal+WindowsConsoleStream.Read(System.Span`1) [/_/src/libraries/System.Console/src/System/ConsolePal.Windows.cs @ 1123]

000000AEB417E590 0000023299420627 System.IO.ConsoleStream.Read(Byte[], Int32, Int32) [/_/src/libraries/System.Console/src/System/IO/ConsoleStream.cs @ 34]

000000AEB417E600 00000001803a6be5 System.IO.StreamReader.ReadBuffer()

000000AEB417E680 00000001803a7317 System.IO.StreamReader.ReadLine() [/_/src/libraries/System.Private.CoreLib/src/System/IO/StreamReader.cs @ 801]

000000AEB417E6D0 0000023299420bf0 System.IO.SyncTextReader.ReadLine() [/_/src/libraries/System.Console/src/System/IO/SyncTextReader.cs @ 76]

000000AEB417E720 0000023299418a0c System.Console.ReadLine() [/_/src/libraries/System.Console/src/System/Console.cs @ 721]

000000AEB417E750 00007ff667b12cc8 net6_pubone_sample.Program.Main(System.String[]) [C:\net6_pubone_sample\net6_pubone_sample\Program.cs @ 7]

따라서, 아쉽게도 이전에 만약 난독화를 하고 있는 중이었다면

이런 이유로 인해 여전히 난독화는 계속되어야 합니다. ^^

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]