닷넷에서 ESP/RSP 레지스터 값을 구하는 방법

사실 이에 대한 소스는 다음의 글에서 이미 모두 다뤘습니다.

Visual C++ / x64 환경에서 inline-assembly를 매크로 어셈블리로 대체하는 방법 - 두 번째 이야기

; https://www.sysnet.pe.kr/2/0/11691

C++의 inline asm 사용을 .NET으로 포팅하는 방법

; https://www.sysnet.pe.kr/2/0/1267

닷넷에서 EIP/RIP 레지스터 값을 구하는 방법

; https://www.sysnet.pe.kr/2/0/1762

따라서 남은 작업은 RSP 레지스터의 값을 읽어들이는 기계어 코드를 알아내고,

// x64

mov rax, rsp

00007FF6FFF01A40 48 8B C4 mov rax,rsp

ret

00007FF6FFF01A43 C3 ret

// x86

mov eax, esp

00841780 8B C4 mov eax,esp

ret

00841782 C3 ret

이것을 코드 페이지로 할당해 호출하기만 하면 됩니다.

using System.Runtime.InteropServices;

namespace ConsoleApp1

{

internal class Program

{

private readonly static byte[] x86GetSP =

{

0x8b, 0xc4, // mov eax,esp

0xc3, // ret

};

private readonly static byte[] x64GetSP =

{

0x48, 0x8b, 0xc4, // mov rax, rsp

0xc3, // ret

};

[Flags()]

private enum AllocationType : uint

{

COMMIT = 0x1000,

RESERVE = 0x2000,

}

[Flags()]

public enum MemoryProtection : uint

{

EXECUTE_READWRITE = 0x40,

}

[DllImport("kernel32.dll", SetLastError = true)]

private static extern IntPtr VirtualAlloc(IntPtr lpAddress, UIntPtr dwSize, AllocationType flAllocationType,

MemoryProtection flProtect);

[DllImport("kernel32")]

private static extern bool VirtualFree(IntPtr lpAddress, UInt32 dwSize, UInt32 dwFreeType);

[UnmanagedFunctionPointerAttribute(CallingConvention.Cdecl)]

private delegate int GetSPRegister32();

[UnmanagedFunctionPointerAttribute(CallingConvention.StdCall)]

private delegate long GetSPRegister64();

static unsafe void Main(string[] args)

{

IntPtr _codePointer;

GetSPRegister32 _x86Call;

GetSPRegister64 _x64Call;

byte[] codeBytes = x86GetSP;

if (IntPtr.Size == 8)

{

codeBytes = x64GetSP;

}

_codePointer = VirtualAlloc(IntPtr.Zero, new UIntPtr((uint)codeBytes.Length),

AllocationType.COMMIT | AllocationType.RESERVE,

MemoryProtection.EXECUTE_READWRITE

);

Marshal.Copy(codeBytes, 0, _codePointer, codeBytes.Length);

if (IntPtr.Size == 4)

{

_x86Call = (GetSPRegister32)Marshal.GetDelegateForFunctionPointer(

_codePointer, typeof(GetSPRegister32));

Console.WriteLine(_x86Call());

}

else

{

_x64Call = (GetSPRegister64)Marshal.GetDelegateForFunctionPointer(

_codePointer, typeof(GetSPRegister64));

long result = _x64Call();

Console.WriteLine($"0x{result:x}");

}

if (_codePointer != IntPtr.Zero)

{

VirtualFree(_codePointer, 0, 0x8000);

_codePointer = IntPtr.Zero;

}

}

}

}

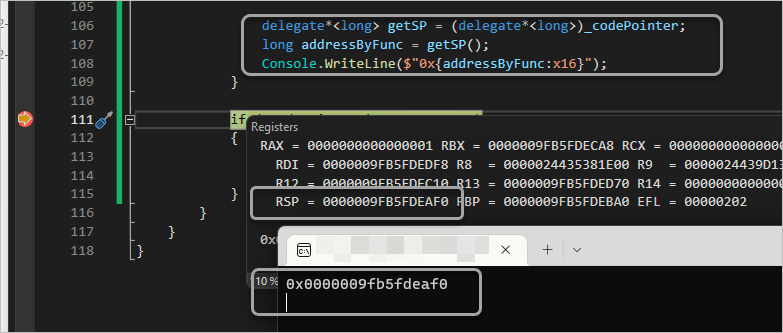

위의 코드를 Visual Studio 내에서 디버깅해 보면 실제 SP 레지스터의 값과 비교할 수 있습니다. 이 과정에서 다음의 차이를 알 수 있는데요,

[Visual Studio의 Registers 창에 출력된 RSP 값]

RSP = 000000193918E470

[코드로 읽어낸 RSP 값]

0x193918e528

대략 그 차이가 0xb8이 나옵니다. 이렇게 큰 차이가 나는 것은

닷넷에서 EIP/RIP 레지스터 값을 구하는 방법 글에서도 언급했지만 delegate의 내부 구현 때문입니다.

저런 오차를 C# 9.0에 나온 함수 포인터를 이용하면 극복할 수 있습니다.

C# 9.0 - (6) 함수 포인터(Function pointers)

; https://www.sysnet.pe.kr/2/0/12374

즉, delegate를 통해 호출하지 않고 직접 함수 포인터로 호출하는 것입니다.

delegate*<long> getSP = (delegate*<long>)_codePointer;

long addressByFunc = getSP();

Console.WriteLine($"0x{addressByFunc:x}");

이렇게 바꾸고 다시 비주얼 스튜디오로 확인해 보면,

[Visual Studio의 Registers 창에 출력된 RSP 값]

RSP = 000000193918E470

[코드로 읽어낸 RSP 값]

0x193918e468

(System.Delegate의 내부 구현이 사라져) 순수하게 native 메서드 호출로 바뀌었으므로 (반환 주솟값이 반영된) 0x08 (32비트의 경우 0x04) 값만 차이가 나는 것입니다.

따라서 현재 caller 입장에서의 RSP 값을 단순히 8(또는 4)을 보정하는 것으로 구할 수 있습니다.

private readonly static byte[] x86GetSP =

{

0x8b, 0xc4, // mov eax,esp

0x83, 0xe8, 0x04, // add eax, 4

0xc3, // ret

};

private readonly static byte[] x64GetSP =

{

0x48, 0x8b, 0xc4, // mov rax, rsp

0x48, 0x83, 0xe8, 0x08, // add rax, 8

0xc3, // ret

};

테스트해보면, 정확히 일치한 값을 얻게 됩니다. ^^

(

첨부 파일은 이 글의 소스 코드를 포함합니다.)

using System.Runtime.InteropServices;

namespace ConsoleApp1

{

internal class Program

{

private readonly static byte[] x86GetSP =

{

0x8b, 0xc4, // mov eax,esp

0x83, 0xc0, 0x04, // add eax, 4

0xc3, // ret

};

private readonly static byte[] x64GetSP =

{

0x48, 0x8b, 0xc4, // mov rax, rsp

0x48, 0x83, 0xc0, 0x08, // add rax, 8

0xc3, // ret

};

[Flags()]

private enum AllocationType : uint

{

COMMIT = 0x1000,

RESERVE = 0x2000,

}

[Flags()]

public enum MemoryProtection : uint

{

EXECUTE_READWRITE = 0x40,

}

[DllImport("kernel32.dll", SetLastError = true)]

private static extern IntPtr VirtualAlloc(IntPtr lpAddress, UIntPtr dwSize, AllocationType flAllocationType,

MemoryProtection flProtect);

[DllImport("kernel32")]

private static extern bool VirtualFree(IntPtr lpAddress, UInt32 dwSize, UInt32 dwFreeType);

static unsafe void Main(string[] args)

{

IntPtr _codePointer;

byte[] codeBytes = x86GetSP;

if (IntPtr.Size == 8)

{

codeBytes = x64GetSP;

}

_codePointer = VirtualAlloc(IntPtr.Zero, new UIntPtr((uint)codeBytes.Length),

AllocationType.COMMIT | AllocationType.RESERVE,

MemoryProtection.EXECUTE_READWRITE

);

Marshal.Copy(codeBytes, 0, _codePointer, codeBytes.Length);

if (IntPtr.Size == 4)

{

delegate*<int> getSP = (delegate*<int>)_codePointer;

int addressByFunc = getSP();

Console.WriteLine($"0x{addressByFunc:x}");

}

else

{

delegate*<long> getSP = (delegate*<long>)_codePointer;

long addressByFunc = getSP();

Console.WriteLine($"0x{addressByFunc:x16}");

}

if (_codePointer != IntPtr.Zero)

{

VirtualFree(_codePointer, 0, 0x8000);

_codePointer = IntPtr.Zero;

}

}

}

}

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]