openssl을 이용해 인트라넷 IIS 사이트의 SSL 인증서 생성

전에 이미 아래와 같이 정리를 했었는데요,

openssl - CA로부터 인증받은 새로운 인증서를 생성하는 방법

; https://www.sysnet.pe.kr/2/0/12570

openssl - CA로부터 인증받은 새로운 인증서를 생성하는 방법 (2)

; https://www.sysnet.pe.kr/2/0/13187

이번에는 사내 테스트용의 IIS 서버에 설치할 인증서를 대상으로 시나리오를 정리해 보겠습니다. 참고로, 다른 블로그의 많은 글들이 "루트 인증서이면서 SSL 인증서 역할을 갖는 1개의 인증서"로 설치하는 방법을 설명하고 있는데요, 제 글에서는 정석적으로 "인증 기관(CA: Certificate Authority)의 인증서"를 생성하고 IIS에서 사용할 인증서는 그 인증 기관으로부터 서명 받는 것으로 진행할 것입니다.

당연히

지난 글에 설명한 방법에 따라 우선 CA 인증서를 생성해야 합니다.

c:\temp> openssl req -newkey rsa:2048 -nodes -keyout win10en_ca.key -x509 -days 3650 -out win10en_ca.crt

그다음, 그 CA 인증서로 서명할 SSL용 인증서 요청(csr) 파일을 만듭니다.

c:\temp> openssl genrsa -out win10en.key 2048

c:\temp> openssl req -key win10en.key -new -out win10en.csr -subj "/CN=win10en"

마지막으로 생성한 CSR 파일을 CA 인증서로 서명하면,

c:\temp> type ssl_conf.txt

subjectAltName=DNS:win10en

c:\temp> openssl x509 -req -days 3650 -in win10en.csr -CA win10en_ca.crt -CAkey win10en_ca.key -out win10en.crt -extfile ssl_conf.txt

기본적인 인증서 준비 절차는 끝이 납니다.

그런데, 아직 한 단계가 더 남았습니다. 위에서 CA 인증서로 서명해 생성한 win10en.crt는 공개키만 가지고 있는 상태입니다. 따라서 이대로는 SSL 서비스를 제공하는 서버 측에서 사용할 수는 없습니다.

즉, 개인키까지 포함한 인증서가 필요한 건데요, 이를 위해 기존에 생성한 개인키 파일을 합쳐주는 다음의 명령어를 실행합니다.

c:\temp> openssl pkcs12 -export -out win10en.pfx -inkey win10en.key -in win10en.crt

이렇게 해서, 다음의 2가지 핵심 파일을 가지고 이후 작업을 진행할 수 있습니다.

- win10en_ca.crt: 인증 기관의 (공개키만 담은) 인증서

- win10en.pfx: (인증 기관으로부터 서명한, 개인키를 포함한) SSL 인증서

이제 생성한 인증서를 IIS 서버에 등록해 보겠습니다.

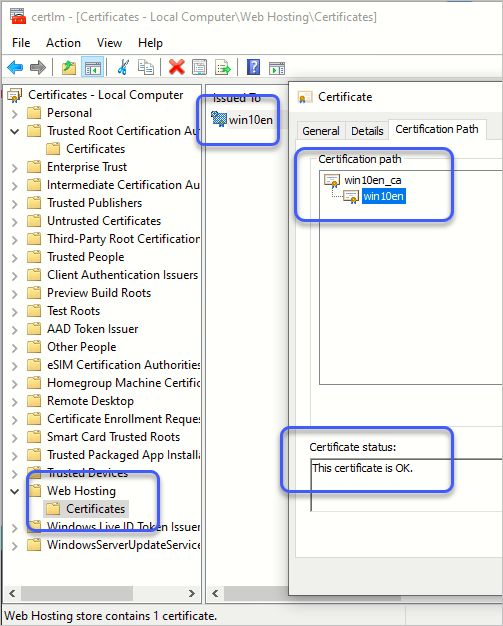

우선, CA 인증서에 해당하는 win10en_ca.crt는 "Certificates - Local Computer" / "Trusted Root Certification Authority" 영역에 등록합니다. (규칙은 모르겠지만 어떤 경우에는 "Test Roots" 영역도 가능합니다.) 그다음 웹 사이트의 SSL 서비스에 사용할 win10en.pfx는 "Certificates - Local Computer" / "Web Hosting" 영역에 등록합니다.

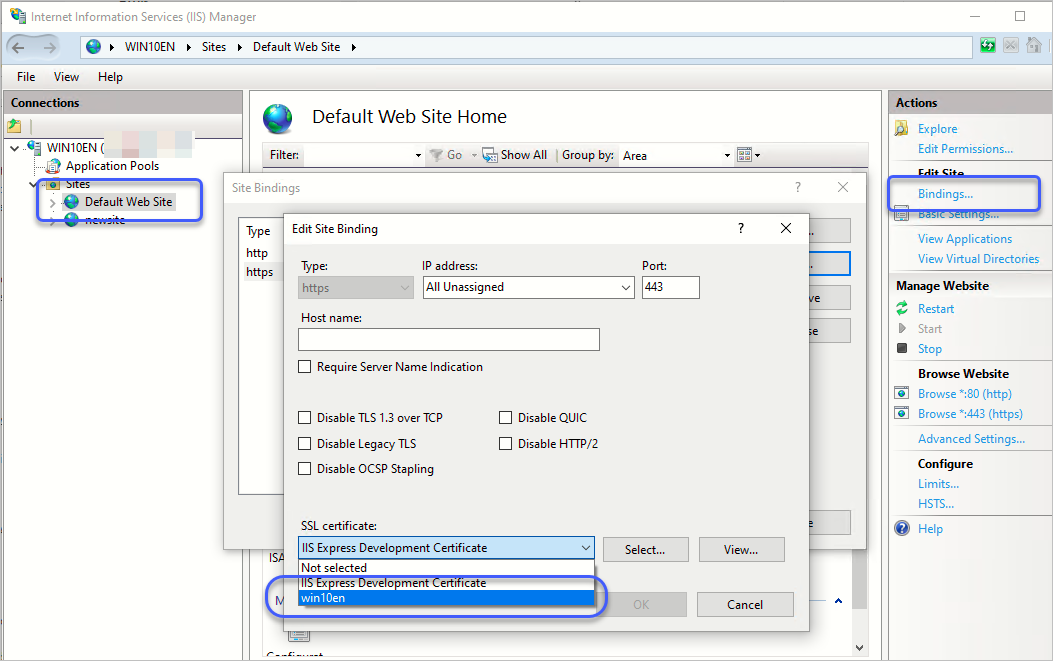

이후, IIS 관리 콘솔로 들어가 웹 사이트를 선택한 다음, "Bindings..." 링크를 통해 https 바인딩에 대한 인증서 선택으로 들어가 "Web Hosting"에 등록했던 인증서를 선택하면 됩니다.

이 상태에서는, IIS를 호스팅하는 컴퓨터 내에서는 (win10en이 현재 컴퓨터의 이름이거나, HOSTS 파일에 등록한 경우) "http://win10en" 주소로 웹 브라우저를 이용해 접속하면 정상적으로 서비스가 되는 것을 확인할 수 있습니다.

하지만, 다른 컴퓨터에서 접속하면 다음과 같은 오류가 발생합니다.

Your connection isn't private

Attackers might be trying to steal your information from win10en (for example, passwords, messages, or credit cards).

NET::ERR_CERT_AUTHORITY_INVALID

This server couldn't prove that it's win10en; its security certificate is not trusted by your computer's operating system. This may be caused by a misconfiguration or an attacker intercepting your connection.

이유는 간단합니다. 다른 컴퓨터에서는 웹 브라우저로 해당 웹 사이트에 접속 시 전달받은 SSL 인증서를 신뢰할 수 없기 때문입니다. 이를 위해서는 다른 컴퓨터에 CA 인증서를 함께 설치해야 합니다.

따라서 이 글에서 실습한 내용의 경우 win10en_ca.crt 인증서 파일을 다른 컴퓨터에도 등록해야 하는데 마찬가지로 "Trusted Root Certification Authority" 영역에 등록하면 됩니다.

잠시 정리를 해보면, 다른 컴퓨터에서 접속했을 때 중요한 것은 해당 웹 사이트의 SSL 인증서를 어떻게 신뢰할 수 있느냐입니다. 여러분이 웹상의 많은 https 사이트를 방문했을 때 아무런 오류 없이 접속이 가능했던 것은, 그 웹 사이트들이 사용하는 SSL 인증서를 서명한 CA 루트 인증서가 이미 여러분의 컴퓨터에 등록돼 있기 때문입니다.

그렇기 때문에, 이 글에서 실습한 SSL 인증서 역시 신뢰를 하기 위해서는 그 SSL 인증서를 서명한 CA 루트 인증서가 여러분의 컴퓨터에 미리 등록돼 있어야 하는 것입니다. 사실 이 작업이 귀찮기 때문에, 일반적인 공개 웹 서버에서는 대중들을 상대로 이 글에서처럼 만든 인증서로 서비스할 수는 없습니다.

단지, 사내에서 운영하는 정도라면 규모에 따라서는 CA 루트 인증서를 개별 컴퓨터에 설치해 주면 되므로 그나마 현실성 있게 사용할 수 있습니다. 물론, 규모 있는 회사라면 이런 작업들이 귀찮은 수준에 이르게 되는데요, 바로 그런 경우에 "Active Directory" 서비스의 역할이 대두되게 됩니다. AD는 인증서 관리 서버와 협업할 수 있고, 게다가 AD에 등록된 모든 컴퓨터들은 CA 인증서가 자동으로 설치되므로 별도의 인증서 관리 작업이 필요 없게 되는 것입니다.

웹 브라우저 방문 시, 다음과 같은 오류 메시지를 보게 된다면?

The certificate for this site is not valid.

Because this connection is not secure, information (such as passwords or credit cards) will not be securely sent to this site and may be intercepted or seen by others.

We suggest you don't enter personal information into this site or avoid using this site.

Your connection isn't private

Attackers might be trying to steal your information from win10en (for example, passwords, messages, or credit cards).

NET::ERR_CERT_COMMON_NAME_INVALID

This server couldn't prove that it's win10en; its security certificate does not specify Subject Alternative Names. This may be caused by a misconfiguration or an attacker intercepting your connection.

메시지에 나온 대로 Subject Alternative Names를 지정하지 않았기 때문입니다. (이 글에서도 그렇게 하고 있지만) 아래의 글에 따라,

openssl - 윈도우 환경의 명령행에서 SAN 적용하는 방법

; https://www.sysnet.pe.kr/2/0/13235

SAN을 지정해 인증서를 생성해야만 합니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]