C# - Ubuntu + Microsoft.Data.SqlClient + SQL Server 2008 R2 연결 방법 - TLS 1.2 지원

지난 글에서,

C# - Ubuntu + Microsoft.Data.SqlClient + SQL Server 2008 R2 연결 방법

; https://www.sysnet.pe.kr/2/0/13364

리눅스 환경인 경우

SqlConnection 접속에서 TLS 1.2를 지원하지 않아 "

CipherString = DEFAULT:@SECLEVEL" 값을 재조정하는 것으로 해결했습니다.

하지만, 분명히

문서상으로는 TLS 1.2를 지원한다고 되어 있는데요, 어디... ^^ 정말 그런 것인지 테스트를 해볼까요?

초기

SQL Server 2008 R2는 TLS 1.2를 지원하지 않습니다. 당연히 업데이트가 필요한데, 이를 위해 우선

(KB2979597에 해당하는) Service Pack 3을 설치해야 합니다. 그럼 SQL Server 2008 R2 버전이 10.50.6000.34로 바뀝니다. (패치에 따른 버전 참조:

Microsoft SQL Server 2008 R2 Versions)

일단 SP3을 설치하면 이어서 KB3045316 중요 업데이트로 떠오르고, 이것을 완료하면 SQL Server 2008 R2 버전은 10.50.6220.0이 됩니다. 그리고 마침내, 우리가 원하는 TLS 1.2 지원 패치가 KB3135244에 해당하는데요,

KB3135244 - TLS 1.2 support for Microsoft SQL Server

; https://support.microsoft.com/en-us/topic/kb3135244-tls-1-2-support-for-microsoft-sql-server-e4472ef8-90a9-13c1-e4d8-44aad198cdbe

TLS 1.2 Support is available in the latest cumulative update for SQL Server 2008 R2 SP3 – KB4057113.

이것은 KB4057113 누적 업데이트에 포함됐다고 나옵니다.

Security Update for SQL Server 2008 R2 SP3 (KB4057113)

; https://www.microsoft.com/en-us/download/details.aspx?id=56415

따라서 최종 준비는 위의 업데이트를 설치하는 것으로 마무리할 수 있습니다. 그리고 위의 업데이트를 설치하면 SQL Server 2008 R2의 버전이 10.50.6560.0으로 바뀝니다.

실제로 이 시점부터는, Windows 클라이언트에서의 "Microsoft.Data.SqlClient"로 접속했을 때 "

Security Warning: The negotiated TLS 1.0 is an insecure protocol and is supported for backward compatibility only. The recommended protocol version is TLS 1.2 and later." 경고가 사라집니다.

결국 KB4057113으로 TLS 1.2 지원이 되는 것은 맞는 것 같습니다. 관련해 아래의 Q&A를 보면,

KB3135244 - TLS 1.2 support for Microsoft SQL Server

; https://support.microsoft.com/en-us/topic/kb3135244-tls-1-2-support-for-microsoft-sql-server-e4472ef8-90a9-13c1-e4d8-44aad198cdbe

Q: Will SQL Server 2005 be supported for TLS 1.2?

A: TLS 1.2 support is offered only for SQL Server 2008 and later versions.

Q: Which versions of Windows Server support TLS 1.2?

A: Windows Server 2008 R2 and later versions support TLS 1.2.

분명하게 2008 버전부터 지원한다고 나옵니다. 단지, 여전히 Ubuntu에서의 연결은 SECLEVEL을 설정하지 않으면 아래의 예외가 발생하는데요,

Unhandled exception. Microsoft.Data.SqlClient.SqlException (0x80131904): A connection was successfully established with the server, but then an error occurred during the pre-login handshake. (provider: SSL Provider, error: 31 - Encryption(ssl/tls) handshake failed)

---> System.IO.IOException: Received an unexpected EOF or 0 bytes from the transport stream.

도대체 왜 리눅스에서의 접근에는 오류가 발생하는 것일까요? ^^

이를 위해 우선 SECLEVEL의 의미부터 알아야 할 필요가 있습니다. 지난 글에 정리한 것처럼, Ubuntu 20.04의 경우 Level 1에서 정상 동작했으므로 기본값인 Level 2를 만족하지 못했다는 것인데요, 이것의 의미를 보면,

Security level set to 112 bits of security. As a result RSA, DSA and DH keys shorter than 2048 bits and ECC keys shorter than 224 bits are prohibited. In addition to the level 1 exclusions any cipher suite using RC4 is also prohibited. SSL version 3 is also not allowed. Compression is disabled.

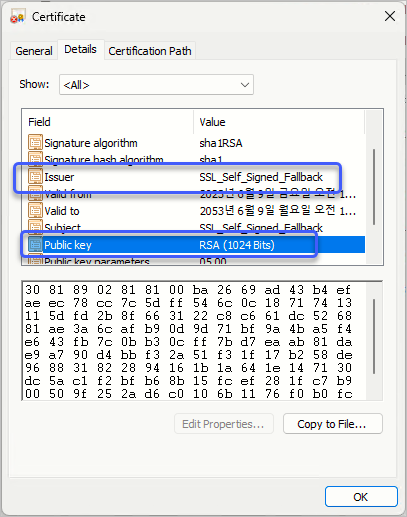

2048비트보다 짧은 키 길이는 허용하지 않는다고 나옵니다. 그렇다면 아마도

SQL Server 2008 R2의 암호화에 사용하는 기본 인증서가 2048보다 낮게 나온다고 추측할 수 있습니다. 확인을 위해 지난 글에 소개한

get_tds_cert.py를 이용해 추출한 인증서를 보면,

오호~~~ 예상이 맞아떨어졌습니다. 실제로

지난 글에 설명한 방법을 거쳐 2048비트의 키 길이를 갖는 인증서를 만들어 SQL Server 2008 R2에 제공하면, SECLEVEL=2 상황에서도 SqlConnection 연결이 잘 되는 것을 확인할 수 있습니다. ^^

// Ubuntu 22.04 환경

$ cat /etc/ssl/openssl.cnf

...[생략]...

[system_default_sect]

CipherString = DEFAULT:@SECLEVEL=2

$ cat Program.cs

using Microsoft.Data.SqlClient;

// Install-Package Microsoft.Data.SqlClient

internal class Program

{

static void Main(string[] args)

{

SqlConnection conn = new SqlConnection("TrustServerCertificate=true; User ID=testusr;Password=testusr_pw;Persist Security Info=False;Initial Catalog=TestDB2;Data Source=testpc");

conn.Open();

Console.WriteLine(conn.ServerVersion);

conn.Close();

}

}

$ dotnet run ConsoleApp1.csproj

10.50.6560

클라이언트마다 SECLEVEL을 조정하느냐, SQL 서버 측에 한 번의 인증서 설정을 하느냐는... 여러분이 선택하시면 되겠습니다. ^^

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]