Direct Show를 사용하는 다른 프로그램의 필터 그래프를 graphedt.exe에서 확인하는 방법

Direct Show의 IGraphBuilder로 구성한 필터 그래프를 외부에서 확인하려면 명시적으로 ROT에 등록해 줘야 합니다. 그래야만 Graph Editor(graphedt.exe)같은 도구에서 "File" / "Connect to Remote Graph..." 메뉴를 통해 볼 수 있지요. ^^

이에 대해서는 지난 글에서 C# 프로그램으로 잠깐 설명했었습니다.

C#에서 DirectShow를 이용한 미디어 재생

; https://www.sysnet.pe.kr/2/0/1632

그런데, 곰플레이어나 윈도우 미디어 플레이어도 Direct Show를 사용하는데 혹시 이를 살펴볼 수는 없을까요? 물론 기본적으로는 해당 프로그램들에서는 그래프 빌더 객체를 ROT에 등록하지 않으므로 보이지 않습니다.

이를 극복하려면 후킹을 해야하는데요. 이미 기반 방법은 이전의 글에서 모두 설명했습니다.

웹 브라우저에서 Flash만 빼고 다른 ActiveX를 차단할 수 있을까?

; https://www.sysnet.pe.kr/2/0/1232

이 코드를 조금 변경해서 CoCreateInstance, CoCreateInstanceEx, CoGetClassObject 호출 시에 CLSID_FilterGraph인지 확인해 보고 맞다면 ROT에 등록하도록 다음과 같이 만들어 줄 수 있습니다.

#include "stdafx.h"

#include "InterceptCOM.h"

#include <Objbase.h>

#include <Shlobj.h>

#include <dshow.h>

typedef enum tagHookSource

{

HS_CoCreateInstance,

HS_CoCreateInstanceEx,

HS_CoGetClassObject

} HookSource;

#pragma comment(lib,"Strmiids.lib")

HRESULT WINAPI TrampolineCoCreateInstance(REFCLSID rclsid, IUnknown *punkOuter, DWORD dwClsCtx, REFIID riid, LPVOID *ppv);

HRESULT WINAPI TrampolineCoCreateInstanceEx(REFCLSID Clsid, IUnknown *punkOuter, DWORD dwClsCtx, COSERVERINFO *pServerInfo, DWORD dwCount, MULTI_QI *pResults);

HRESULT WINAPI TrampolineCoGetClassObject(REFCLSID rclsid, DWORD dwClsContext, COSERVERINFO *pServerInfo, REFIID riid, LPVOID *ppv);

HRESULT WINAPI NeoCoCreateInstance(REFCLSID rclsid, IUnknown *punkOuter, DWORD dwClsCtx, REFIID riid, LPVOID *ppv);

HRESULT WINAPI NeoCoCreateInstanceEx(REFCLSID Clsid, IUnknown *punkOuter, DWORD dwClsCtx, COSERVERINFO *pServerInfo, DWORD dwCount, MULTI_QI *pResults);

HRESULT WINAPI NeoCoGetClassObject(REFCLSID rclsid, DWORD dwClsContext, COSERVERINFO *pServerInfo, REFIID riid, LPVOID *ppv);

BOOL RegistFilterGraph(HookSource source, REFCLSID rclsid, IUnknown *pUnk);

BOOL InterceptAPI2(const char* c_szDllName, const char* c_szApiName, DWORD dwReplaced, DWORD dwTrampoline, int offset);

HRESULT WINAPI TrampolineCoGetClassObject(REFCLSID rclsid, DWORD dwClsContext, COSERVERINFO *pServerInfo, REFIID riid, LPVOID *ppv)

{

double a;

double b;

a = 0.0;

b = 1.0;

a = a / b;

return 0;

}

HRESULT AddGraphToRot(IUnknown *pUnkGraph, DWORD *pdwRegister)

{

IMoniker *pMoniker;

IRunningObjectTable *pROT;

if (FAILED(GetRunningObjectTable(0, &pROT)))

{

return E_FAIL;

}

wchar_t wsz[128];

wsprintfW(wsz, L"FilterGraph %08x pid %08x", (DWORD_PTR)pUnkGraph, GetCurrentProcessId());

HRESULT hr = CreateItemMoniker(L"!", wsz, &pMoniker);

if (SUCCEEDED(hr))

{

hr = pROT->Register(0, pUnkGraph, pMoniker, pdwRegister);

pMoniker->Release();

}

pROT->Release();

return hr;

}

void OutputDebugText(const wchar_t* format, ...)

{

wchar_t buffer[4096];

va_list vaList;

va_start(vaList, format);

StringCbVPrintf(buffer, 4096, format, vaList);

va_end(vaList);

OutputDebugString(buffer);

}

BOOL RegistFilterGraph(HookSource source, REFCLSID rclsid, IUnknown *pUnk)

{

wchar_t *chBuf = NULL;

StringFromCLSID(rclsid, &chBuf);

if (rclsid == CLSID_FilterGraph)

{

OutputDebugText(L"%d: %s", source, chBuf);

DWORD dwCookie;

AddGraphToRot(pUnk, &dwCookie);

}

return TRUE;

}

HRESULT WINAPI NeoCoGetClassObject(REFCLSID rclsid, DWORD dwClsContext, COSERVERINFO *pServerInfo, REFIID riid, LPVOID *ppv)

{

HRESULT hr = TrampolineCoGetClassObject(rclsid, dwClsContext, pServerInfo, riid, ppv);

if (SUCCEEDED(hr) == TRUE)

{

RegistFilterGraph(HookSource::HS_CoGetClassObject, rclsid, (IUnknown *)*ppv);

}

return hr;

}

HRESULT WINAPI NeoCoCreateInstance(REFCLSID rclsid, IUnknown *punkOuter, DWORD dwClsCtx, REFIID riid, LPVOID *ppv)

{

HRESULT hr = TrampolineCoCreateInstance(rclsid, punkOuter, dwClsCtx, riid, ppv);

if (SUCCEEDED(hr) == TRUE)

{

RegistFilterGraph(HookSource::HS_CoCreateInstance, rclsid, (IUnknown *)*ppv);

}

return hr;

}

HRESULT WINAPI NeoCoCreateInstanceEx(REFCLSID rclsid, IUnknown *punkOuter, DWORD dwClsCtx,

COSERVERINFO *pServerInfo, DWORD dwCount, MULTI_QI *pResults)

{

HRESULT hr = TrampolineCoCreateInstanceEx(rclsid, punkOuter, dwClsCtx, pServerInfo, dwCount, pResults);

if (SUCCEEDED(hr) == TRUE)

{

for (DWORD i = 0; i < dwCount; i++)

{

if (*pResults[i].pIID == IID_IGraphBuilder)

{

RegistFilterGraph(HookSource::HS_CoCreateInstanceEx, rclsid, (IUnknown *)(pResults[i].pItf));

}

}

}

return hr;

}

HRESULT WINAPI TrampolineCoCreateInstance(REFCLSID rclsid, IUnknown *punkOuter, DWORD dwClsCtx, REFIID riid, LPVOID *ppv)

{

double a;

double b;

a = 0.0;

b = 1.0;

a = a / b;

return NULL;

}

HRESULT WINAPI TrampolineCoCreateInstanceEx(REFCLSID Clsid, IUnknown *punkOuter, DWORD dwClsCtx,

COSERVERINFO *pServerInfo, DWORD dwCount, MULTI_QI *pResults)

{

double a;

double b;

a = 0.0;

b = 1.0;

a = a / b;

return NULL;

}

INTERCEPTCOM_API void fnInterceptCOM()

{

InterceptAPI2("Ole32.dll", "CoCreateInstance", (DWORD)&NeoCoCreateInstance, (DWORD)&TrampolineCoCreateInstance, 5);

InterceptAPI2("Ole32.dll", "CoCreateInstanceEx", (DWORD)&NeoCoCreateInstanceEx, (DWORD)&TrampolineCoCreateInstanceEx, 5);

InterceptAPI2("Ole32.dll", "CoGetClassObject", (DWORD)&NeoCoGetClassObject, (DWORD)&TrampolineCoGetClassObject, 5);

}

BOOL InterceptAPI2(const char* c_szDllName, const char* c_szApiName, DWORD dwReplaced, DWORD dwTrampoline, int offset)

{

DWORD dwOldProtect = 0;

// Kernel32.dll: GetProcAddress, GetModuleHandleA

DWORD dwAddressToIntercept = (DWORD)GetProcAddress(GetModuleHandleA((char*)c_szDllName), (char*)c_szApiName);

BYTE *pbTargetCode = (BYTE *) dwAddressToIntercept;

BYTE *pbReplaced = (BYTE *) dwReplaced;

BYTE *pbTrampoline = (BYTE *) dwTrampoline;

// Kernel32.dll: OpenProcess, GetCurrentProcessId

HANDLE hHandle = OpenProcess(PROCESS_VM_OPERATION | PROCESS_VM_READ | PROCESS_VM_WRITE , FALSE, ::GetCurrentProcessId());

// Kernel32.dll: VirtualProtect

VirtualProtect((void *) dwTrampoline, 5+offset, PAGE_EXECUTE_READWRITE, &dwOldProtect);

SIZE_T BytesWritten;

for (int i = 0; i < offset; i ++)

{

// Kernel32.dll: WriteProcessMemory

WriteProcessMemory(hHandle,(LPVOID) pbTrampoline, pbTargetCode, 1, &BytesWritten);

pbTrampoline ++;

pbTargetCode ++;

}

pbTargetCode = (BYTE *) dwAddressToIntercept;

BYTE writeByte = 0xE9;

WriteProcessMemory(hHandle,(LPVOID) pbTrampoline, &writeByte, 1, &BytesWritten);

pbTrampoline++;

int writeInt = (pbTargetCode+offset) - (pbTrampoline + 4);

WriteProcessMemory(hHandle,(LPVOID) pbTrampoline, &writeInt, 4, &BytesWritten);

VirtualProtect((void *) dwTrampoline, 5+offset, PAGE_EXECUTE, &dwOldProtect);

VirtualProtect((void *) dwAddressToIntercept, 5, PAGE_WRITECOPY, &dwOldProtect);

writeByte = 0xE9;

WriteProcessMemory(hHandle,(LPVOID) pbTargetCode, &writeByte, 1, &BytesWritten);

pbTargetCode++;

writeInt = pbReplaced - (pbTargetCode +4);

WriteProcessMemory(hHandle,(LPVOID) pbTargetCode, &writeInt, 4, &BytesWritten);

// Kernel32.dll: VirtualProtectEx

VirtualProtectEx(hHandle, (void *) dwAddressToIntercept, 5, PAGE_EXECUTE_READWRITE, &dwOldProtect);

// Kernel32.dll: FlushInstructionCache, GetCurrentProcess

FlushInstructionCache(GetCurrentProcess(), NULL, NULL);

// Kernel32.dll: CloseHandle

CloseHandle(hHandle);

return TRUE;

}

BOOL APIENTRY DllMain( HMODULE hModule, DWORD ul_reason_for_call, LPVOID lpReserved)

{

switch (ul_reason_for_call)

{

case DLL_PROCESS_ATTACH:

DisableThreadLibraryCalls(hModule);

fnInterceptCOM();

break;

case DLL_THREAD_DETACH:

case DLL_PROCESS_DETACH:

case DLL_THREAD_ATTACH:

break;

}

return TRUE;

}

위의 방법은 같은 프로세스에서 후킹을 하는데, 다른 프로세스로 넘어가려면 다음의 방법을 사용해야 합니다.

다른 프로세스에 환경변수 설정하는 방법

; https://www.sysnet.pe.kr/2/0/1297

즉, COM 생성 호출을 가로채는 프로젝트를 InterceptCOM.dll이라고 만들어두고 다른 프로세스에 해당 DLL을 로드해주는 RemoteLoad.exe를 만들어 줄 수 있습니다. 다음은 RemoteLoad.exe의 코드입니다. (

NtRemoteLoad)

#include "stdafx.h"

#include <Windows.h>

#include <stdio.h>

int _tmain(int argc, _TCHAR* argv[])

{

char szDllName[] = "InterceptCOM.dll";

HANDLE hProc = NULL;

LPVOID pRemoteDll = NULL;

BOOL result = 1;

do

{

char fullPath[MAX_PATH] = { 0 };

DWORD dwPID = 0;

if (argc == 2)

{

dwPID = _ttoi(argv[1]);

}

else

{

printf("RemoteLoad [pid]");

break;

}

::GetModuleFileNameA(::GetModuleHandle(NULL), fullPath, MAX_PATH);

char *pos = strrchr(fullPath, '\\');

if (pos == nullptr)

{

printf("Path is invalid\n");

break;

}

strcpy(pos + 1, szDllName);

printf("%s\n", fullPath);

hProc = OpenProcess(PROCESS_ALL_ACCESS, FALSE, dwPID);

if (hProc == NULL)

{

printf("OpenProcess\n");

break;

}

pRemoteDll = VirtualAllocEx(hProc, NULL, sizeof(fullPath)+1, MEM_COMMIT, PAGE_READWRITE);

if(!pRemoteDll)

{

printf("VirtualAllocEx\n");

break;

}

if (!WriteProcessMemory(hProc, pRemoteDll, fullPath, sizeof(fullPath)+1, NULL))

{

printf("WriteProcessMemory\n");

break;

}

HMODULE hKernel32 = GetModuleHandle(L"KERNEL32.DLL");

LPTHREAD_START_ROUTINE pfnLoadLibrary = (LPTHREAD_START_ROUTINE)GetProcAddress(hKernel32, "LoadLibraryA");

if (pfnLoadLibrary == NULL)

{

printf("GetProcAddress\n");

break;

}

HANDLE hThread = CreateRemoteThread(hProc, NULL, 0, pfnLoadLibrary, pRemoteDll, 0, NULL);

if (hThread == NULL)

{

printf("CreateRemoteThread\n");

break;

}

WaitForSingleObject(hThread, 1000 * 5); // 최대 5초 대기

DWORD dwRet = 0;

if (GetExitCodeThread(hThread, &dwRet) == TRUE)

{

TCHAR out[1024];

swprintf_s(out, L"Injection finished.\nExit code: 0x%08lX", dwRet);

result = 0;

}

printf("Injection finished\n");

} while (false);

if (pRemoteDll != NULL)

{

VirtualFreeEx(hProc, pRemoteDll, 0, MEM_RELEASE);

pRemoteDll = NULL;

}

if (hProc != NULL)

{

CloseHandle(hProc);

hProc = NULL;

}

return result;

}

이제 윈도우 미디어 플레이어(wmplayer.exe)를 실행시키고 Process Id(여기서는 13636이라고 가정)를 알아낸 다음 아래와 같이 실행시키면,

RemoteLoad.exe 13636

해당 프로세스에 InterceptCOM.dll이 올라오고 이후로 생성되는 GraphBuilder COM 개체를 자동으로 ROT에 등록해 줍니다. (하지만, 해제해주는 배려는 없습니다. ^^ 상용 프로젝트가 아니므로 그런 노력은 생략했습니다.)

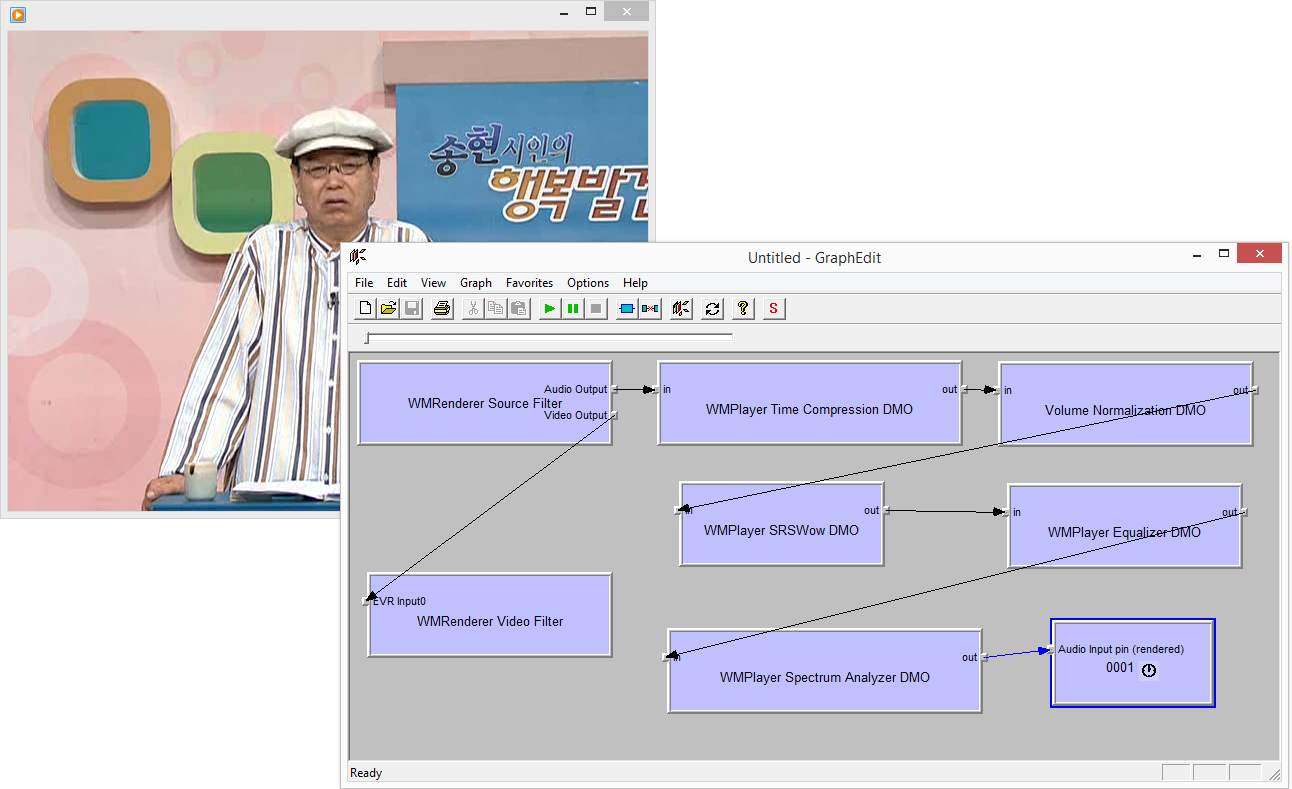

wmplayer.exe에서 "송현 시인의 행복발견" 강의를 하나 틀어보고,

송현 시인의 행복발견 - 법정스님께서 감동한 유서와 불살생

; mms://61.74.62.214/tv/soh/soh38.wmv

Graph Editor(graphedt.exe)를 실행시켜 확인해 보면 다음과 같은 Filter Graph를 볼 수 있습니다.

어휴~~~ mms 프로토콜 재생이 간단하지 않군요. ^^

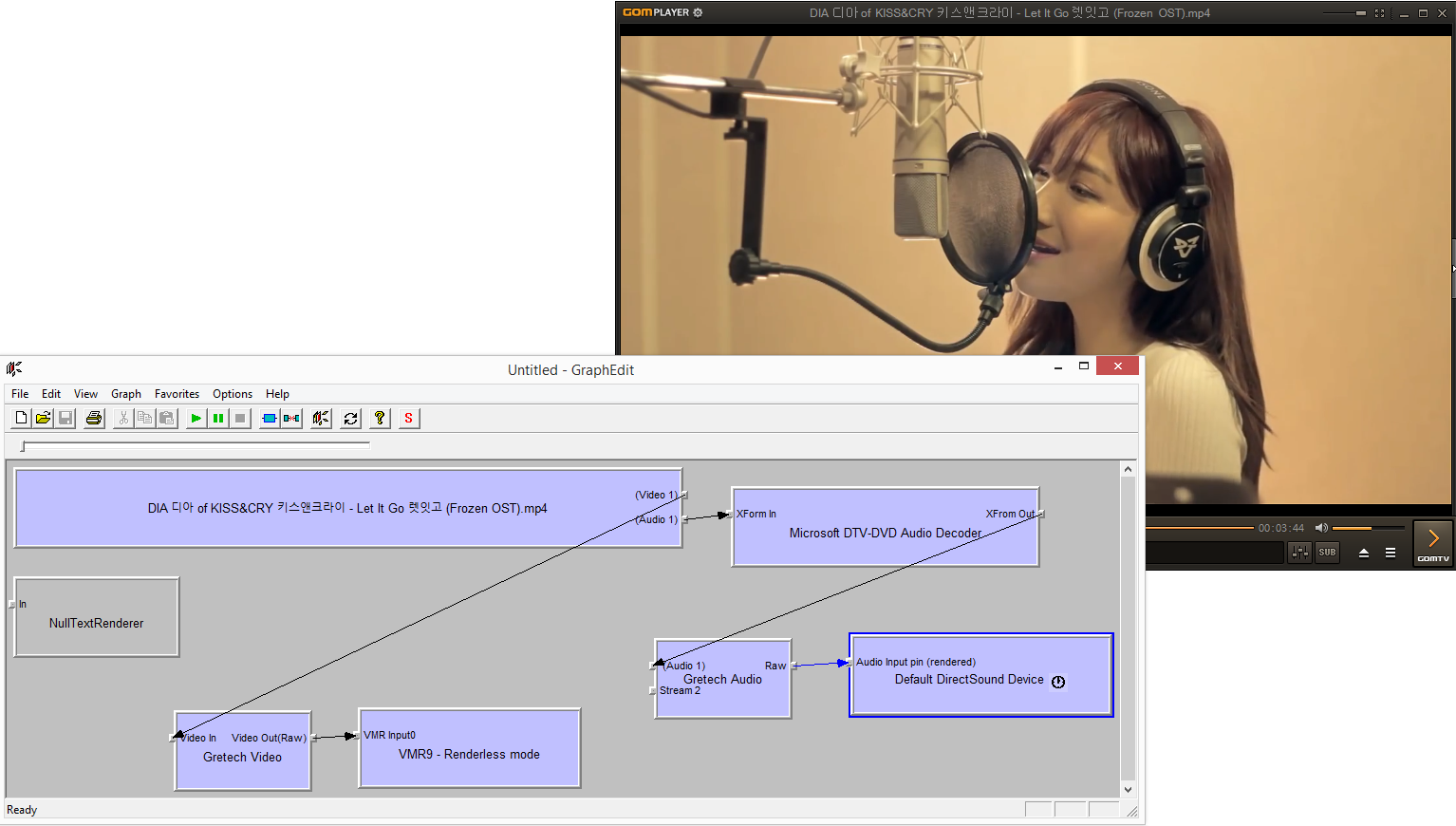

그다음 GOM 플레이어에서 "Let it go"를 부르는 국내 가수의 mp4 동영상을 재생하고 Filter Graph로 확인해 보았습니다.

오~~~ GOM 플레이어는 나름대로 제작한 Gretech Video/Audio 필터를 이용해 처리하고 있군요. ^^

InterceptCOM.dll과 RemoteLoad.exe의 완전한 프로젝트 소스는 첨부 파일에 넣어두었습니다.

참고로, 테스트 해본 결과 wmplayer.exe와 GOM 플레이어는 모두 COM 개체 생성할 때 CoCreateInstance로만 가로채기가 되었으므로 나머지 2개 가로채기는 사실상 없애도 됩니다. 단지, 제가 좀 더 테스트했던 것은 Internet Explorer 11 내부에서 ActiveX로 실행된 Media Player의 필터 그래프를 가로채고 싶어 다양하게 해보았던 것인데 그중 하나도 IE 11 Media Player ActiveX의 그래프 빌더 개체를 가로챌 수는 없었습니다. (혹시, 이에 대해 성공하시게 된 분은 덧글 부탁드립니다. ^^)

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]