윈도우 계정의 암호를 알아내는 mimikatz 도구

아래와 같은 글이 있어서,

윈도우7, 8의 취약점을 이용한 어드민 계정 탈취 가능 현상

; http://social.msdn.microsoft.com/Forums/ko-KR/5a52cdf9-7922-4b52-9ea7-f2f962b93ae3/7-8-?forum=vistako

mimikatz 도구에 대해 검색해 보았습니다. 현재 github에 소스코드까지 공개되어 있어 가벼운 마음으로 다운로드 받아 테스트를 시작했습니다.

gentilkiwi/mimikatz

; https://github.com/gentilkiwi/mimikatz/releases

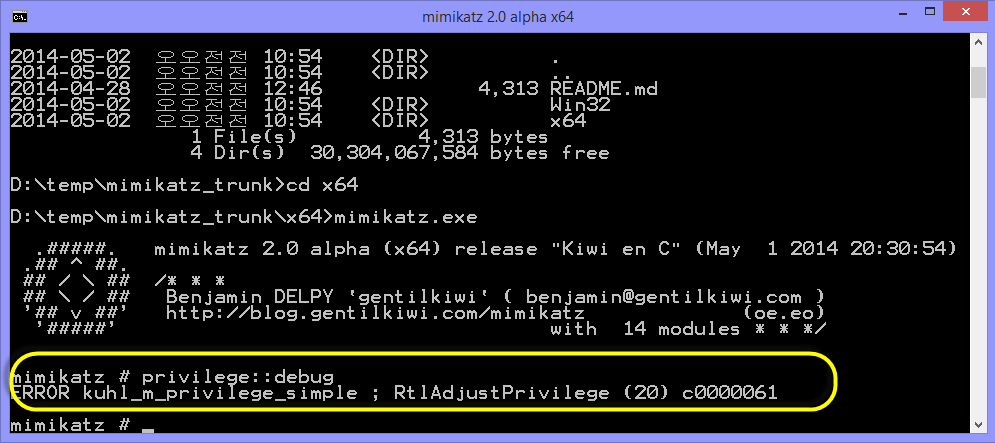

제가 다운로드 받은 버전은 오늘자 기준 최신 버전인 "mimikatz 2.0 alpha 20140501"이고, 제 VM 테스트 머신 중에 윈도우 8에서 실행했으나 다음과 같이 동작하지 않았습니다.

아래의 소개 PPT 자료에 보니,

mimikatz

; http://fr.slideshare.net/gentilkiwi/mimikatz-ossir

XP, 2003, Vista, 2008, 7, 2008R2, 8, 2012의 x86/x64 버전에서 동작한다고 하는데 이상하군요. 혹시나 싶어 cmd.exe를 "관리자 권한"으로 실행시킨 다음 "privilege::debug" 명령을 실행해 보았습니다. 그랬더니 성공합니다. ^^

mimikatz # privilege::debug

Privilege '20' OK

그다음 "sekurlsa::logonpasswords" 명령을 내리면 계정의 암호가 평문과 함께 출력됩니다. (테스트 해보니 8.1에서도 동작합니다.)

재미있는 점이 있다면, 현재 "로그인 중인 사용자 계정과 컴퓨터가 실행 중인 동안 로그인을 했던 사용자에 한해서만" 암호를 알아낼 수 있다는 점입니다. 즉, 컴퓨터에 계정이 등록되었다고 해도 mimikatz를 실행하는 시점의 컴퓨터가 살아 있는 동안 로그인을 한 적이 없다면 그 사용자 계정의 암호는 알아낼 수 없습니다.

검색하다 보니 다음의 글이 있습니다.

mimikatz를 이용해 admin$가 공유된 서버의 계정탈취

; http://apollo89.com/wordpress/?p=5786

사실, 위의 글은 약간 오버한 감이 있습니다. "admin$" 공유를 접근할 수 있는 것은 말 그대로 그 컴퓨터의 관리자 계정에 해당하므로 역시나 관리자 권한의 계정을 알고 있지 않다면 의미가 없습니다. (그리고, 해커가 관리자 권한을 알고 있다면 이미 게임이 끝난 것이죠.)

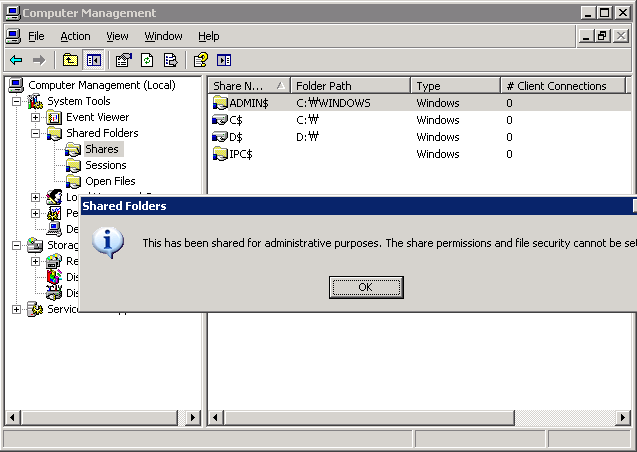

본문에서 언급된 "특히 누구나 접근가능한 everyone으로 열린 admin$ 공유는 매우 위험하다."라는 것도 마찬가지입니다. '컴퓨터 관리'에 들어가서 "admin$" 공유의 권한을 조정하려고 하면 다음과 같이 기본 UI에서는 허가하지 않고 있습니다.

This has been shared for administrative purposes. The share permissions and file security cannot be set.

설령 편법을 동원해 admin$을 everyone에게 열었다고 해도 c:\Windows 폴더가 공유된 것일 뿐 mimikatz를 psexec를 이용해 실행하기 위해서는 역시나 대상 컴퓨터의 관리자 계정 정보가 필요합니다.

c:\psexec.exe \\192.168.0.100 -c c:\mimikatz\x64\mimikatz.exe

그래도 위의 글에 적힌 psexec.exe를 이용한 원격 실행이 아주 의미가 없는 것은 아닙니다. 예를 들어, 개인용 운영체제(XP, 7, 8)의 경우 기존 로그인 중인 사용자 계정 정보를 얻기 위해 RDP 원격 접속(mstsc.exe)을 한다면 기존 사용자 세션이 끊어지기 때문에 몰래 접근할 수 있는 방법이 없습니다. 하지만, psexec.exe를 이용하면 기존 사용자의 로그인 세션을 끊지 않고도 실행할 수 있다는 점에서 의미가 있습니다.

정리해 볼까요? 일단, 개인용 PC에서는 mimikatz 보안 위협을 걱정할 필요는 없습니다. 왜냐하면, 외부 사용자가 그 개인용 PC의 관리자 암호를 알고 있을 수는 없기 때문입니다. 혹시나 친한 친구에게 자신의 PC에 접근할 수 있는 관리자 권한의 사용자 계정을 주었다면 그 친구가 mimikatz를 이용한다면 여러분의 암호를 알아낼 수는 있습니다. (그런 친구를 절친으로 사귄 자신을 원망하세요. ^^;)

문제는 "

윈도우7, 8의 취약점을 이용한 어드민 계정 탈취 가능 현상" 글에 나온 것처럼 학교나 공공장소에서 사용하는 경우입니다.

만약 여러분들이 사용하는 컴퓨터에 다중 사용자가 또 다른 '관리자' 권한으로 접속할 수 있는 환경이라면... 그냥 간단하게 생각해서 여러분들의 암호가 공유되었다고 생각하는 것이 편하겠습니다. 따라서, 그런 공공 장소에서의 컴퓨터에서는 절대로 여러분들의 개인 PC에서 사용하는 암호와 동일한 걸로 사용해서는 안됩니다.

어떤 관점에서 본다면 mimikatz 도구가 크게 보안에 위협이 되는 것은 아닙니다. 공공장소의 컴퓨터에서 누구나 관리자 권한으로 접속할 수 있다면 그 컴퓨터에서 이뤄지는 모든 행동이 모니터링 될 수 있기 때문입니다. 단지 mimikatz 도구로 그 계정의 암호를 알 수 있게 되었다는 정도가 추가로 문제가 될 뿐입니다.

어쨌든, 분명한 것은 현재 로그인 중인 사용자 계정의 암호를 알 수 있다는 것은 심각한 보안 결함입니다. 마이크로소프트도 지금쯤이면 이를 알고 있을 테니... 아마도 언젠가는 수정할 테지만... 과연 언제가 될지 저도 궁금하군요. ^^

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]