폴더는 삭제할 수 없지만, 그 하위 폴더/파일은 생성/삭제/변경하는 보안 설정

이런 질문이 있군요. ^^

폴더 삭제권한과 폴더 이름 변경 권한을 분리해서 관리하는 방법

; https://social.msdn.microsoft.com/Forums/ko-KR/68c47319-2a2e-43ee-b7c0-739ac73161af/-?forum=vistako

대략 제가 이 글을 쓰는 상황과 유사하지 않을까 싶습니다.

방법은 2개의 보안 권한을 설정하면 됩니다. 하나는 모든 보안 설정을 허용(Allow)하고, 하나는 삭제(DELETE)에 대한 '거부(Deny)' 권한을 설정하는 것입니다.

자, 그럼 직접 테스트를 해볼까요? (아래의 상황은 Windows 7/2008 R2의 사례지만, 다른 버전도 약간 절차만 다를 뿐 대략적인 방법은 유사하게 적용할 수 있습니다.)

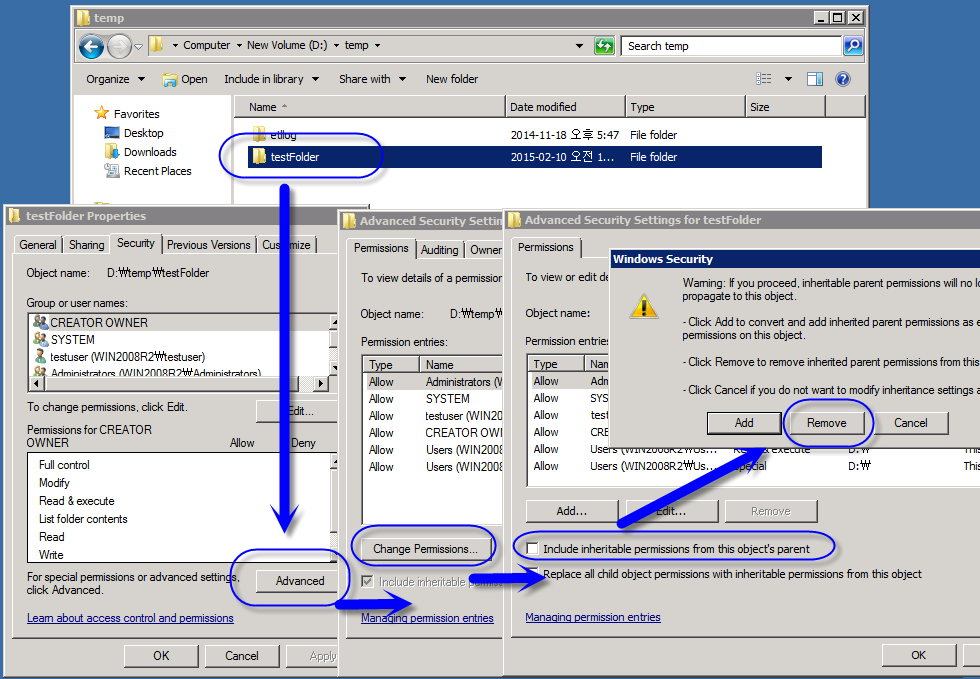

우선, 해당 폴더에 이미 상속되어 있는 기존의 모든 권한을 삭제합니다. 방법은, 속성 창에서 "Advanced" / "Change Permissions..." 버튼을 연이어 누르면 나오는 창에 "Include inheritable permissions from this object's parent" 체크 박스의 설정을 해제하고 "Remove" 버튼을 누릅니다. 다음 그림은 이에 대한 설정 과정을 보여줍니다.

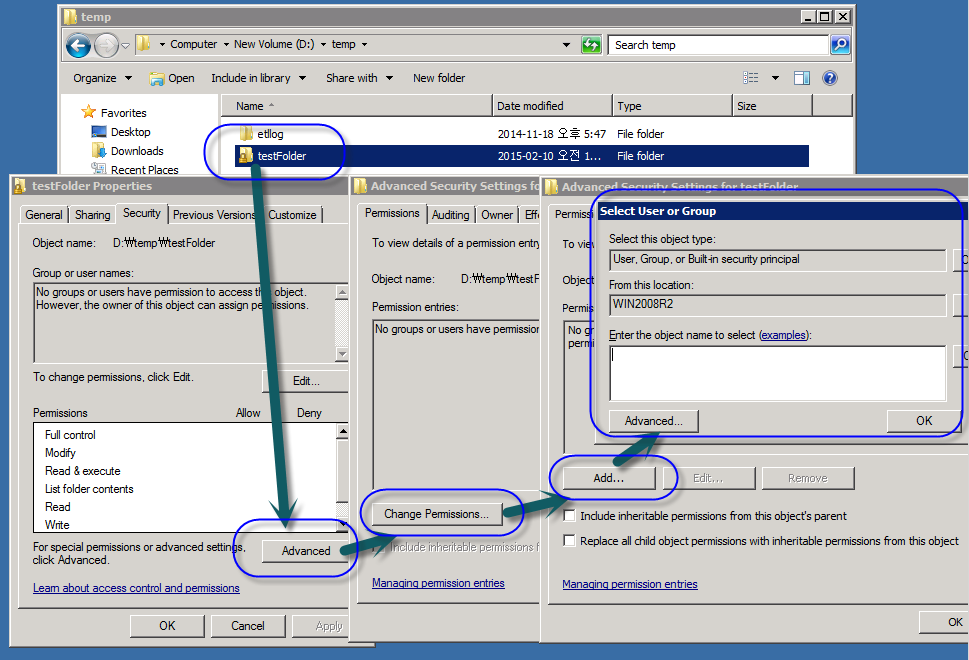

그런 다음 다시 해당 폴더의 속성 창을 띄우고, 아래와 같이 새로운 권한 추가를 해줍니다.

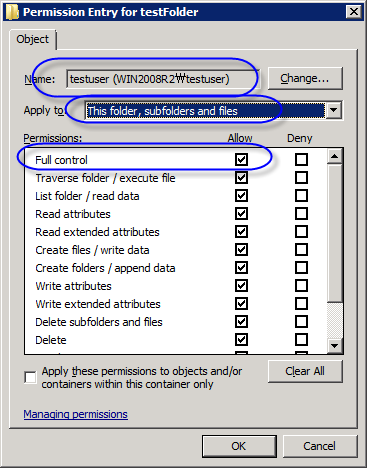

"Add" 버튼으로 다음과 같이 "This folder, subfolders and files"를 대상으로 "Full Control"을 설정해 줍니다.

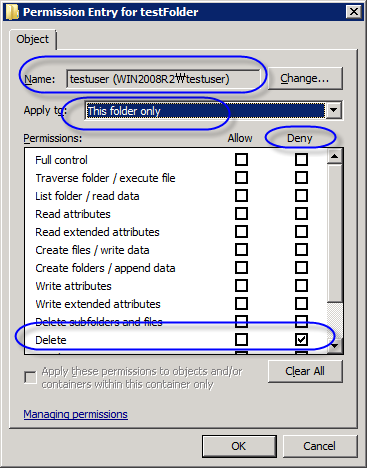

그럼, 해당 계정은 폴더와 그 하위의 모든 폴더/파일에 대한 권한을 가지게 됩니다. 이 상태에서, 다시 그 계정에 대해 "This folder only" 대상으로 "Delete" 권한만 "Deny" 설정을 해주면 됩니다.

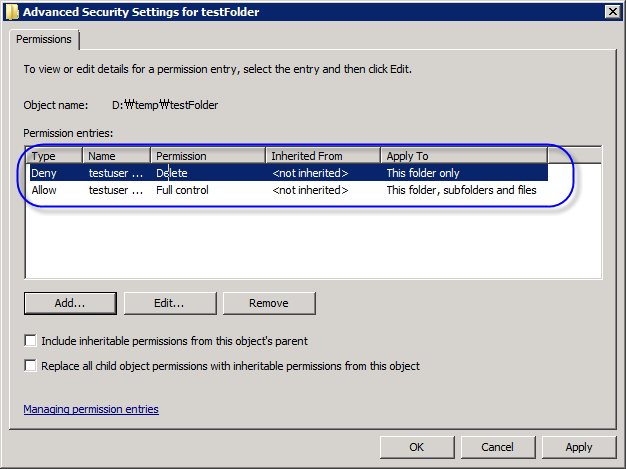

그렇게 해서 최종적으로는 다음과 같이 설정된 상태여야 합니다.

이렇게 설정된 상태에서 "test" 폴더를 삭제하려고 하면, "Folder Access Denied" 대화창이 뜨면서 "You'll need to provide administrator permissions to delete this folder"라고 알려줍니다.

물론, 그 하위 폴더에 대해서는 모든 권한이 적용되기 때문에 원하는 작업을 모두 할 수 있습니다.

그런데, 테스트하다 보니 재미있는 점을 발견했습니다. "사용자 프로파일" 폴더 하위에서는 위와 같은 제약이 통하지 않는다는 것! 가령 다음과 같은 경로에서,

C:\Users\[계정명]\Desktop

그 하위에 폴더를 하나 만들고 이 글에서 설명한 Allow/Deny 설정을 해준다고 해도 사용자에 의해서 그냥 삭제됩니다. (일면, 이해가 됩니다. 사용자 프로파일 폴더면 그 사용자를 위해 할당된 저장소이므로 그 하위의 내용을 사용자가 좌지우지할 수 없다는 것은 어찌 보면 가정할 수 없는 상황일 것입니다.)

혹시나 해서, 원하는 보안 설정이 된 "d:\temp\test" 폴더를 robocopy의 보안 설정을 보존하며 복사하는 방법을 이용해 사용자 프로파일 하위에 복사했더니,

robocopy "d:\temp" "c:\users\[계정명]\Desktop" * /SEC /S

복사된 폴더("c:\users\[계정명]\Desktop\test")의 속성창을 통해 보안 설정이 보존된 것을 확인할 수 있었지만 "c:\users\[계정명]\Desktop\test" 폴더는 아무런 보안 경고없이 그냥 삭제가 됩니다. (물론, 원본이었던 "d:\temp\test" 폴더는 삭제가 안됩니다.)

그 반대로도 테스트를 해봤습니다. 즉, Allow/Deny 설정이 되지만 삭제가 그냥 되었던 폴더를 사용자 프로파일 폴더가 아닌 경로로 복사를 했더니,

robocopy "c:\users\[계정명]\Desktop" "d:\temp" * /SEC /S

이번에는 복사된 "d:\temp\test" 폴더의 속성창에서 Allow/Deny 설정을 해두었던 보안이 풀리고 "d:\temp" 폴더의 보안을 상속받은 상태였습니다.

이에 대한 마이크로소프트의 공식 문서가 있는지는 모르겠지만, 사용자 프로파일 폴더에 대한 윈도우의 특별한 배려가 재미있습니다. ^^

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]