글쓴 사람

정성태 (techsharer at outlook.com)

홈페이지

첨부 파일

(연관된 글이 1개 있습니다.)

(시리즈 글이 8개 있습니다.)

Windows: 14. 보호 모드와 필수 무결성 제어(MIC: Mandatory Integrity Control)

; https://www.sysnet.pe.kr/2/0/433

Windows: 15. MIC 환경 구성 - Windows XP와 유사한 보안 설정

; https://www.sysnet.pe.kr/2/0/434

Windows: 16. 개발자를 위한 UAC 환경 설정

; https://www.sysnet.pe.kr/2/0/437

Windows: 17. 보안 데스크톱에서 활성화되지 않은 UAC 창이 안전할까?

; https://www.sysnet.pe.kr/2/0/441

Windows: 20. UAC 이모저모

; https://www.sysnet.pe.kr/2/0/449

Windows: 22. 가상화에 대해서.

; https://www.sysnet.pe.kr/2/0/456

.NET Framework: 297. 특정 EXE 파일의 실행을 Internet Explorer처럼 "Protected Mode"로 실행하는 방법

; https://www.sysnet.pe.kr/2/0/1225

개발 환경 구성: 571. UAC - 관리자 권한 없이 UIPI 제약을 없애는 방법

; https://www.sysnet.pe.kr/2/0/12633

MIC 환경 구성 - Windows XP와 유사한 보안 설정

자, 지난번 "보호 모드와 필수 무결성 제어(신뢰도 등급)(MIC: Mandatory Integrity Control)"을 통해서 MIC에 대해 어느 정도 감이 잡혔을 것이라 봅니다. 그렇다면 이제 재미있는 장난을 한번 해볼까요? ^^ 바로, 비스타를 "Windows XP"에서 쓰던 것처럼 보안을 완전히 해제하고 사용할 수 있도록 해보자는 것입니다. 사실, 별다른 설정을 하는 것은 아니고 단지 지난번 "보호 모드와 필수 무결성 제어(신뢰도 등급)(MIC: Mandatory Integrity Control)" 이야기를 제대로 이해하셨다면 그 방법을 눈치채실 수 있는 정도입니다.

비스타는, 결국 보안이 필요한 모든 시스템 리소스에 MIC를 적용한 운영체제라고 볼 수 있습니다. 그렇게 MIC가 적용된 운영체제에서 사용자를 항상 같은 레벨의 권한으로만 둘 수 없기 때문에, 권한 승격을 위한 UAC 확인창이 도입된 것입니다. 결국, 우리가 매스컴을 통해서 지겹게 들었던 UAC는 오히려 껍데기에 불과하고 핵심은 바로 MIC라는 것인데요.

따라서, XP와 비스타의 주된 보안 차이는 MIC의 적용에 있습니다. 그렇다면, 현재 사용자 권한을 항상 "high"로 두게 된다면 UAC 확인창이 뜰 이유가 없게 됩니다. 여기서는, 간단하게 사용자 데스크톱 환경을 "high" 레벨로 올려 보는 "실험"을 해보겠습니다.

우선... 어떻게 해야 내가 실행하는 프로그램들이 항상 "high" 권한으로 실행될 수 있을까요? 이 질문에 "탐색기"라고 생각하신 분은 ^^ 제대로 길을 잡으신 것입니다. 그렇죠... 사용자가 실행하는 모든 프로세스들은 탐색기 Shell로부터 실행이 되지요. 만약 "탐색기" 프로세스가 "high" 권한이 된다면, 그로부터 실행되는 모든 프로세스는 그대로 "high" 권한을 적용받게 됩니다. 심지어, 명시적으로 "low"로 적용된 프로세스 조차도 "high" 권한으로 승격되어 실행됩니다.

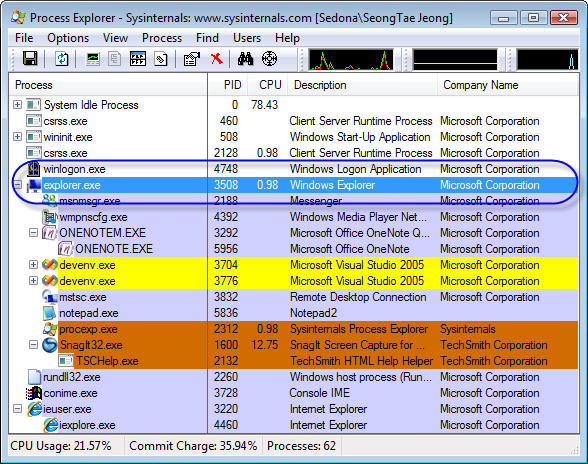

아래의 그림은, "Process Explorer"를 이용하여 실행 프로세스 목록을 본 것입니다. explorer.exe가 루트에 위치하고 있으며 그 하위에 있는 프로그램들은 모두 탐색기를 통해서 실행된 것을 확인할 수 있습니다.

[그림 1: 탐색기 프로세스]

물론 탐색기의 현재 필수 무결성 제어(신뢰도 등급)을 확인해 보면, "medium"으로 되어 있겠고요.

자, 이제 탐색기를 "high" 레벨의 권한으로 실행시켜 볼 텐데요. 방법이 뭐가 있을까요? 음... 시작 메뉴에서 탐색기 아이콘을 오른쪽 버튼으로 눌러서 나오는 "Run as administrator"를 이용해서 실행해 볼까요? 그렇게 되면, "UAC 확인창"이 뜨고 탐색기 인스턴스 하나가 뜨게 됩니다. 어허... 그런데 이게 왠일입니까? "프로세스 탐색기"를 사용하여 다시 확인해 봐도, 위의 "[그림 1: 탐색기 프로세스]"에서 보던 것과 동일한 구조가 유지되어 있고 게다가 "explorer.exe"의 필수 무결성 제어(신뢰도 등급)을 확인해 봐도 여전히 "medium"으로 되어 있는 것을 확인할 수 있습니다.

어쩔 수 없군요. 탐색기가 쉘이니만큼 그 대우가 특별한 것 같습니다. ^^ 음... 그렇다면 .. 어떤 방법을 사용해야 기존 탐색기를 인스턴스를 종료시키고 새롭게 권한이 high로 승격된 탐색기 인스턴스를 띄울 수 있을까요?

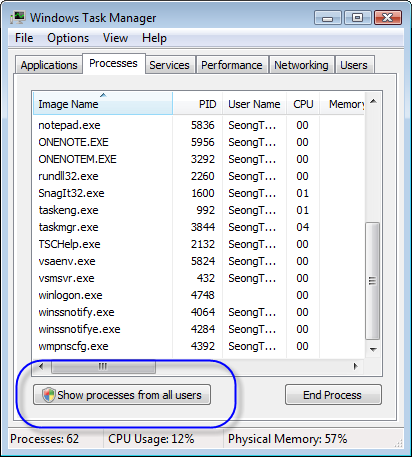

그렇죠? ^^ 해답은 "작업 관리자"입니다. 일단, 작업 관리자를 실행시킨 다음에 하단에 있는 "Show processes from all users" 버튼을 누르는 것입니다.

UAC 확인창이 뜨고, 이제 "작업 관리자"는 "high" 권한으로 승격되어 실행되어져 있습니다. 그런 다음 프로세스 목록에서 "explorer.exe"를 종료시키고, 다시 "File" / "New Task(Run...)" 메뉴를 실행시켜 explorer.exe를 실행시킵니다.

자,,, 이제 게임은 끝났군요. ^^ 지금 부터 실행되는 모든 프로세스들은 high 권한으로 실행되며 어떠한 UAC 확인 절차도 나타나지 않습니다. 물론, "인터넷 익스플로러 7"을 실행시켜도 예전 XP 시절과 동일하게 웹 브라우저를 보안 제한 없이 사용할 수 있습니다. 이렇게 놓고 조금 써보니... 왠지 불안합니다. XP 쓰던 시절에는 아무런 거리낌없이 사용하던 "Full Trust" 사용자 권한 환경이 비스타를 쓰게 되면서 왠지 이건 아니라는 생각이 들게 되는군요. ^^; 이제 예전처럼 돌리고 싶은데... 아쉽게도 방법이 없습니다. "로그 오프" 한다음에 다시 "로그인" 하십시오. ^^

프로그래머들이 주의해야 할 점.

위의 설명에서는 프로그램과 전혀 관계없는 사용자 동작이었지만, 사실 프로그램으로도 얼마든지 위의 동작이 가능합니다. 작업 관리자를 띄울 필요없이, 위의 동작을 해야 하는 프로세스를 사용자로 하여금 관리자 권한으로 승격시킨 후에, 현재의 탐색기 프로세스 (explorer.exe)를 종료시키고 다시 실행시키면 되기 때문입니다. 물론, 대부분의 프로그래머들은 이런 동작을 (고의가 아닌 이상) 프로그램에 넣을 일이 거의 없겠지만, 탐색기 쉘이나 IE 확장 도구들을 개발하는 분들이라면 위의 글을 읽고 느끼시는 바가 있으실 겁니다.

정리해 보면, 다음과 같은 주의 사항이 요구됩니다.

첫째. 탐색기 쉘이나 IE 확장 도구에서는 "관리자 권한"의 코드가 실행되지 않는다.

MIC는 해당 프로세스가 실행되는 초기에 결정된 후로는 바뀌지 않습니다. 따라서 탐색기등에서 관리 권한을 요구하는 코드를 작성하는 경우, 별도로 대리 프로세스를 두고 그 프로세스를 승격시킨 후 여러분들이 원하는 코드를 실행시켜야 합니다.

둘째. 탐색기 재시작 코드는 반드시 변경하라.

저도 예전에, Shell 관련 플러그 인을 제작할 때 프로그램 설치 이후 그것을 현재의 Shell에 바로 반영하기 위해 explorer.exe를 종료한 후 다시 실행시켰던 적이 있습니다. 이미 기존에 만들어진 프로그램 중에서 이런 식으로 동작되는 프로그램을 부득이하게 설치하게 되었다면 반드시, 명시적으로 "로그오프/로그인"을 하시는 것이 안전하겠고, 새로 만들어질 프로그램들이라면 이를 고려해서 탐색기를 재실행시키기 보다는 사용자로 하여금 다시 로그인을 하도록 유도하는 것이 좋겠습니다. 또는, high로 승격된 상태에서 탐색기를 재실행할 때 반드시 "medium"으로 실행되도록 필수 무결성 제어(신뢰도 등급)을 설정할 수도 있겠습니다.

[이 토픽에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]

[연관 글]

1 [2] 3 4 5 6 7 8 9 10 11 12 13 14 15 ...

1 [2] 3 4 5 6 7 8 9 10 11 12 13 14 15 ...