SSL 인증서를 Azure Cloud Service에 적용하는 방법

지난 글에 설명한 대로 했다면,

"Let's Encrypt"에서 제공하는 무료 SSL 인증서를 IIS에 적용하는 방법 (1)

; https://www.sysnet.pe.kr/2/0/10958

인증서가 생겼을 것입니다. 이것을 IIS에 적용해 보는 것은 다음의 글을 참고해 쉽게 하실 수 있습니다.

How to Import and Export SSL Certificates in IIS 7

; https://www.digicert.com/ssl-support/pfx-import-export-iis-7.htm

이 글에서는 Azure WebRole 웹 사이트에 SSL 인증서를 설치하는 방법을 알아보겠습니다. 물론, 다음과 같이 역시 문서가 이미 있지만. ^^

Configuring SSL for an application in Azure

; https://azure.microsoft.com/en-gb/documentation/articles/cloud-services-configure-ssl-certificate/

우선, "Let's Encrypt"로부터 구한 .pfx 파일을 Azure에 업로드하는 것부터 시작하면 됩니다.

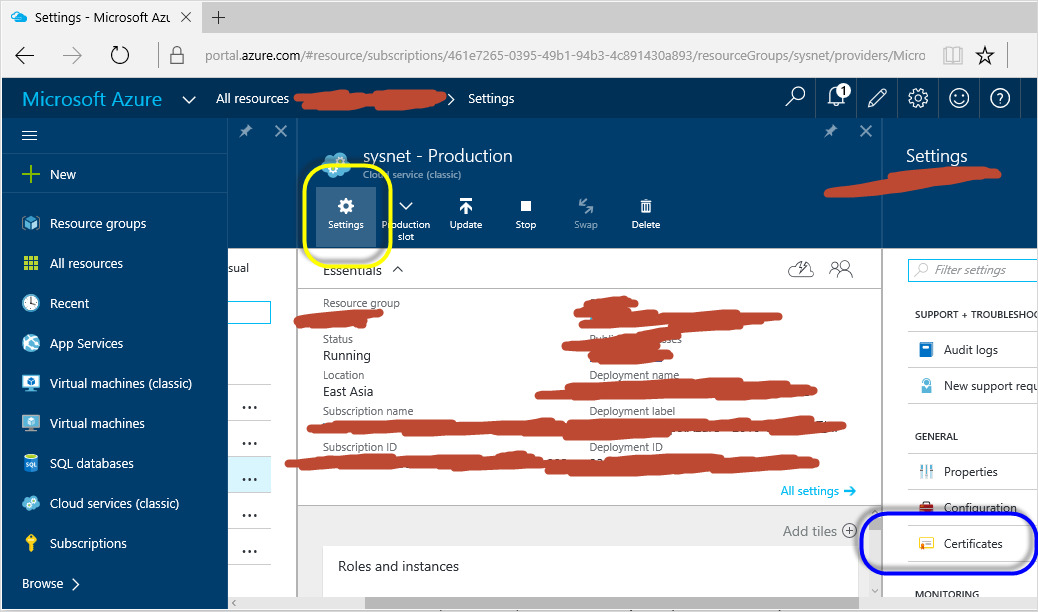

Azure Portal에 연결해 "Cloud service (classic)" 유형의 서비스를 선택한 다음, "Settings" / "Certificates" 링크를 눌러,

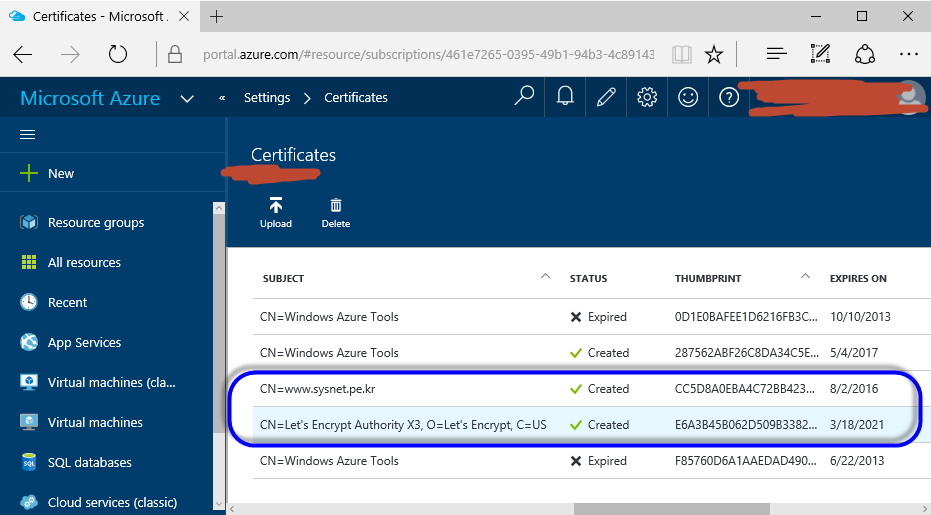

.pfx 파일을 "Upload" 버튼을 이용해 Azure에 등록합니다. 그럼 다음과 같은 결과를 볼 수 있습니다.

이제 남은 작업은 여러분들의 배포 프로젝트만 변경해 주시면 됩니다. 먼저 Azure Cloud Service 배포 프로젝트에 포함된 .csdef 파일에 인증서 내용을 추가해야 하는데, 도움말에 써 있는 내용이 예사롭지 않습니다.

<WebRole name="CertificateTesting" vmsize="Small">

...

<Certificates>

<Certificate name="SampleCertificate"

storeLocation="LocalMachine"

storeName="My"

permissionLevel="limitedOrElevated" />

<!-- IMPORTANT! Unless your certificate is either

self-signed or signed directly by the CA root, you

must include all the intermediate certificates

here. You must list them here, even if they are

not bound to any endpoints. Failing to list any of

the intermediate certificates may cause hard-to-reproduce

interoperability problems on some clients.-->

<Certificate name="CAForSampleCertificate"

storeLocation="LocalMachine"

storeName="CA"

permissionLevel="limitedOrElevated" />

</Certificates>

...

</WebRole>

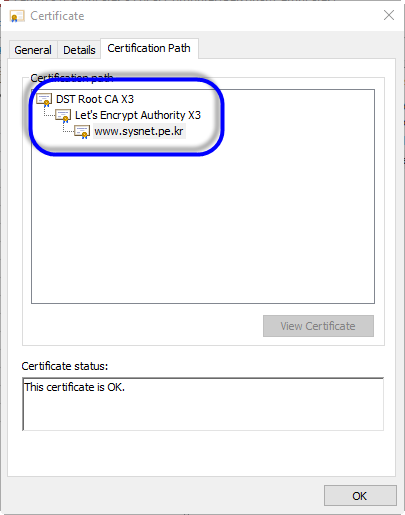

예를 들어 "Let's encrypt"로부터 받은 SSL 인증서의 경로가 다음과 같은데,

- DST Root CA X3

- Let's Encrypt Authority X3

- ...[your cert]....

도움말에 의하면 여러분들의 인증서와 함께 "intermediate certificates"에 해당하는 "Let's Encrypt Authority X3"까지 포함해 2개의 항목을 기재해야 하는 것입니다. 다음은 제 sysnet 웹 사이트의 변경된 내용을 보여줍니다.

<?xml version="1.0" encoding="utf-8"?>

<ServiceDefinition ...[생략]...>

...[생략]...

<Certificates>

<Certificate name="www.sysnet.pe.kr"

storeLocation="LocalMachine"

storeName="My"

permissionLevel="limitedOrElevated" />

<Certificate name="Let's Encrypt Authority X3"

storeLocation="LocalMachine"

storeName="CA"

permissionLevel="limitedOrElevated" />

</Certificates>

</WebRole>

</ServiceDefinition>

그런 다음 역시 동일한 .csdef 파일에 https 접근을 위한 Endpoints와 Binding을 추가해 줍니다.

<?xml version="1.0" encoding="utf-8"?>

<ServiceDefinition ...[생략]...>

...[생략]...

<Sites>

<Site name="Web">

<Bindings>

<Binding name="Endpoint1" endpointName="Endpoint1" />

<Binding name="HttpsIn" endpointName="HttpsIn" />

</Bindings>

</Site>

</Sites>

<Endpoints>

<InputEndpoint name="Endpoint1" protocol="http" port="80" />

<InputEndpoint name="HttpsIn" protocol="https" port="443" certificate="www.sysnet.pe.kr" />

</Endpoints>

<Certificates>

<Certificate name="www.sysnet.pe.kr"

storeLocation="LocalMachine"

storeName="My"

permissionLevel="limitedOrElevated" />

<Certificate name="LetsEncryptAuthorityX3"

storeLocation="LocalMachine"

storeName="CA"

permissionLevel="limitedOrElevated" />

</Certificates>

</WebRole>

</ServiceDefinition>

마지막으로 .csdef 파일이 포함된 배포 프로젝트에 .cscfg 파일을 열어 .csdef에 명시했던 인증서를 추가해줍니다. (thumbprintAlgorithm 값은 인증서의 속성창에서 구할 수 있고, thumbprint 값은 인증서 속성 창뿐만 아니라 Azure Portal에 등록된 인증서 목록에서도 구할 수 있습니다.)

<?xml version="1.0" encoding="utf-8"?>

<ServiceConfiguration ...[생략]...>

<Role ...[생략]...>

...[생략]...

<ConfigurationSettings>

...[생략]...

</ConfigurationSettings>

<Certificates>

<Certificate name="Microsoft.WindowsAzure.Plugins.RemoteAccess.PasswordEncryption" ...[생략]... />

<Certificate name="www.sysnet.pe.kr"

thumbprint="CC5D8A0EBA4C72BB42308A851261A3FBFCBC115E"

thumbprintAlgorithm="sha1" />

<Certificate name="LetsEncryptAuthorityX3"

thumbprint="E6A3B45B062D509B3382282D196EFE97D5956CCB"

thumbprintAlgorithm="sha1" />"'"

</Certificates>

</Role>

</ServiceConfiguration>

여기까지 마치고, 다시 웹 사이트를 Azure에 배포해 주면 끝!!!

확인을 위해 "

https://www.sysnet.pe.kr"로 접속해 보세요. ^^

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]