Outlook에 설정한 SMTP/POP3(예:천리안 메일) 계정 암호를 잊어버린 경우

개인적으로 천리안(www.chol.com) 메일을 사용하고 있습니다. 정확히는 모르겠지만, 거의 20년 정도 써왔던 것이 아닌가 싶은데 오래 쓴 만큼 알려져 있어서 계속 쓰고 있는 중입니다. 그런데, 천리안의 경우 외부에서 POP3로 메일을 가져가려면 유료 구독을 해야 합니다. 무료 사용자라면 메일을 확인하기 위해 매번 사이트에 접속해야 하는 불편함이 있는데 저는 그냥 돈을 내서 그 불편함을 없애기로 한 거죠. ^^

문제는, 제가 천리안 메일을 아웃룩에 연결해서 사용하는데 일단 한번 설정을 하면 거의 쓸 일이 없으니 계정 정보를 어느샌가 잊어버렸다는 것입니다. ^^; 더욱 문제는, 컴퓨터를 새로 설치했다는 것!

그나마 다행이라면 2대의 PC에서 천리안 메일에 대해 아웃룩 설정을 하고 있어서 나머지 한대에는 아직 (저장된 계정 정보로) 계속 사용할 수 있다는 것입니다. 그런데 혹시, 그 나머지 한대를 이용해 계정 정보를 알아낼 방법이 없을까요? ^^

이걸 좋아해야 할지 모르겠지만, 천리안 SMTP/POP3 서비스는 gmail.com, outlook,com 등의 메일 서비스와는 달리 보안 접속을 지원하지 않고 오로지 평문 SMTP/POP3 통신만을 제공합니다. 따라서 패킷만 잘 캡쳐하면 나머지 한대의 아웃룩 통신을 이용해 계정 정보를 알아낼 수 있습니다.

처음엔 Network Monitor 같은 툴을 이용해 직접 분석해 보려고 했는데, 검색 결과 아예 이런 일을 해주는 프로그램이 있었습니다. ^^;

SniffPass v1.13 - Password Monitoring Software

; http://www.nirsoft.net/utils/password_sniffer.html

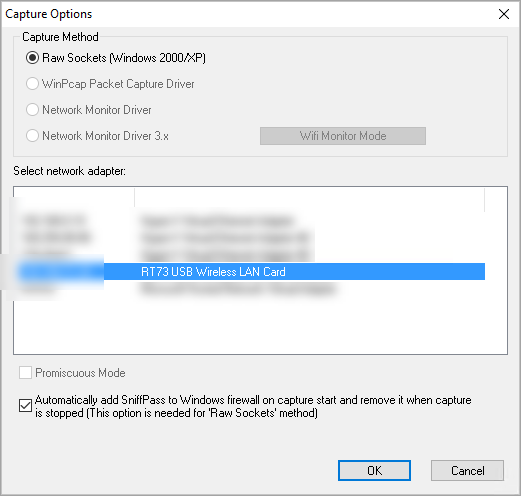

Sysinternals처럼 여러 가지 재미있는 툴로 유명한 "Nir Sofer"에서 만든 것입니다. 방법은 간단합니다. 다운로드 받은 .zip 파일을 풀어서 나온 실행 파일을 실행한 후 capture를 시작하면 다음과 같이 실제로 통신이 발생하는 네트워크 어댑터를 물어봅니다.

몰라도 됩니다. ^^ 그냥 하나씩 다 시도해 보면 됩니다.

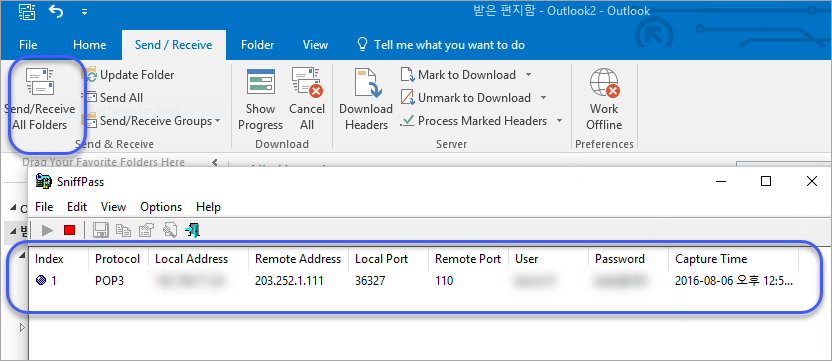

그런 다음 아웃룩을 실행해 "Send/Receive" 동작을 실행하면 다음과 같이 POP3 연결을 위한 계정 정보가 보입니다.

비록 이렇게 해서 다시 계정 정보를 알아내긴 했지만... 요즘 같은 시대에 평문 SMTP/POP3 서비스는 분명 문제가 있어 보입니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]