New-AzureRmADServicePrincipal로 생성한 계정의 clientSecret, key 값을 구하는 방법

다음의 글에서,

C# - API를 사용해 Azure에 접근하는 방법

; https://www.sysnet.pe.kr/2/0/11480

App 인증 정보를 구하는 방법으로 New-AzureRmADServicePrincipal을 사용했을 때는 실패하고, "az ad sp create-for-rbac --sdk-auth" 명령어로 구성하는 것으로 마무리했는데요. New-AzureRmADServicePrincipal로 생성한 계정에 대해 key 값을 구해오는 것을 다음의 문서에서 소개하고 있습니다.

Use portal to create an Azure Active Directory application and service principal that can access resources

; https://docs.microsoft.com/en-gb/azure/azure-resource-manager/resource-group-create-service-principal-portal

"

Use portal to create an Azure Active Directory application and service principal that can access resources" 글에 방법이 나오긴 하지만 그래도 New-AzureRmADServicePrincipal 명령어로 생성한 계정을 통해 인증 정보를 구하는 것을 마무리해보겠습니다.

우선, 다음과 같이 ServicePrincipal을 하나 생성합니다.

PS C:\> $plainText = "userpassword"

PS C:\> $secureString = ConvertTo-SecureString $plainText -AsPlainText -Force

PS C:\> $sp = New-AzureRmADServicePrincipal -DisplayName "NewUser1" -Password $secureString

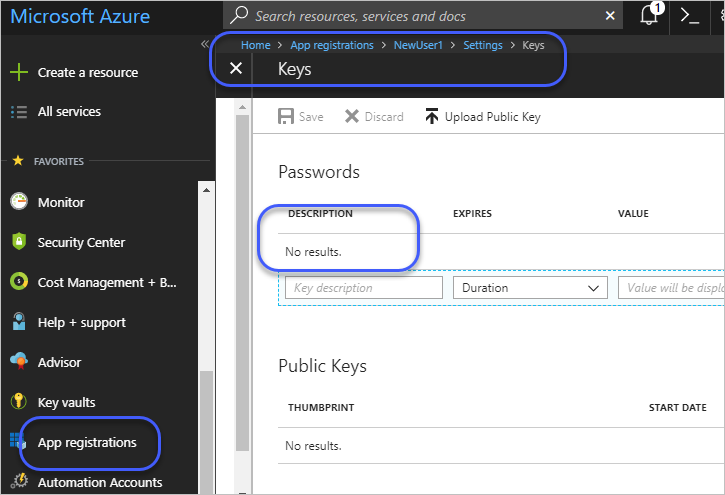

이렇게 생성한 계정을

Azure Portal의 "App registrations(앱 등록)" 메뉴에 가면 다음과 같이 "Keys"에 아무런 키도 없는 것을 확인할 수 있습니다.

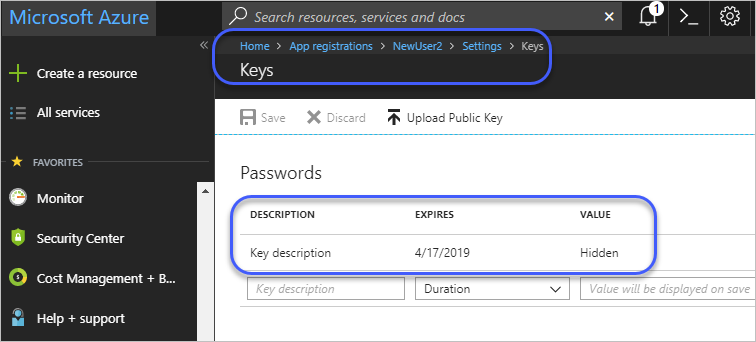

반면, "az ad sp create-for-rbac --sdk-auth --name NewUser2" 명령어로 수행하면,

C:\Program Files\Microsoft SDKs\Azure\.NET SDK\v2.9> az ad sp create-for-rbac --sdk-auth --name NewUser2

{

"clientId": "cee6e293-cab0-48a5-a130-fb30102547d9",

"clientSecret": "e4091193-9396-4c46-8920-84ac3ebd8608",

"subscriptionId": "483be72d-ad39-426f-a375-4872acf06d0d",

"tenantId": "ddafe5fd-4006-452d-a6c1-7d0d8df6509d",

"activeDirectoryEndpointUrl": "https://login.microsoftonline.com",

"resourceManagerEndpointUrl": "https://management.azure.com/",

"activeDirectoryGraphResourceId": "https://graph.windows.net/",

"sqlManagementEndpointUrl": "https://management.core.windows.net:8443/",

"galleryEndpointUrl": "https://gallery.azure.com/",

"managementEndpointUrl": "https://management.core.windows.net/"

}

다음과 같이 Keys에 항목이 있습니다. 즉 clientSecret 값이 함께 생성된 것입니다.

재미있는 것은 위의 화면에서 "VALUE" 값이 Hidden이라는 점입니다. 게다가 새 항목을 입력하는 란에 보면 "Value will be displayed on save"라고 하면서 저장할 때 한 번만 보여준다고 합니다. 따라서, New-AzureRmRoleAssignment 명령어를 이용해 생성한 계정도 "Keys" 메뉴에서 직접 생성하고 "Save" 버튼을 누른 후 보이는 값을 clientSecret/key 값으로 사용하면 된다는 것입니다.

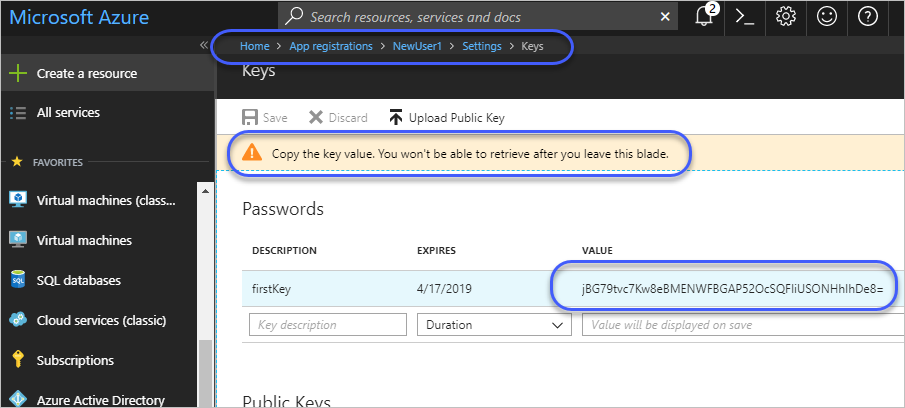

실제로 다음과 같이 새로운 키를 생성해 주고,

그 키값을 이용해 인증 파일을 다음과 같이 구성한 다음,

# sample management library properties file

subscription=483be72d-ad39-426f-a375-4872acf06d0d

client=4a932f54-9005-4b05-b143-0f713114b337

key=jBG79tvc7Kw8eBMENWFBGAP52OcSQFIiUSONHhIhDe8=

tenant=ddafe5fd-4006-452d-a6c1-7d0d8df6509d

managementURI=https://management.core.windows.net/

baseURL=https://management.azure.com/

authURL=https://login.windows.net/

graphURL=https://graph.windows.net/

지난번 예제 코드를 실행하면 성공적으로 Azure SDK가 동작하는 것을 확인할 수 있습니다.

(

첨부 파일은 위의 구성 파일로 동작하는 예제 코드입니다.)

참고로, "az ad sp create-for-rbac --sdk-auth --name ..." 명령어로 생성한 clientSecret 값은 GUID 형식인 반면, Azure Portal에서 생성된 값은 Base64 인코딩 형식이어서 다른 듯하지만 같이 쓸 수 있는 값입니다. 즉, "az ad..." 명령어가 출력된 형식에서 동일하게 clientSecret로 사용해도,

{

"clientId": "4a932f54-9005-4b05-b143-0f713114b337",

"clientSecret": "jBG79tvc7Kw8eBMENWFBGAP52OcSQFIiUSONHhIhDe8=",

"subscriptionId": "483be72d-ad39-426f-a375-4872acf06d0d",

"tenantId": "ddafe5fd-4006-452d-a6c1-7d0d8df6509d",

"activeDirectoryEndpointUrl": "https://login.microsoftonline.com",

"resourceManagerEndpointUrl": "https://management.azure.com/",

"activeDirectoryGraphResourceId": "https://graph.windows.net/",

"sqlManagementEndpointUrl": "https://management.core.windows.net:8443/",

"galleryEndpointUrl": "https://gallery.azure.com/",

"managementEndpointUrl": "https://management.core.windows.net/"

}

잘 동작합니다. 그렇긴 한데, "az ad..." 명령어가 뽑아낸 GUID 형식의 키값을 어떻게 한 것인지 궁금하군요. ^^

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]