.NET EXE의 ASLR 기능을 끄는 방법

예전 글에서 소개한,

눈으로 확인해 보는 ASLR 기능

; https://www.sysnet.pe.kr/2/0/545

ASLR은 보안에는 좋지만, 가끔 windbg로 해당 EXE를 분석할 때는 실행할 때마다 로딩 주소가 바뀌기 때문에 다소 귀찮은 면도 있습니다. 그래서 끄고 싶은 경우가 있는데요. 원래 이 기능은 PE 헤더의 "DllCharacteristics" 값에서 "DYNAMICBASE" 속성을 제거하면 바이너리 스스로도 끄는 것이 가능합니다. 일례로 Visual C++의 경우 프로젝트 속성 창에서 "Linker" / "Advanced" 범주의 "Randomized Base Address" 값을 "No (/DYNAMICBASE:NO)"로 설정해 끌 수 있는데, 아쉽게도 .NET 프로젝트의 경우 그 옵션이 없습니다.

그렇다면 PE 헤더를 후처리해야 할 텐데요. 간단하게는

dnSpy.exe를 이용해 Optional Header의 "DllCharacteristics"에서 "Dynamic Base" 옵션을 해제해 저장하거나, 또는 빌드 시 Post-Build 이벤트에

지난 글에서 소개한 setdllcharacteristics 도구를,

setdllcharacteristics

; https://blog.didierstevens.com/2010/10/17/setdllcharacteristics/

실행하는 식으로 처리할 수 있습니다. 또는 Visual Studio 도구에 포함된 editbin.exe에서도 가능한데요.

C:\Program Files (x86)\Microsoft Visual Studio\2019\Enterprise\VC\Tools\MSVC\14.20.27508\bin\Hostx86\x86\editbin.exe

C:\Program Files (x86)\Microsoft Visual Studio\2019\Enterprise\VC\Tools\MSVC\14.20.27508\bin\Hostx64\x64\editbin.exe

그러고 보니 예전에도 editbin을 쓴 적이 있습니다. ^^

LargeAddressAware 옵션이 적용된 닷넷 32비트 프로세스의 가용 메모리

; https://www.sysnet.pe.kr/2/0/1441

DEP 비호환 ActiveX 오류

; https://www.sysnet.pe.kr/2/0/773

따라서 C# 프로젝트 속성의 "Build Events" / "Post-build event command line"에 다음의 내용을 포함시킵니다.

REM Visual Studio 2019

call "$(DevEnvDir)..\tools\VsDevCmd.bat"

editbin.exe /dynamicbase:NO "$(TargetPath)"

실제로 예제 코드를 통해 확인을 해볼까요?

using System;

using System.Runtime.InteropServices;

namespace ConsoleApp1

{

class Program

{

[DllImport("kernel32.dll")]

public static extern IntPtr LoadLibrary(string dllToLoad);

static void Main(string[] args)

{

IntPtr loadingAddress = LoadLibrary("ConsoleApp1.exe");

Console.WriteLine(loadingAddress.ToInt64().ToString("x"));

}

}

}

직접 해보면, 분명히 ASLR 기능을 껐지만 .NET EXE의 경우 저 옵션이 안 통하는 것을 볼 수 있습니다. 사실

이전 글에도 썼지만 Visual C++로 만든 Native EXE의 경우 같은 디렉터리에 있거나 시스템 재부팅 전까지는 ASLR을 끄지 않은 상태여도 로딩 주소가 같게 나옵니다. 그런데, .NET EXE의 경우에는 실행 시 언제나 랜덤한 주소에서 로딩이 됩니다. (혹시 왜 이런 차이점이 발생하는지 아는 분은 덧글 부탁드립니다. ^^)

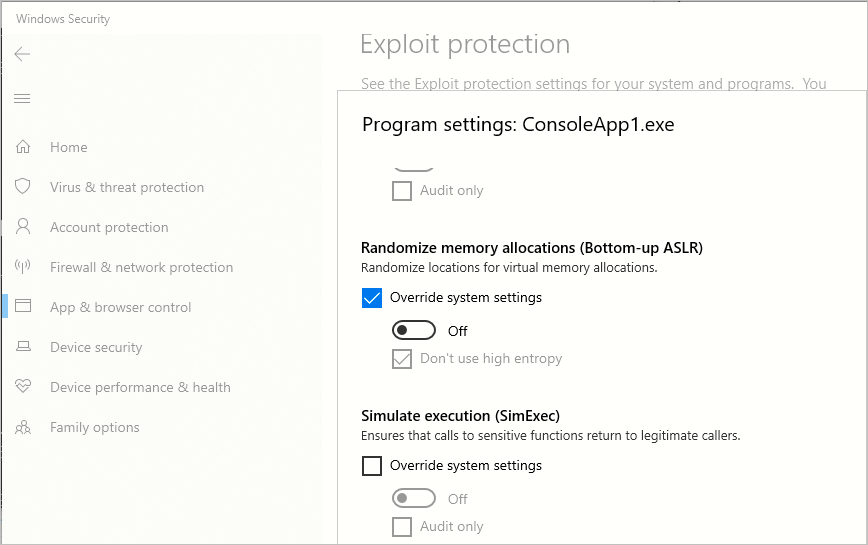

암튼, Dynamic Base 옵션을 껐는데도 .NET EXE는 여전히 랜덤한 주소로 로딩이 되는데 아쉽게도 더 이상 해결책을 발견하지 못했습니다. 대신, 윈도우 시스템 설정으로 가능한데요. 윈도우 10의 경우 "Settings" / "Update & Security" / "Windows Security" / "App & browser control"에서 "Exploit protection" 하위의 "Exploit protection settings"를 선택한 후 "Program Settings"를 통해 특정 경로의 EXE에 대해 다음과 같이 "Override system settings" 옵션을 켜주면 됩니다.

Randomize memory allocations (Bottom-up ASLR)

Randomize locations for virtual memory allocations.

Override system settings - Checked

Off

이렇게 적용한 EXE에는 ASLR이 적용되지 않아 실행할 때마다 같은 메모리 위치에 로딩이 됩니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]