C++의 inline asm 사용을 .NET으로 포팅하는 방법

어떤 'Guru 정도의 실력자'가 저에게 C++의 inline asm을 .NET으로 포팅할 수 있냐고 물어봤다면 저는 당연히 안된다고 했을 것입니다.

그런데 다음 글을 가리키면서,

Win32 API 후킹 - Trampoline API Hooking

; https://www.sysnet.pe.kr/2/0/1231

위의 C/C++ 소스 코드를 C#으로 바꿀 수 있냐고 물어봤다면, 저는 가능하다고 말했을 것입니다.

그가 다시 말하길... '그렇다면 다시 물어보는데, inline asm을 .NET으로 포팅할 수 있는가?'라고 묻는다면, 아마도 저는 그가 괜히 이런 말을 했을리는 없다는 생각을 했을 것이고, 잠시 고민 후에 무릎을 탁 치면서 말했을지도 모르겠습니다. '가능하다'고! ^^

C#에서 inline asm을 호출하는/흉내내는 것에 대한 내용을 한번 정리해 볼까요?

우선, 어셈블리 코드가 필요하기 때문에 실습 삼아서 cpuid 값을 구해오는 C++ asm 코드로 예를 들어보겠습니다.

CPUID

; http://en.wikipedia.org/wiki/CPUID

위의 글에 보면, cpuid를 구하는 inline 어셈블리를 다음과 같이 사용할 수 있다고 나옵니다.

#include "stdafx.h"

void getCpuId(int bits[])

{

_asm

{

xor ebx, ebx;

xor ecx, ecx;

xor edx, edx;

mov eax, 0;

cpuid;

mov edi, bits;

mov dword ptr [edi + 0], eax;

mov dword ptr [edi + 4], ebx;

mov dword ptr [edi + 8], ecx;

mov dword ptr [edi + 12], edx;

}

}

int _tmain(int argc, _TCHAR* argv[])

{

int bits[4];

getCpuId(bits);

printf("%d, %d, %d, %d\n", bits[0], bits[1], bits[2], bits[3]);

printf("%x, %x, %x, %x\n", bits[0], bits[1], bits[2], bits[3]);

return 0;

}

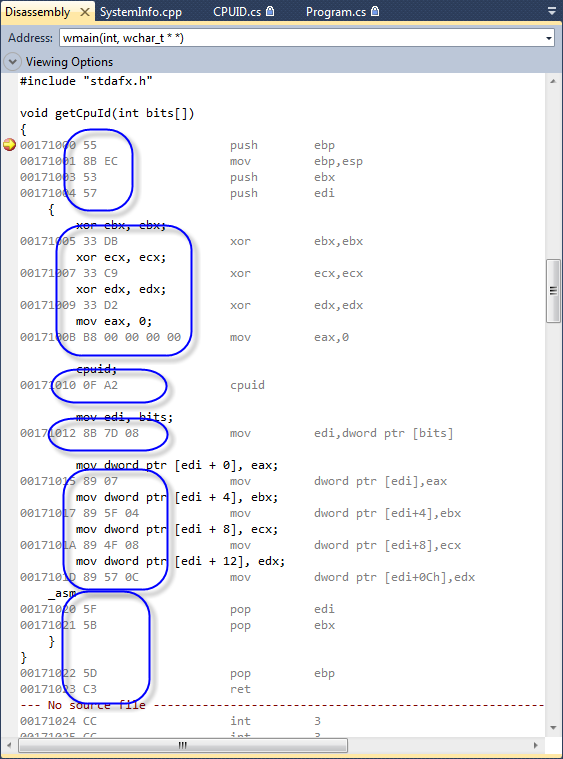

이것을 C#으로 변환하는 절차는 간단합니다. 우선, 위의 asm 코드를 바이트로 변환한 배열을 얻어야 하는데요. 이는 Visual Studio 디버깅 상태에서 해당 함수의 기계어 코드를 그대로 복사해 오면 됩니다. 간결하고 깔끔한 바이트 배열을 얻기 위해 C++ 프로젝트를 Release 모드로 놓고, "Inline Function Expansion" 옵션을 "Disabled (/Ob0)" 모드로 설정한 후 컴파일하면 다음과 같은 결과를 얻을 수 있습니다.

위에서 보여지는 바이트를 C# 배열로 그대로 옮겨주면 됩니다. (물론, 함수 호출 같은 것이 포함되면 문제가 복잡해 지는 부분이 있습니다. ^^)

private readonly static byte[] x86CpuIdBytes =

{

0x55,

0x8B, 0xEC,

0x53,

0x57,

0x33, 0xDB,

0x33, 0xC9,

0x33, 0xD2,

0xB8, 0x00, 0x00, 0x00, 0x00,

0x0F, 0xA2, // cpuid

0x8B, 0x7D, 0x08,

0x89, 0x07,

0x89, 0x5F, 0x04,

0x89, 0x4F, 0x08,

0x89, 0x57, 0x0C,

0x5F,

0x5B,

0x5D,

0xC3, // ret

};

함수의 body에 해당하는 데이터를 얻었으니 이제 메모리에 쓰고 그것을 함수 포인터(delegate)로 변환해 주면 되는데요. 우선, VirtualAlloc / VirtualFree를 P/Invoke 구문으로 준비해 주고,

[Flags()]

private enum AllocationType : uint

{

COMMIT = 0x1000,

RESERVE = 0x2000,

RESET = 0x80000,

LARGE_PAGES = 0x20000000,

PHYSICAL = 0x400000,

TOP_DOWN = 0x100000,

WRITE_WATCH = 0x200000

}

[Flags()]

public enum MemoryProtection : uint

{

EXECUTE = 0x10,

EXECUTE_READ = 0x20,

EXECUTE_READWRITE = 0x40,

EXECUTE_WRITECOPY = 0x80,

NOACCESS = 0x01,

READONLY = 0x02,

READWRITE = 0x04,

WRITECOPY = 0x08,

GUARD_Modifierflag = 0x100,

NOCACHE_Modifierflag = 0x200,

WRITECOMBINE_Modifierflag = 0x400

}

[DllImport("kernel32.dll", SetLastError = true)]

private static extern IntPtr VirtualAlloc(IntPtr lpAddress, UIntPtr dwSize, AllocationType flAllocationType,

MemoryProtection flProtect);

[DllImport("kernel32")]

private static extern bool VirtualFree(IntPtr lpAddress, UInt32 dwSize, UInt32 dwFreeType);

이를 사용해서 '코드를 담을 수 있는(즉, execute 가능한) 영역'을 마련해 준 다음, 그 메모리에 데이터로 저장되어 있는 바이트 내용을 복사합니다.

private IntPtr _codePointer;

public SystemInfo()

{

// 64비트 지원이 포함된 예제 코드를 https://www.sysnet.pe.kr/2/0/13475" 글에서 구할 수 있습니다.

byte[] codeBytes = x86CpuIdBytes;

if (IntPtr.Size != 4)

{

throw new NotSupportedException();

}

_codePointer = VirtualAlloc(IntPtr.Zero, new UIntPtr((uint)codeBytes.Length),

AllocationType.COMMIT | AllocationType.RESERVE,

MemoryProtection.EXECUTE_READWRITE

);

Marshal.Copy(codeBytes, 0, _codePointer, codeBytes.Length);

}

public void Dispose()

{

if (_codePointer != IntPtr.Zero)

{

VirtualFree(_codePointer, 0, 0x8000);

_codePointer = IntPtr.Zero;

}

}

'실행 가능한 영역'에 써진 바이트 내용이 결국 함수이니, 그것을 그대로 delegate로 전환해 주면 작업이 완료됩니다.

[UnmanagedFunctionPointerAttribute(CallingConvention.Cdecl)]

private delegate void CpuIDDelegate(byte[] buffer);

CpuIDDelegate _cpuIdDelg;

public SystemInfo()

{

...[생략]...

_cpuIdDelg = (CpuIDDelegate)Marshal.GetDelegateForFunctionPointer(

_codePointer, typeof(CpuIDDelegate));

}

delegate까지 구했으니, 그냥 호출해 주기만 하면 되지만, 해당 코드가 unmanaged API에 속하기 때문에 관리 영역의 버퍼를 인자로 전달해 주면 GC로 인한 메모리 오동작을 일으킬 수 있으므로 이를 보호하기 위해 pinning을 해주어야 합니다.

internal void GetCpuId(byte[] cpuIdBytes)

{

if (_cpuIdDelg == null)

{

throw new ObjectDisposedException("GetCpu");

}

GCHandle handle = default(GCHandle);

try

{

handle = GCHandle.Alloc(cpuIdBytes, GCHandleType.Pinned);

_cpuIdDelg(cpuIdBytes);

}

finally

{

if (handle != default(GCHandle))

{

handle.Free();

}

}

}

와~~~ 멋지죠? ^^ 이렇게 해서 CpuId를 다음과 같이 구해올 수 있습니다.

using (SystemInfo sysInfo = new SystemInfo())

{

byte[] cpuIdBytes = new byte[4 * 4];

sysInfo.GetCpuId(cpuIdBytes);

Console.WriteLine("Cpu Id: " + BitConverter.ToString(cpuIdBytes));

}

C/C++의 힘을 빌리지 않고 cpuid 어셈블리 코드를 C#에서 호출할 수 있다니 ^^ 놀라운 일입니다.

첨부된 파일을 압축해제하면 2개의 프로젝트를 포함하고 있습니다. ConsoleApplication1은 C# 프로젝트로 위에 설명된 코드를 포함하고 있으며, SystemInfo는 inline asm 모델이 되어준 C++ 프로젝트입니다.

아쉽지만, 위의 설명은 제 것이 아니고 ^^ 아래의 글을 읽었기 때문에 가능한 것이었습니다.

x86/x64 CPUID in C#

; http://stackoverflow.com/questions/3216535/x86-x64-cpuid-in-c-sharp

검색하다가 우연히 저 글을 발견했는데, 와~~~ 하는 탄성이 나왔습니다. 저 대단한 응용을 최초에 생각했던 이는 과연 누구였을까요? ^^ 아마 저한테 cpuid를 C#에 interop시켜야 하는 방법을 물어봤다면 아래와 같은 식의 글 이상으로는 쓸 수 없었을 것입니다.

An attempt to bring CPUID to C#

; http://devpinoy.org/blogs/cvega/archive/2006/04/07/2658.aspx

(위의 글에서, 편한 C/C++의 inline asm을 쓰지 않고 굳이 assembly 언어를 사용해야만 했던 이유는 무엇일까요? 왜냐하면, x64용의 Visual C++ 컴파일러에서는 inline asm을 지원하지 않기 때문에 x64까지 생각한다면 어쩔 수 없는 선택입니다.)

기왕 예제 코드로 "cpuid"에 대한 글을 썼으니, 그 외 기타 부가적인 사항을 정리해 보면.

만약, 다중 CPU 환경에서라면 어떻게 개별 CPU의 cpuid를 구해올 수 있을까요? 이에 대해서는 다음의 글에서 설명해 주고 있습니다.

CPUID on multiple cores/NUMA

; http://stackoverflow.com/questions/8568135/cpuid-on-multiple-cores-numa

즉, 해당 코드를 실행하는 스레드가 어떤 CPU에서 동작하고 있는지로만 판단이 되므로 적절하게

Processor Affinity를 설정해 주어야 합니다.

또한, 위에서 우리가 구했던 byte 배열의 값이 CPU의 고유 일련번호를 의미하지는 않습니다. 물론, cpuid 기계어 명령어에 일련번호를 구하는 방법이 제공되었지만,

EAX=3: Processor Serial Number

; http://en.wikipedia.org/wiki/CPUID#EAX.3D3:_Processor_Serial_Number

AMD에서는 일련번호에 대한 반환 기능이 애초부터 없었고, 인텔의 경우에만 Pentium 3에 한시적으로 적용되었을 뿐입니다. 이름에서 떠오르는 선입견과는 달리, cpuid는 고유값이라기보다는 "Specification"에 관련된 정보를 반환받는 용도로 사용할 수 있습니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]