Windows에서 실행 중인 소켓 서버를 다른 PC 또는 WSL에서 접속할 수 없는 경우

보통, Windows에서 TCP/UDP 소켓을 서버 유형으로 열고 있는 응용 프로그램을 실행하면 자동으로 "Windows Defender"가 이를 감지하고 포트 접근을 허용할지 묻는 창을 띄우게 됩니다.

예를 들어 볼까요? ^^ 비주얼 스튜디오에서 다음과 같이 간단한 C# 프로그램을 만들고,

using System.Net.Sockets;

using System.Net;

using System.Text;

internal class Program

{

static void Main(string[] args)

{

using (UdpClient listener = new UdpClient(60900))

{

IPEndPoint ep = new IPEndPoint(IPAddress.Any, 0);

while (true)

{

byte[] bytes = listener.Receive(ref ep);

string text = Encoding.UTF8.GetString(bytes);

Console.WriteLine(text);

}

}

}

}

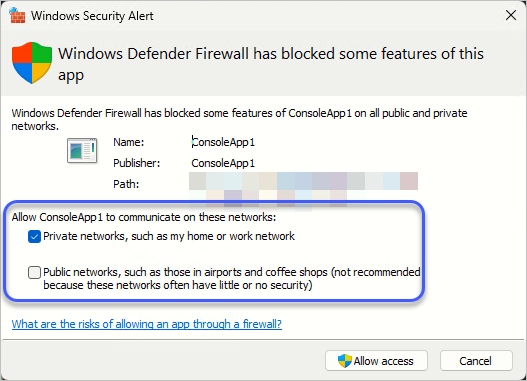

실행하면 이런 알림 창이 하나 뜨게 됩니다.

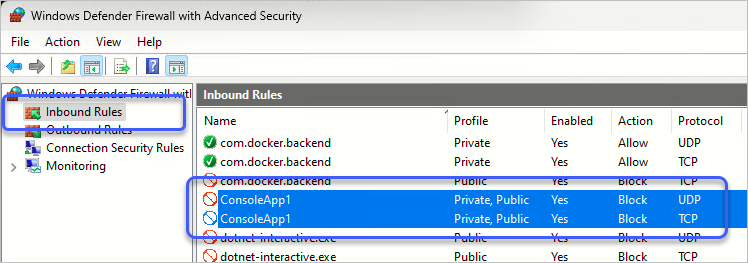

질문은 간단합니다, "ConsoleApp1" 프로그램에 대한 소켓 접속을 (기본으로는) "Private networks"에만 허용하겠다는 것입니다. 사실, 위의 창이 뜨자마자 Windows Defender는 이미 "ConsoleApp1"에 대해 다음과 같이 Private, Public 네트워크에 대해 모두 TCP/UDP 접속을 막겠다는 설정을 추가합니다.

따라서, "Windows Security Alert" 창에서 "Allow access" 버튼을 누르지 않고 Cancel을 하면 60900 포트에 대해 TCP/UDP 접속을 모두 막아 버립니다.

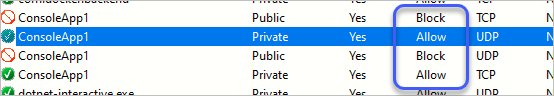

물론, "Allow access" 버튼을 누르면 화면에도 나오는 것처럼 기본값이 "Private networks, such as my home or work network" 옵션만 선택돼 있으므로, "Private"에 대해서는 TCP/UDP 접속을 "Allow"하게 바뀝니다.

일단, 한번 "Windows Security Alert" 창을 보게 되면 이후로는 해당 프로그램을 실행할 때 다시 뜨지는 않습니다. 왜냐하면 "Windows Defender"가 이미 포트에 대한 정보를 가지고 있으므로 다시 묻지 않는 것입니다. 물론, 다시 묻게 만들고 싶다면 위의 그림에 나온 항목(ConsoleApp1)을 모두 삭제하면 됩니다.

위의 화면에서 본 것처럼, 사용자가 무심코 누른 설정 창은 "Public Network" 유형에 대해서는 모든 접속을 막게 됩니다. 따라서, 보통은 다른 (Public 네트워크에 속한 것으로 인식된) 컴퓨터에서의 접속이 안 되는 것입니다.

그렇다면 왜? WSL 인스턴스 내의 프로그램에서도 그것을 호스팅하는 윈도우 측으로의 소켓 접속을 못하는 걸까요? 마찬가지입니다, WSL 네트워크가 기본적으로는 "Public" 유형에 속한 것으로 설정돼 있기 때문입니다. 지난 글에,

Hyper-V VM의 Internal Network를 Private 유형으로 만드는 방법

; https://www.sysnet.pe.kr/2/0/11299

Get-NetConnectionProfile, Set-NetConnectionProfile 명령어를 통해 Network Category를 변경할 수 있다고 설명했는데요, 아쉽게도 WSL 네크워크, 정식 이름인 "vEthernet (WSL)"의 경우에는 Get-NetConnectionProfile 출력에 나오지도 않고,

PS C:\temp> Get-NetConnectionProfile

Name : Network 1

InterfaceAlias : vEthernet (External)

InterfaceIndex : 5

NetworkCategory : Public

DomainAuthenticationKind : None

IPv4Connectivity : Internet

IPv6Connectivity : NoTraffic

저렇게 관리 범위 밖에 해당하는 탓인지 gpedit.msc의 "Network List Manager"에도 없습니다. 음... 어쩔 수 없군요, 일단 WSL에 대해 Public을 Private으로 바꾸는 방법이 없으므로, 차선책으로 WSL 네트워크에 대해 아예 방화벽을 제거하는 방법을 선택할 수 있습니다. 이에 대한 방법은 아래의 글에 설명했으니 참고하시고.

Windows - Private/Public/Domain이 아닌 네트워크 어댑터 단위로 방화벽을 on/off하는 방법

; https://www.sysnet.pe.kr/2/0/13224

방화벽을 여는 것이 마음에 들지 않는다면, 그냥 "Windows Security Alert" 창이 떴을 때 신경 써서 "Public networks, such as those in airports and coffee shops (not recommended because these networks often have little or no security)" 옵션을 선택하거나, 혹시 모르고 선택 창을 기본으로 선택하고 넘어간 적이 있다면 Windows Defender 설정 창에서 "ConsoleApp1"에 대해 Public이 막혀 있는 것을 허용으로 바꾸시면 됩니다.

(WSL 네트워크에 대해 network category 변경 방법을 아시는 분은 덧글 부탁드립니다. ^^)

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]