x64 Visual C++에서 TEB 주소 구하는 방법

다들 아시는 것처럼, x64용의 Visual C++ 컴파일러에서는 인라인 어셈블리가 지원되지 않습니다. 게다가 NtCurrentTeb API도 x64에서는 ntdll.dll 파일에서 export 되어 있지 않습니다.

System32 폴더의 64비트 DLL을 32비트 Depends.exe에서 보는 방법

; https://www.sysnet.pe.kr/2/0/1384

하지만, 네이티브 언어인 C++에서 못할 것이 어디 있겠습니까? ^^

우선, x64에서는 TEB가 FS 레지스터가 아닌 GS 레지스터 쪽으로 바뀌었다는 사실을 알아야 합니다.

Thread Local Storage, part 1: Overview

; http://www.nynaeve.net/?p=180

위의 글에서 보면, x86에서는 fs, x64에서는 gs 레지스터라고 언급되어 있습니다.

The “per-thread” resolution of the TEB is fairly well documented, but for the benefit of those that are unaware, the general idea is that one of the segment registers (fs on x86, gs on x64) is repurposed by the OS to point to the base address of the TEB for the current thread. This allows, say, an access to fs:[0x0] (or gs:[0x0] on x64) to always access the TEB allocated for the current thread, regardless of other threads in the address space.

옵셋은 어떻게 바뀌었을까요?

Mixing x86 with x64 code

; http://blog.rewolf.pl/blog/?p=102#.UMg6zi2wc5c

위의 글에 보면 gs:[0x30]으로 바뀐 것을 알 수 있습니다.

마지막으로, 그럼 어떻게 해야 gs:[0x30] 값을 인라인 어셈블리(asm 키워드) 없이 가져올 수 있을지 알아내야 합니다. 비록 asm 키워드는 없어졌지만, Visual C++에서는 자주 쓰는 어셈블리 코드에 대해 x64 Intrinsics 함수군을 제공합니다.

x64 Intrinsics

; https://learn.microsoft.com/en-us/previous-versions/visualstudio/visual-studio-2010/azcs88h2(v=vs.100)

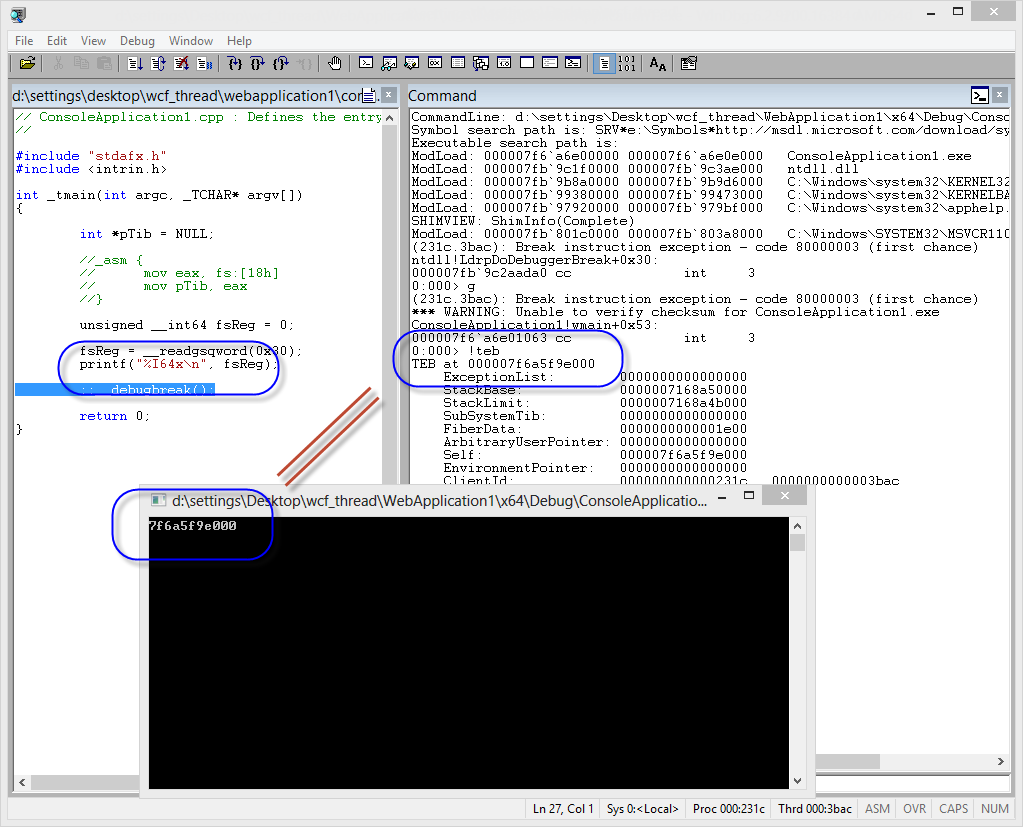

위의 목록에서 GS 레지스터 관련해서 __readgsqword 함수가 제공되는 것을 볼 수 있는데요. 따라서, TEB를 구하는 x86 코드를 x64에서는 다음과 같이 변경할 수 있습니다.

#include "stdafx.h"

#include <intrin.h>

int _tmain(int argc, _TCHAR* argv[])

{

//int *pTib = NULL;

//_asm {

// mov eax, fs:[18h]

// mov pTib, eax

//}

unsigned __int64 fsReg = 0;

fsReg = __readgsqword(0x30);

printf("%I64x\n", fsReg);

//::__debugbreak();

return 0;

}

그런데, 정말 0x30 값을 __readgsqword 함수에 넘겨서 반환받은 값이 TEB가 맞을까요? 이를 확인하려면 windbg의 도움을 받아야 합니다.

보시는 것처럼, __readgsqword로 구해온 값과 windbg의 !teb 명령어 결괏값이 같군요. ^^

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]