IE에 로드된 Java Applet의 다운로드 위치를 확인하는 방법

Internet Explorer에서 활성화 된 Java Applet의 위치를 확인할 방법이 궁금해서 정리해보았습니다. ^^

우선, HTML 웹 페이지에서 applet은 .class나 .jar 파일에 묶여서 <OBJECT />에 그 경로가 표시될 것입니다. 그러면 웹 브라우저는 해당 jar/class 파일을 임시 경로에 다운로드해 저장해 두고 그 파일을 재사용하게 될 텐데요. 이를 확인하기 위해 우선 Process Explorer가 있어야 합니다.

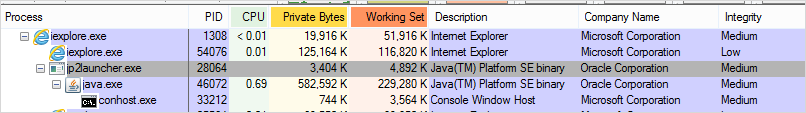

이 프로그램을 이용해서 applet이 활성화 된 iexplore.exe를 확인해 보면 다음과 같은 프로세스 트리를 확인할 수 있습니다.

가장 상위의 iexplore.exe는 LCIE 구조에 따라 Frame을 담당하고 그 하위의 iexplore.exe가 각각의 Tab에 활성화되는 화면을 담당합니다. 따라서 Java Applet은 위의 화면에서 1308 프로세스가 아닌 그 하위의 54076 iexplore.exe와 관련이 있습니다.

그런데, JRE 최근 버전에서는 "차세대 Java Plug-in을 활성화(Enable the next-generation Java Plug-in)" 옵션이 적용되므로 iexplore.exe 안에서 활성화되지 않고 별도로 jp2launcher.exe 프로세스를 통해 애플릿에 연관시킵니다. 재미있는 것은 jp2launcher.exe의 Integrity 등급은 Low가 아닌 medium이라는 점입니다. 따라서, JRE sandbox에 문제가 있는 경우 일반 사용자 권한에 준하는 프로세스 실행 권한을 갖습니다. (왜...? low로 하지 않았는지 궁금하군요. ^^)

하지만, jp2launcher.exe에서도 애플릿을 로드하는 것은 아닙니다. 이는 다시 java.exe를 실행시키고 그 프로세스의 속성창을 통해 보면 명령행이 다음과 같이 구성된 것을 확인할 수 있습니다.

"C:\Program Files (x86)\Java\jre7\bin\java.exe" -Xbootclasspath/a:"C:\Program Files (x86)\Java\jre7\lib\deploy.jar";"C:\Program Files (x86)\Java\jre7\lib\javaws.jar";"C:\Program Files (x86)\Java\jre7\lib\plugin.jar" -Djava.class.path="C:\Program Files (x86)\Java\jre7\classes" -D__jvm_launched=1011564626877 -D__applet_launched=1011564616392 -Dsun.awt.warmup=true -XX:MaxPermSize=512m -Xms512m -Xmx512m sun.plugin2.main.client.PluginMain write_pipe_name=jpi2_pid54076_pipe3,read_pipe_name=jpi2_pid54076_pipe2

"sun.plugin2.main.client.PluginMain" 문자열로 봤을 때 이것이 applet 코드를 실행시키는 진짜 프로세스임을 짐작할 수 있습니다. 아쉬운 점이 있다면, applet을 구분하는 물리 파일의 경로가 넘어가지 않아서 찾을 방법이 없다는 것입니다. 어쩔 수 없이 다른 방법을 찾아야 했는데요.

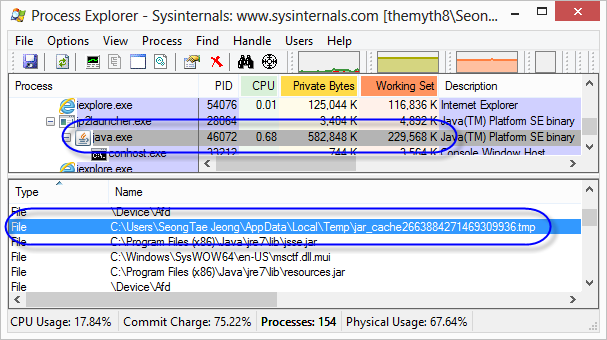

어쨌든, 활성화되는 프로세스를 알았다면 이제 Process Explorer의 "Ctrl + H" 단축키를 이용해 하단에서 해당 프로세스가 열고 있는 파일 핸들 목록을 확인할 수 있습니다.

이 목록에서 대충 찾아봐야 하는데, 후보가 될 수 있는 것이 Temp 폴더라는 점인데 그중에서 jar_cache라고 되어 있는 것을 봐서 (위의 그림에서는 jar_cache2663884271469309936.tmp 파일이) applet을 담고 있는 jar임을 추측할 수 있습니다. 보다 더 확실하게 체크하려면 탐색기를 이용해 해당 폴더로 가서 tmp 파일의 크기를 확인하고, <OBJECT />에 걸려 있는 jar applet를 직접 다운로드해 파일 크기를 확인해 보면 됩니다.

결국, java applet은 %TEMP% 폴더에 캐시됩니다.

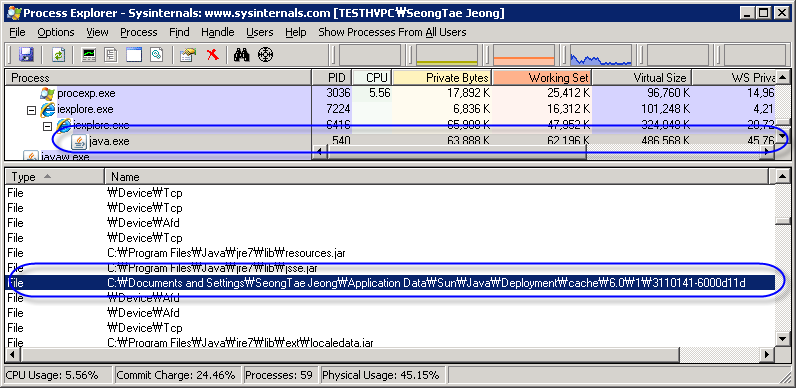

위의 상황은 Windows 7/8인 경우이고, 윈도우 2003에서는 다소 다르게 동작합니다. jp2launcher.exe가 없고 대신 java.exe가 곧바로 나오는데, 마찬가지로 그 프로세스에 대해 Handles 목록을 확인하면 "%USERPROFILE%\Application Data\Sun\Java\Deployment\cache" 폴더 경로를 가진 파일을 확인할 수 있고 그것의 파일 크기를 원본 jar 파일과 확인해 보면 됩니다.

특이한 것은 Windows 2003의 경우 제어판의 Java 옵션 창을 통해 "차세대 Java Plug-in을 활성화(Enable the next-generation Java Plug-in)"를 해제할 수 있는데 이렇게 되면 iexplore.exe 하위에 java.exe가 생성되지 않고 곧바로 iexplore.exe 프로세스에서 applet 파일이 로드되는 것을 확인할 수 있습니다.

정리 끝!

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]