C# - 프로세스 스스로 풀 덤프 남기는 방법

가끔 보면, 필요에 의해서 메모리 덤프를 남겨야 하는 경우가 있습니다. 이때 외부 도구(DebugDiag, Process Dump,...)를 쓰는 것도 가능하지만 최종 사용자에게 이런 도구를 사용하게 하는 것은 어찌 보면 현실성이 없습니다.

그냥 EXE 프로세스 내부에서 일정 조건을 체크하고 스스로 남기게 하거나, 아니면 고객 지원팀에서 쉽게 가이드할 수 있도록 숨겨진 단축키로 기능을 제공하는 것이 더 현실적입니다.

어찌 되었든 프로세스 스스로 덤프를 남길 수 있어야 하는데, 이에 대해서는 예전에 한번 설명을 했었습니다. ^^

코드(C#)를 통한 풀 덤프 만드는 방법

; https://www.sysnet.pe.kr/2/0/995

그때는 외부 프로세스의 덤프를 뜨는 방법을 소개해서 더 복잡했지만, 프로세스 스스로 덤프를 남기는 것은 단지 덤프 파일이 남게 될 대상 폴더에 권한이 있는지 정도만 확인해 주면 됩니다.

소스 코드는 "

How to write out a minidump from try/catch in C#?" 글의 내용을 가져다 쓰면 되는데, 제 경우에는 MinidumpWriter 타입으로 정리해 보았습니다.

using System;

using System.Runtime.InteropServices;

using System.IO;

using System.Diagnostics;

namespace Utility

{

public class MinidumpWriter

{

[DllImport("kernel32.dll", SetLastError = true, CallingConvention = CallingConvention.Winapi)]

[return: MarshalAs(UnmanagedType.Bool)]

public static extern bool IsWow64Process([In] IntPtr processHandle,

[Out, MarshalAs(UnmanagedType.Bool)] out bool wow64Process);

[DllImport("kernel32.dll")]

public static extern IntPtr OpenProcess(ProcessAccessFlags dwDesiredAccess, [MarshalAs(UnmanagedType.Bool)] bool bInheritHandle, int dwProcessId);

[DllImport("kernel32.dll", SetLastError = true)]

[return: MarshalAs(UnmanagedType.Bool)]

public static extern bool CloseHandle(IntPtr hObject);

[DllImport("kernel32.dll", SetLastError = true)]

static extern IntPtr GetCurrentProcess();

[DllImport("advapi32.dll", SetLastError = true)]

[return: MarshalAs(UnmanagedType.Bool)]

static extern bool OpenProcessToken(IntPtr ProcessHandle,

UInt32 DesiredAccess, out IntPtr TokenHandle);

[DllImport("advapi32.dll", SetLastError = true, CharSet = CharSet.Auto)]

[return: MarshalAs(UnmanagedType.Bool)]

static extern bool LookupPrivilegeValue(string lpSystemName, string lpName,

out LUID lpLuid);

[DllImport("advapi32.dll", SetLastError = true)]

[return: MarshalAs(UnmanagedType.Bool)]

static extern bool AdjustTokenPrivileges(IntPtr TokenHandle,

[MarshalAs(UnmanagedType.Bool)]bool DisableAllPrivileges,

ref TOKEN_PRIVILEGES NewState,

UInt32 Zero,

IntPtr Null1,

IntPtr Null2);

[DllImport("DbgHelp.dll", SetLastError = true, CallingConvention = CallingConvention.Winapi)]

private static extern Boolean MiniDumpWriteDump(

IntPtr hProcess,

Int32 processId,

IntPtr fileHandle,

MiniDumpType dumpType,

IntPtr excepInfo,

IntPtr userInfo,

IntPtr extInfo);

[StructLayout(LayoutKind.Sequential)]

public struct LUID

{

public UInt32 LowPart;

public Int32 HighPart;

}

public enum MiniDumpType

{

Normal = 0x00000000,

WithDataSegs = 0x00000001,

WithFullMemory = 0x00000002,

WithHandleData = 0x00000004,

FilterMemory = 0x00000008,

ScanMemory = 0x00000010,

WithUnloadedModules = 0x00000020,

WithIndirectlyReferencedMemory = 0x00000040,

FilterModulePaths = 0x00000080,

WithProcessThreadData = 0x00000100,

WithPrivateReadWriteMemory = 0x00000200,

WithoutOptionalData = 0x00000400,

WithFullMemoryInfo = 0x00000800,

WithThreadInfo = 0x00001000,

WithCodeSegs = 0x00002000,

WithoutAuxiliaryState = 0x00004000,

WithFullAuxiliaryState = 0x00008000

}

private static uint STANDARD_RIGHTS_REQUIRED = 0x000F0000;

private static uint STANDARD_RIGHTS_READ = 0x00020000;

private static uint TOKEN_ASSIGN_PRIMARY = 0x0001;

private static uint TOKEN_DUPLICATE = 0x0002;

private static uint TOKEN_IMPERSONATE = 0x0004;

private static uint TOKEN_QUERY = 0x0008;

private static uint TOKEN_QUERY_SOURCE = 0x0010;

private static uint TOKEN_ADJUST_PRIVILEGES = 0x0020;

private static uint TOKEN_ADJUST_GROUPS = 0x0040;

private static uint TOKEN_ADJUST_DEFAULT = 0x0080;

private static uint TOKEN_ADJUST_SESSIONID = 0x0100;

private static uint TOKEN_READ = (STANDARD_RIGHTS_READ | TOKEN_QUERY);

private static uint TOKEN_ALL_ACCESS = (STANDARD_RIGHTS_REQUIRED | TOKEN_ASSIGN_PRIMARY |

TOKEN_DUPLICATE | TOKEN_IMPERSONATE | TOKEN_QUERY | TOKEN_QUERY_SOURCE |

TOKEN_ADJUST_PRIVILEGES | TOKEN_ADJUST_GROUPS | TOKEN_ADJUST_DEFAULT |

TOKEN_ADJUST_SESSIONID);

public const string SE_DEBUG_NAME = "SeDebugPrivilege";

public const UInt32 SE_PRIVILEGE_ENABLED_BY_DEFAULT = 0x00000001;

public const UInt32 SE_PRIVILEGE_ENABLED = 0x00000002;

public const UInt32 SE_PRIVILEGE_REMOVED = 0x00000004;

public const UInt32 SE_PRIVILEGE_USED_FOR_ACCESS = 0x80000000;

[StructLayout(LayoutKind.Sequential)]

public struct TOKEN_PRIVILEGES

{

public UInt32 PrivilegeCount;

public LUID Luid;

public UInt32 Attributes;

}

[Flags]

public enum ProcessAccessFlags : uint

{

All = 0x001F0FFF,

Terminate = 0x00000001,

CreateThread = 0x00000002,

VMOperation = 0x00000008,

VMRead = 0x00000010,

VMWrite = 0x00000020,

DupHandle = 0x00000040,

SetInformation = 0x00000200,

QueryInformation = 0x00000400,

Synchronize = 0x00100000

}

public static bool MakeDump(string dumpFilePath, int processId)

{

SetDumpPrivileges();

Process targetProcess = Process.GetProcessById(processId);

using (FileStream stream = new FileStream(dumpFilePath, FileMode.Create))

{

Boolean res = MiniDumpWriteDump(

targetProcess.Handle,

processId,

stream.SafeFileHandle.DangerousGetHandle(),

MiniDumpType.WithFullMemory,

IntPtr.Zero,

IntPtr.Zero,

IntPtr.Zero);

int dumpError = res ? 0 : Marshal.GetLastWin32Error();

Console.WriteLine(dumpError);

}

CloseHandle(targetProcess.Handle);

return true;

}

private static void SetDumpPrivileges()

{

IntPtr hToken;

LUID luidSEDebugNameValue;

TOKEN_PRIVILEGES tkpPrivileges;

if (!OpenProcessToken(GetCurrentProcess(), TOKEN_ADJUST_PRIVILEGES | TOKEN_QUERY, out hToken))

{

Console.WriteLine("OpenProcessToken() failed, error = {0} . SeDebugPrivilege is not available", Marshal.GetLastWin32Error());

return;

}

if (!LookupPrivilegeValue(null, SE_DEBUG_NAME, out luidSEDebugNameValue))

{

Console.WriteLine("LookupPrivilegeValue() failed, error = {0} .SeDebugPrivilege is not available", Marshal.GetLastWin32Error());

CloseHandle(hToken);

return;

}

tkpPrivileges.PrivilegeCount = 1;

tkpPrivileges.Luid = luidSEDebugNameValue;

tkpPrivileges.Attributes = SE_PRIVILEGE_ENABLED;

if (!AdjustTokenPrivileges(hToken, false, ref tkpPrivileges, 0, IntPtr.Zero, IntPtr.Zero))

{

Console.WriteLine("LookupPrivilegeValue() failed, error = {0} .SeDebugPrivilege is not available", Marshal.GetLastWin32Error());

return;

}

CloseHandle(hToken);

}

}

}

사용법은 다음과 같이 매우 간단합니다.

using System;

using System.Windows.Forms;

using System.Diagnostics;

using Utility;

namespace WindowsFormsApplication1

{

public partial class Form1 : Form

{

public Form1()

{

InitializeComponent();

}

private void button1_Click(object sender, EventArgs e)

{

int pid = Process.GetCurrentProcess().Id;

MinidumpWriter.MakeDump(@"c:\temp\test.dmp", pid);

}

}

}

(

첨부된 파일은 위의 예제를 포함한 프로젝트입니다.)

기왕이면 .dmp 파일을 압축해서 지정된 네트워크 서버로 자동 전송하는 것도 구현하면 금상첨화일 것입니다. ^^

덤프를 남겼으면 분석을 해야죠. ^^ 세상이 좋아져서 windbg가 없어도 DebugDiag를 이용하면 쉽게 덤프 분석을 할 수 있습니다.

Debug Diagnostic Tool v1.2

; http://www.microsoft.com/en-us/download/details.aspx?id=26798

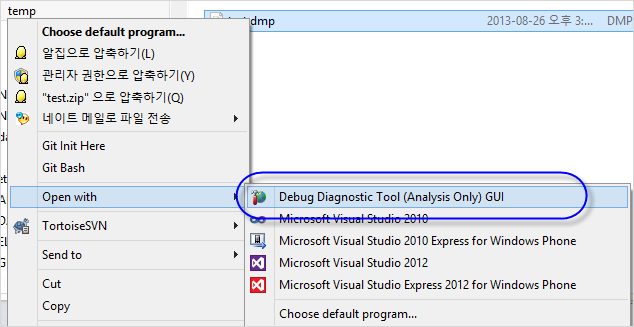

설치하고 나면 윈도우 탐색기에서 확장자가 .dmp인 경우 컨텍스트 메뉴를 이용해 곧바로 분석을 시도할 수 있습니다.

그런데, "Debug Diagnostic Tool (Analysis Only) GUID" 메뉴를 실행해서 분석을 완료하면 결과가 채 나오기도 전에 "ShellExecute failed to display the report. The returned code was 2." 오류 메시지가 나오는 경우도 있습니다. 이에 대한 원인은 다음의 글에 실려 있는데요.

DebugDiag fails to open report (ShellExecute)

; http://forums.iis.net/t/1146219.aspx

따라서, "C:\Program Files\DebugDiag\Reports" 폴더에 대한 "쓰기 권한"을 명시적으로 부여해 주시면 됩니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]