실행된 프로세스(EXE)의 명령행 인자를 확인하고 싶다면 - Sysmon

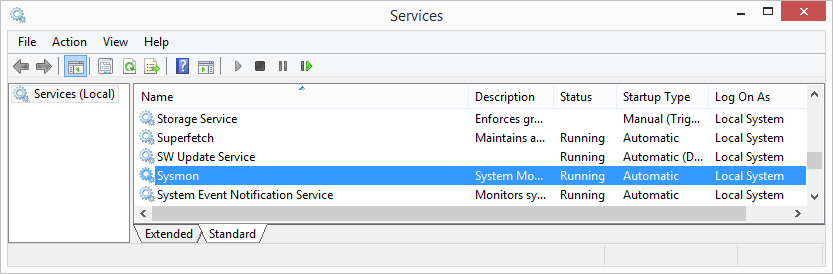

근래에 나온 sysinternals의 새로운 도구가 바로 Sysmon입니다. ^^

Sysinternals New Tool Sysmon (System Monitor)

; http://www.darkoperator.com/blog/2014/8/8/sysinternals-sysmon

물론, 마이크로소프트로부터 다운로드할 수 있고.

Sysmon v1.0

; https://learn.microsoft.com/en-us/sysinternals/downloads/sysmon

명령행 도움말이 제공되지만,

Usage:

Install: Sysmon.exe -i [-h [sha1|md5|sha256]] [-n]

Configure: Sysmon.exe -c [[-h [sha1|md5|sha256]] [-n]|--]

Uninstall: Sysmon.exe -u

-c Update configuration of an installed Sysmon driver or dump the current configuration if no other argument is provided.

-h Specify the hash algorithm used for image identification (default is SHA1).

-i Install service and driver.

-m Install the event manifest (done on service install as well).

-n Log network connections.

-u Uninstall service and driver.

그냥 간단하게 다음과 같이 실행해서 서비스 설치를 할 수 있습니다.

sysmon -i -accepteula

그럼 NT 서비스로 늘 실행하는 형태로 등록됩니다.

이후로 실행되는 모든 EXE 프로세스는 명령행 정보와 함께 이벤트 로그의 "Event Viewer" / "Applications and Services Logs" / "Microsoft" / "Windows" 하위에 있는 "Sysmon" 폴더에 기록됩니다.

가령, 다음은 그 한 예입니다.

Log Name: Microsoft-Windows-Sysmon/Operational

Source: Microsoft-Windows-Sysmon

Date: 2014-08-16 오후 4:46:35

Event ID: 1

Task Category: (1)

Level: Information

Keywords:

User: SYSTEM

Computer: TESTPC2

Description:

Process Create

Event Xml:

<Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

<System>

<Provider Name="Microsoft-Windows-Sysmon" Guid="{5770385F-C22A-43E0-BF4C-06F5698FFBD9}" />

<EventID>1</EventID>

<Version>2</Version>

<Level>4</Level>

<Task>1</Task>

<Opcode>0</Opcode>

<Keywords>0x8000000000000000</Keywords>

<TimeCreated SystemTime="2014-08-16T07:46:35.553829500Z" />

<EventRecordID>21</EventRecordID>

<Correlation />

<Execution ProcessID="14896" ThreadID="10820" />

<Channel>Microsoft-Windows-Sysmon/Operational</Channel>

<Computer>TESTPC2</Computer>

<Security UserID="S-1-5-18" />

</System>

<EventData>

<Data Name="UtcTime">2014-08-16 오전 7:46</Data>

<Data Name="ProcessGuid">{00000000-695B-53EC-0000-0010F8037708}</Data>

<Data Name="ProcessId">9264</Data>

<Data Name="Image">C:\Program Files (x86)\Microsoft SDKs\Windows\v7.1A\bin\rc.exe</Data>

<Data Name="CommandLine">"C:\Program Files (x86)\Microsoft SDKs\Windows\v7.1A\bin\rc.exe" /D _DEBUG /D _WINRES_COMPILE /D _USING_V110_SDK71_ /D _UNICODE /D UNICODE /l0x0409 /IDebug\ /v /foDebug\TestApp.res TestApp.rc</Data>

<Data Name="User">TESTPC2\TestUser</Data>

<Data Name="LogonId">0x57389</Data>

<Data Name="TerminalSessionId">1</Data>

<Data Name="IntegrityLevel">Medium</Data>

<Data Name="HashType">SHA1</Data>

<Data Name="Hash">CA1BE77C3DE643909A8999E3FBFC2EC91EBD07EA</Data>

<Data Name="ParentProcessGuid">{00000000-695B-53EC-0000-0010C4027708}</Data>

<Data Name="ParentProcessId">8072</Data>

<Data Name="ParentImage">C:\Program Files (x86)\MSBuild\12.0\bin\Tracker.exe</Data>

<Data Name="ParentCommandLine">"C:\Program Files (x86)\MSBuild\12.0\bin\Tracker.exe" @"C:\Users\...\AppData\Local\Temp\tmp05760d77f1134cae8e78bc199ac2e639.tmp" /c "C:\Program Files (x86)\Microsoft SDKs\Windows\v7.1A\bin\rc.exe" /D _DEBUG /D _WINRES_COMPILE /D _USING_V110_SDK71_ /D _UNICODE /D UNICODE /l"0x0409" /IDebug\ /v /fo"Debug\TestApp.res" TestApp.rc</Data>

</EventData>

</Event>

보시는 바와 같이, 꽤나 흥미로운 정보가 2가지 있습니다. 바로 해당 프로세스의 명령행과 그것을 실행시킨 부모 프로세스의 명령행 정보입니다.

기존의 "Process Explorer"에서는 현재 실행 중인 응용 프로그램에 대해서만 명령행 정보를 확인할 수 있었는데, sysmon을 이용하면 반짝하고 실행이 금방 종료되는 경우에도 가능해졌다는 차이가 있습니다. ^^

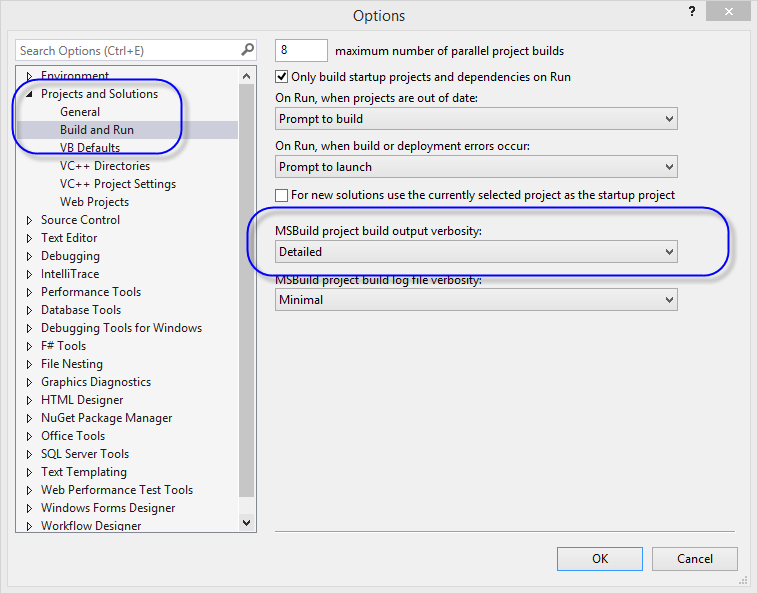

참고로, 위의 예제에서 든 rc.exe 컴파일의 경우 비주얼 스튜디오의 Output 창에서 명령행 정보를 확인하는 방법이 있는데요. "TOOLS" / "Options" 메뉴에서 "Projects and Solutions" / "Build and Run" 범주의 "MSBuild project build output verbosity" 항목을 "Detailed"로 설정해 주고,

해당 Visual C++ 프로젝 속성 창에서 역시 "Configuration Properties" / "Resources" / "General" 범주로 이동해 "Show Progress" 옵션을 켜두면,

이후의 컴파일에서 rc.exe 실행 및 그것의 명령행 정보까지 모두 Output 창에서 확인할 수 있습니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]