질문 답변에 들어온 글 덕분에 ^^ 거의 만져보지도 않은 서버 활성화를 다시 해보게 되었습니다.

일반적으로 잘 되었는데. 역시나 보안에 걸리는군요. ^^

대강 소스는 아래와 같이 간단합니다.

[assembly: ApplicationName("ComPlusServerSample")]

[assembly: ApplicationActivation(ActivationOption.Server)]

[

ComVisible(true),

Transaction(TransactionOption.Required),

JustInTimeActivation(true),

Guid("CBFE34C5-88F2-45f6-ACF1-DFA2C1612F00"),

]

[ConstructionEnabled(true, Default = @"None")]

public class Employee : ServicedComponent

{

[AutoComplete]

public string DoMethod()

{

return "DoMethod";

}

}

위의 코드를 사용하는 코드는 다음과 같이 간단합니다.

01: private void Form1_Load(object sender, EventArgs e)

02: {

03: CpServer.Employee employee = new CpServer.Employee();

04: employee.DoMethod();

05: }

그런데, 3번 줄을 실행하는 생성 단계에서부터 오류가 발생하더군요. 오류 화면은 다음과 같습니다.

An unhandled exception of type 'System.UnauthorizedAccessException' occurred in System.EnterpriseServices.Wrapper.dll

Additional information: Access is denied. (Exception from HRESULT: 0x80070005 (E_ACCESSDENIED))

휴... ^^; 지긋지긋한 보안 오류가 나는군요. 근데, 1.1/1.0 때와는 달리 "System.EnterpriseServices.Wrapper.dll"라는 DLL이 눈에 띄는군요. 뭐하는 것인지는 모르겠지만, SxS 폴더에 등록되어져 있습니다. 이 녀석도 웬만큼 수시로 업데이트 되는 DLL인가 봅니다. ^^

그건 그렇다 치고, "Component Services"에 가서 보니, COM+ Server Application은 정상적으로 등록이 되어져 있습니다. 거기서 "Start" 메뉴를 선택했더니, 이번에는 다음과 같이 오류가 발생합니다.

You do not have permission to perform the requested action.

If security is enabled on the System Application of the target computer

make sure you are included in the appropriate roles.

이걸로 봐서는, .NET과의 상호 작용에서 잘못되는 것 같지는 않습니다. 자, 이제 확인해 봐야 할 것은... ^^ 최근 들어서 신뢰하게 된 MS의 이벤트 로그 뷰어에 어떤 정보가 남아 있는지 확인하는 것입니다. 언제부턴가 웬만한 오류는 모두 Event Log에 기록을 해놓더군요. ^^ 역시나 이번에도 다음과 같은 항목의 오류가 기록되어져 있었습니다.

Event Type: Error

Event Source: DCOM

Event Category: None

Event ID: 10016

Date: 8/20/2006

Time: 4:43:40 PM

User: NT AUTHORITY\SYSTEM

Computer: SEDONA

Description:

The application-specific permission settings do not grant Local Activation permission for the COM Server application with CLSID

{CBFE34C5-88F2-45F6-ACF1-DFA2C1612F00}

to the user NT AUTHORITY\SYSTEM SID (S-1-5-18).

This security permission can be modified using the Component Services administrative tool.

For more information, see Help and Support Center at http://go.microsoft.com/fwlink/events.asp.

흠... 씌여져 있는 데로, Component services의 "My Computer" 등록 정보에서 "COM Security"를 뒤져봤지만 적절하게 Local Administrators와 SYSTEM 계정은 권한을 가지고 있었습니다. 이쯤 되면 ^^ 구글신에게 도움을 받아야 할 것 같습니다.

찾아보니, 대강 다음과 같은 2개의 방법이 제시되고 있습니다.

- 아예 인증을 하지 않도록 구성하는 방법.

- 인증은 하되 COM+ 응용 프로그램의 Role을 구성하는 방법.

하나씩, 알아볼까요? ^^

우선 첫 번째 방법은 다음과 같은 코드 설정을 가능합니다.

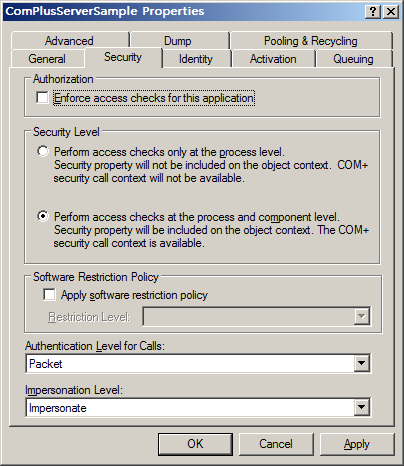

[assembly: ApplicationAccessControl(false)]

간단하지요. 위와 같이 설정하게 되면, 다음 화면과 같이 "Authorization"의 "Enforce access checks for this application" 항목의 체크가 해제됩니다.

위와 같이 하면 해당 COM+ 응용 프로그램안의 개체를 생성하는 것에는 보안 제약을 가하지 않는 듯합니다. 이것을 읽자마자... "음, 이건 안돼. 어떻게 보안을 죽여"라고 말씀하시는 분이 계실 텐데요. 그런 분들은 위의 2번째 방법을 사용하시면 됩니다. 일단, ApplicationAccesssControl은 기본값이 true이니 상관 없겠고, 해당 구성 요소 정의에 다음과 같은 "식으로" 특성을 주셔야 합니다.

[ .... ]

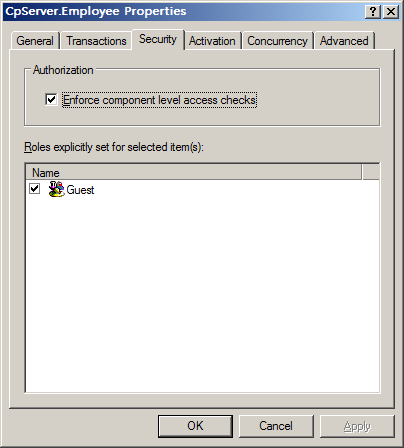

[ComponentAccessControl(true), SecurityRole("Guest", true)]

public class Employee : ServicedComponent

{

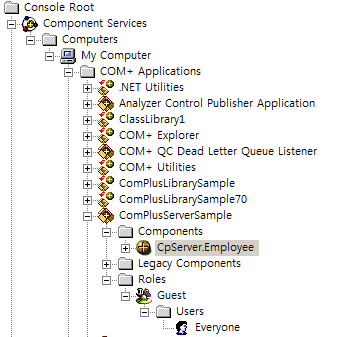

위와 같이 구성해 주시면, 해당 구성요소에 대해서 "Guest" 역할에 속한 계정들은 접근이 가능하게 됩니다. 이때 뒤의 "true"는 "everyone" 계정에게 허용한다는 것을 의미합니다. 실제 위와 같이 해주고 등록된 상황을 살펴보면, "Employee" 구성요소의 보안은 다음과 같이 추가되어 있고,

거기에 다음과 같이 Roles에는 Guest 및 Everyone에 대한 사용자가 추가되어져 있는 것을 확인할 수 있습니다.

물론, 이 방법도 보안에 헛점이 있다고 생각하시는 분들이 계실 텐데요. 그런 분들은 아예 ^^ SecurityRole("Guest", false)라고 준 다음에 직접 관리 화면에서 원하는 사용자를 추가해서 넣는 방법을 고려해 볼 수 있습니다.

[이 토픽에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]