D820 - A09 바이오스 업데이트 프로그램 패치

... 를 공개한다는 것은 아니고요. ^^; 왜냐하면, 그런 "변조된" 프로그램을 무단으로 배포하는 것에 대해서 법적인 문제가 발생할 수도 있고, 어찌되었건 그 방식이 Dell의 공식적인 권장 사항이 아니기 때문에 패치된 파일을 공개하는 것은 좀 무리가 있는 듯합니다.

일단, 실행 시에 해당 프로세스를 디버깅하는 것으로 해결하는 방법은 아래의 글에서 예전에 공개해 드렸지요.

D820 - 배터리 없이 바이오스 업데이트 방법

; https://www.sysnet.pe.kr/2/0/632

오늘 처음으로 위의 글과 관련해서 패치 파일을 요청하신 분이 계셔서.

그런 분들을 위해 직접 패치 파일을 만드는 방법을 알려드리려는 것이 이번 글의 목적입니다. (또는, 자신이 안 되면 주변 분들에게라도 부탁하시거나. ^^)

사실, 바이너리 편집기로 특정 기계어 코드만 편집하면 되기 때문에 그다지 어려운 것은 아닙니다.

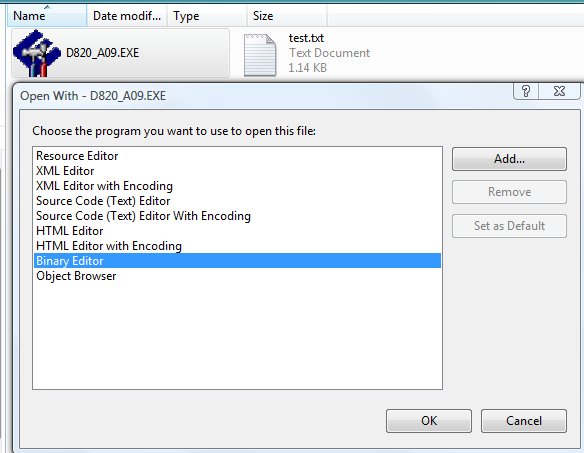

일단, D820_A09.exe 파일을 Visual Studio에서 열기 메뉴로 아래와 같이 "Open With"의 "Binary Editor"를 선택해서 읽어냅니다.

[그림 1: Open With Binary Editor]

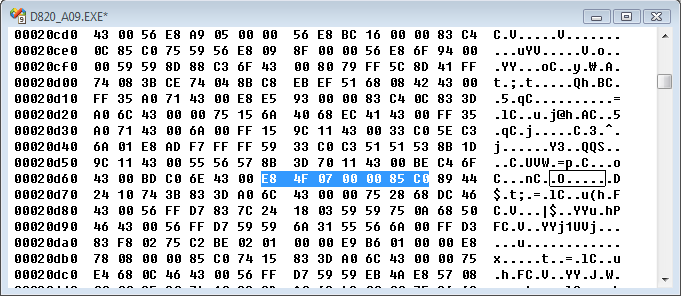

그런 후, "E8 4F 07 00 00 85 C0"을 검색합니다. 이 바이트 코드들은 "00420D67" 번지와 "00420D6C" 번지의 기계어 코드 값들입니다.

00420D67 E8 4F 07 00 00 call 004214BB

00420D6C 85 C0 test eax,eax

00420D6E 89 44 24 10 mov dword ptr [esp+10h],eax

[그림 2: "E8 4F 07 00 00 85 C0" 기계어 코드]

자... 이제 선택을 해야 하는데요. "test eax, eax"에 대한 기계어 코드가 "85 C0"인데, 이렇게 2byte를 유지하면서 위의 기능을 은근슬쩍 넘어갈 만한 코드가 어떤게 있을까요?

제 생각으로는,,, 그나마 "cmp eax, eax" - "33 C0"의 조합이 괜찮은 것 같은데요. ^^ 그래서, 85 값을 33으로 바꿔준 후 저장합니다.

이제 실행하면 끝!

[이 토픽에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]