닷넷 - 특정 클래스가 로드되었는지 여부를 알 수 있을까?

클래스가 로드되었는지를 알아낼 방법이 있을까요?

결론부터 말하면, 공식적으로는 그것을 알아낼 방법이 없습니다. 검색을 해보면 우회적인 방법으로 정적 생성자(cctor)에 로드 여부를 나타내는 플래그를 마련해두는 식으로 해결하고 있습니다.

대략 이런 식입니다.

public class TargetTest

{

public static bool Loaded = false;

static TargetTest()

{

Loaded = true;

}

}

이런 거 말고... 혹시 코드 변경없이 알아낼 수는 없는 걸까요?

로드되었는지 여부는 JIT 컴파일 여부를 통해서 알 수 있습니다. 하지만 Type 자체는 JIT 될 것이 없기 때문에 그것의 정적 생성자나 인스턴스 생성자의 JIT 여부를 확인해 보면 됩니다. 그런데, 둘 중의 어느 것이 나을까요? 정적 생성자는 모든 Type들이 가지고 있는 것은 아니기 때문에 인스턴스 생성자가 적당한 후보로 보입니다.

인스턴스 생성자로 타입의 로드 여부를 결정했다면, 이제 해당 메서드가 JIT 컴파일되었는지의 여부를 알아내면 됩니다. 이 방법은 GetFunctionPointer를 이용해 해당 메서드의 어셈블리 코드에 대해 JIT 전/후의 결과에 따른 차이점으로 판별할 수 있습니다. 일단, 여기까지의 내용을 코드로 만들면 다음과 같습니다.

private unsafe static bool IsTypeLoaded(Type type)

{

bool loaded = false;

foreach (ConstructorInfo ctor in type.GetConstructors())

{

IntPtr ptr = ctor.MethodHandle.GetFunctionPointer();

byte* asmCodes = (byte*)ptr.ToPointer();

// asmCodes의 내용에 따라...

}

return loaded;

}

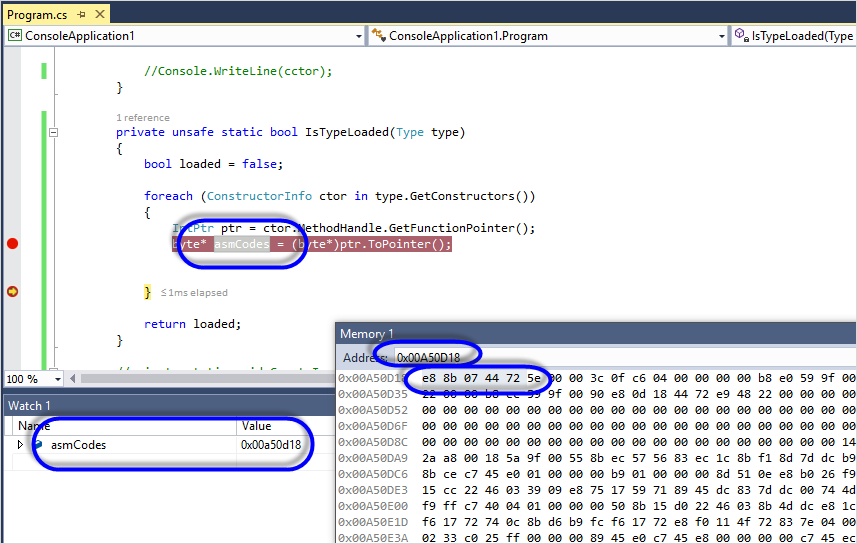

제가 테스트했을 때 asmCodes 포인터에 들어온 주소값은 0x00a50d18이었습니다. 그리고 그것을 Visual Studio의 메모리 창에서 확인해 JIT 이전에 가보면 대략 다음과 같이 보입니다.

0xe8 xx xx xx xx

0xe8은 어셈블리 코드로 call에 해당합니다. 그리고 그 뒤의 4바이트는 call에 전달될 주소에 해당하니 큰 의미는 없습니다. JIT 컴파일 되기 이전의 GetFunctionPointer가 반환하는 주소는 언제나 0xe8이 있는 주소를 가리킵니다. 아마도 Pre-JIT해주는 메서드의 위치일 것입니다.

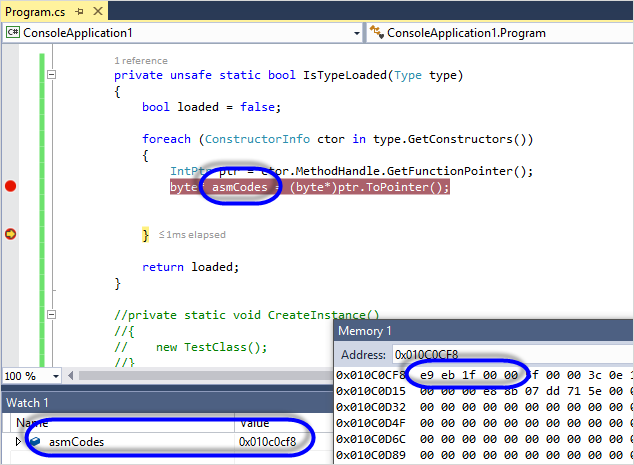

JIT 된 다음의 코드를 그럼 확인해 볼까요? 위의 IsTypeLoaded 메서드를 호출하기 전 해당 생성자를 한번 호출해 주면 됩니다. 그리고 나서 다시 확인해 보면 이번에는 다음과 같은 패턴을 보입니다.

0xe9 xx xx xx xx

0xe9는 JMP문이고 이어서 나오는 4바이트는 변위값입니다. 현재 위치에서 해당 변위값을 더해보면 실제 메서드(여기서는 생성자)의 JIT 컴파일된 기계어 코드가 나올 것입니다.

0x010c0cf8 + 5바이트(JMP 및 옵셋값) + 0x1feb == JIT 컴파일된 메서드 위치

이후에는 사실 중요하지 않으니 생략하고. ^^

자, 그럼 최종 코드를 다음과 같이 만들 수 있습니다.

using System;

using System.Reflection;

namespace ConsoleApplication1

{

class Program

{

static void Main(string[] args)

{

// new TestClass1();

Console.WriteLine(IsTypeLoaded(typeof(TestClass1))); // False 출력

new TestClass2(5);

Console.WriteLine(IsTypeLoaded(typeof(TestClass2))); // True 출력

}

private unsafe static bool IsTypeLoaded(Type type)

{

bool loaded = false;

foreach (ConstructorInfo ctor in type.GetConstructors())

{

IntPtr ptr = ctor.MethodHandle.GetFunctionPointer();

byte* asmCodes = (byte*)ptr.ToPointer();

if (*asmCodes != 0xe8)

{

loaded = true;

break;

}

}

return loaded;

}

}

class TestClass1

{

public TestClass1()

{

Console.WriteLine("TestClass1 ctor");

}

}

class TestClass2

{

public TestClass2(int i)

{

Console.WriteLine("TestClass2 ctor");

}

}

}

물론, 이 코드는 공식적인 방법이 아니기 때문에 그냥 디버깅 용도같은 경우에만 사용하시는 것이 좋습니다. ^^

참고로, 비주얼 스튜디오 내에서 디버그 모드로 실행한 경우 JIT 컴파일 이후의 GetFunctionPointer는 JMP 문이 있는 주소를 반환하지만 그냥 (명령행을 이용하는 등의 방법으로) 실행하면 JMP 문 이후의 메서드 본체의 주소를 반환하는 차이가 있습니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]