지연 서명된 어셈블리를 sn.exe -Vr 등록 없이 사용하는 방법

지난 글에서,

지연 서명된 DLL과 서명된 DLL의 차이점

; https://www.sysnet.pe.kr/2/0/11258

지연 어셈블리를 참조한 EXE를 실행하려면 "sn.exe -Vr [어셈블리 경로]"와 같은 명령어를 이용해 서명 확인 작업을 생략하도록 명시해야만 정상적으로 동작한다고 했습니다.

혹시, 다른 방법은 없을까요? 없으면 이 글을 안 썼겠지요. ^^

지난번 글을 잘 읽어보신 분들이라면 눈치채셨을 수도 있을 텐데요,

bypassTrustedAppStrongNames 옵션 설명

; https://www.sysnet.pe.kr/2/0/11257

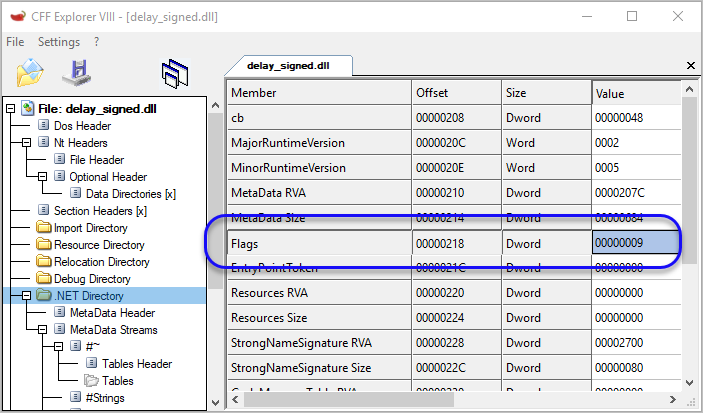

간단하게, 지연 서명된 어셈블리의 "Flags" 값을 "0x01"에서 "0x09"로 바꿔 지연 서명된 것이 아닌, 서명된 어셈블리라고 CLR에게 알려주면 됩니다. 실제로,

CFF Explorer 같은 도구를 이용해 다음과 같이 직접 "Flags" 값을 바꾼 후,

실행하면 bypassTrustedAppStrongNames의 기본값(true) 덕분에 EXE 파일에서 그냥 실행이 됩니다.

그렇다면, 반대로도 가능하겠지요? ^^

서명된 어셈블리의 "Flags" 값을 "0x01"로 바꾸면 이는 '지연 서명된 어셈블리'와 같게 됩니다. 그래도 서명 데이터는 올바르기 때문에 이를 참조한 EXE 실행에는 영향이 없습니다. 또한, 이렇게 바뀐 DLL을 변조하면 서명 데이터가 올바르지 않기 때문에 "System.Security.SecurityException: Strong name validation failed." 예외가 발생합니다. 왜냐하면, '지연 서명된 어셈블리'이기 때문에 bypassTrustedAppStrongNames의 혜택을 받지 못하기 때문입니다. 물론, 그 대신 sn.exe -Vr 등록을 하면 정상적으로 실행됩니다.

정리해 보면, 해당 어셈블리가 지연 서명 또는 서명되었느냐에 대한 여부는 Flags 값에 의해 좌우된다는 점입니다.

참고로, Flags 값을 변경해주는 "CorFlags" 도구가 있지만,

CorFlags.exe (CorFlags Conversion Tool)

; https://learn.microsoft.com/en-us/dotnet/framework/tools/corflags-exe-corflags-conversion-tool

아쉽게도 지원되는 옵션이 한정되어 있기 때문에,

Options:

/ILONLY+ /ILONLY- Sets/clears the ILONLY flag

/32BITREQ+ /32BITREQ- Sets/clears the bits indicating 32-bit x86 only

/32BITPREF+ /32BITPREF- Sets/clears the bits indicating 32-bit preferred

/UpgradeCLRHeader Upgrade the CLR Header to version 2.5

/RevertCLRHeader Revert the CLR Header to version 2.0

이 글에서 실습한 StrongNameSigned 값을 설정하는 용도로는 사용할 수 없습니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]