C# - 인터페이스 타입의 다중 포인터를 인자로 갖는 C/C++ 함수 연동

마침 그런 매개변수를 테스트를 할 수 있는 함수가 하나 있으니,

MFEnumDeviceSources function (mfidl.h)

; https://learn.microsoft.com/en-us/windows/win32/api/mfidl/nf-mfidl-mfenumdevicesources

HRESULT MFEnumDeviceSources(

[in] IMFAttributes *pAttributes,

[out] IMFActivate ***pppSourceActivate,

[out] UINT32 *pcSourceActivate

);

과연 C#에서 저걸 Interop 하는 것이 가능할까요? ^^

우선, 이런 경우 아주 범용적으로 쓸 수 있는 (어차피 포인터를 받아오는 것이므로) IntPtr을 이용해 다음과 같이 마샬링할 수 있습니다.

[DllImport("Mf.dll")]

static extern HRESULT MFEnumDeviceSources(IMFAttributes pAttributes, out IntPtr pppSourceActivate, out uint pcSourceActivate);

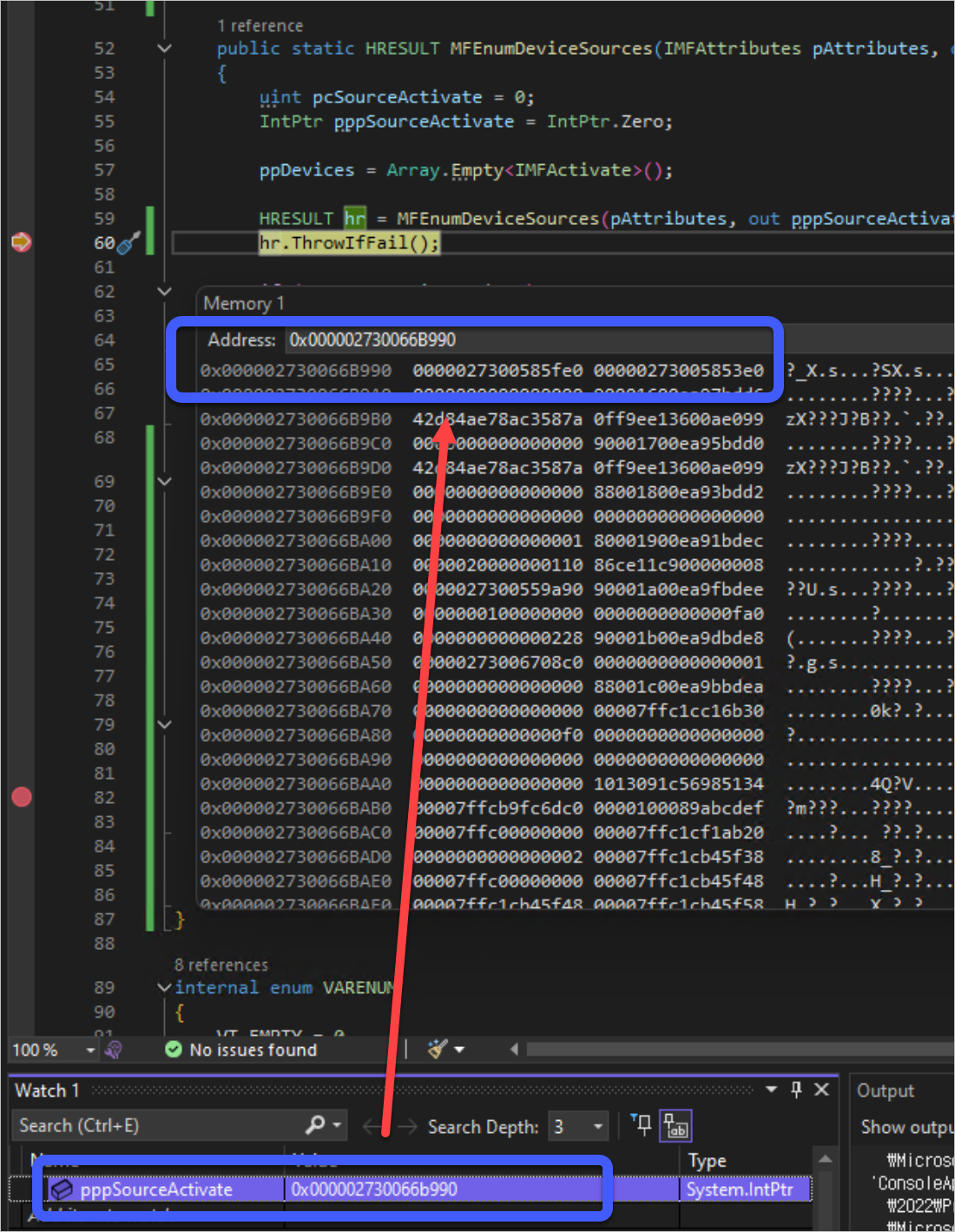

이후 실행했을 때, pcSourceActivate에는 pppSourceActivate의 개수가 넘어올 것입니다. 그리고 디버거에서는 pppSourceActivate의 주소, 아래의 그림에서는 0x000002730066B990 주소인데, 그 부분을 메모리 창으로 보면 2개의 (유효해 보이는) 포인터 값이 있는 것을 확인할 수 있습니다.

그러니까, 따지고 보면 결국 2개의 요소를 갖는 IntPtr 배열에 불과하므로 다음과 같이 호출해도 될 듯합니다.

[DllImport("Mf.dll")]

static extern HRESULT MFEnumDeviceSources(IMFAttributes pAttributes, out nint[] pppSourceActivate, [MarshalUsing out uint pcSourceActivate);

하지만 실제로 해보면, 2개의 요소를 반환하는 상황에서도 nint[] 배열에는 1개의 값만 채워져 옵니다. 이런 경우

예전 글에서 설명한 것처럼 SizeParamIndex를 지정해야 합니다.

[DllImport("Mf.dll")]

static extern HRESULT MFEnumDeviceSources(IMFAttributes pAttributes,

[MarshalAs(UnmanagedType.LPArray, SizeParamIndex = 2)] out nint[] pppSourceActivate, out uint pcSourceActivate);

그런데, MFEnumDeviceSources의 경우가 특별한 것이 있다면, 저 매개변수의 타입이 3중 포인터라는 점입니다. 즉, 우리가 받아온 저 배열의 값은 또 다른 값을 가리키는 포인터라는 건데요, 다행인 점은 저것이 COM Interface라는 점입니다.

따라서, 포인터의 포인터를 처리할 필요 없이 애당초 Interface임을 알리는 마샬링을 지정해 object 배열로 받는 것도 가능합니다.

[DllImport("Mf.dll")]

static extern HRESULT MFEnumDeviceSources(IMFAttributes pAttributes,

[MarshalAs(UnmanagedType.LPArray, ArraySubType = UnmanagedType.IUnknown, SizeParamIndex = 2)] out object[] pppSourceActivate, out uint pcSourceActivate);

이렇게 object로 받았으면 다음과 같은 식으로 "as" 형변환, 즉 내부적으로 QueryInterface를 통해 원래의 인터페이스로 복원하는 것이 가능합니다.

HRESULT hr = MFEnumDeviceSources(pAttributes, out pppSourceActivate, out pcSourceActivate);

if (pcSourceActivate != 0)

{

IMFActivate? item = pppSourceActivate[0] as IMFActivate;

if (item != null)

{

hr = item.ActivateObject(ref IMFMediaSourceGuid, out IntPtr pMFMediaSource);

}

}

참고로, 위의 경우 ArraySubType을 UnmanagedType.IUnknown으로 명시하지 않으면 이런 예외가 발생합니다.

System.Runtime.InteropServices.InvalidOleVariantTypeException

HResult=0x80131531

Message=Specified OLE variant is invalid.

Source=<Cannot evaluate the exception source>

StackTrace:

<Cannot evaluate the exception stack trace>

위의 처리 단계까지 이해했다면, 이제 부가 코드 없이 곧바로 MFEnumDeviceSources DllImport 단계에서 아예 인터페이스를 마샬링하도록 다음과 같이 정의할 수 있습니다.

[DllImport("Mf.dll")]

static extern HRESULT MFEnumDeviceSources(IMFAttributes pAttributes,

[MarshalAs(UnmanagedType.LPArray, SizeParamIndex = 2)] out IMFActivate[] pppSourceActivate, out uint pcSourceActivate);

무려 3중 포인터를 인자로 갖는 괴상한 Win32 API를 별다른 부가 코드 없이 DllImport 정의 수준에서 그대로 연동할 수 있다는 점이 바로! C# 언어만의 매력이 되겠습니다. ^^

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]