.NET x64 응용 프로그램에서 Teb 주소를 구하는 방법

예전에 x86에서 TEB(Thread Environment Block) 주소를 구해오는 방법을 아래의 글에서 설명했었습니다.

.NET System.Threading.Thread 개체에서 Native Thread Id를 구할 수 있을까?

; https://www.sysnet.pe.kr/2/0/1244

그리고 지난번 이야기에서 Visual C++ x64에서 TEB 주소를 구하는 것에 대해 설명했는데요.

x64 Visual C++에서 TEB 주소 구하는 방법

; https://www.sysnet.pe.kr/2/0/1387

따라서, x64 C# 응용 프로그램에서는 NtCurrentTeb를 DllImport로 P/Invoke 호출이 불가능하기 때문에 남은 방법은 Thread 타입의 DONT_USE_InternalThread 필드를 이용하는 수밖에 없습니다.

그래도 다른 방법이 있지 않을까요? ^^ TEB 주소가 결국 gs:[30h]에 있는 값이라는 사실에서 이야기를 진행해 보겠습니다.

문제는 Visual C++에서 사용된 __readgsqword가 DLL에서 export된 함수가 아니라 Visual C++의 intrinsics 함수에 불과하다는 점입니다. 따라서 아래의 코드를 C#에서 P/Invoke로 불러올 수는 없습니다.

int _tmain(int argc, _TCHAR* argv[])

{

unsigned __int64 fsReg = __readgsqword(0x30);

return 0;

}

하지만, 여러분들 중에 아래의 글을 기억하는 분이라면 방법을 알 수 있을 것입니다.

C++의 inline asm 사용을 .NET으로 포팅하는 방법

; https://www.sysnet.pe.kr/2/0/1267

따라서 위의 소스 코드를 아래와 같이 변경하고,

unsigned __int64 GetTEB()

{

return __readgsqword(0x30);

}

int _tmain(int argc, _TCHAR* argv[])

{

unsigned __int64 fsReg = GetTEB();

printf("%I64x\n", fsReg);

return 0;

}

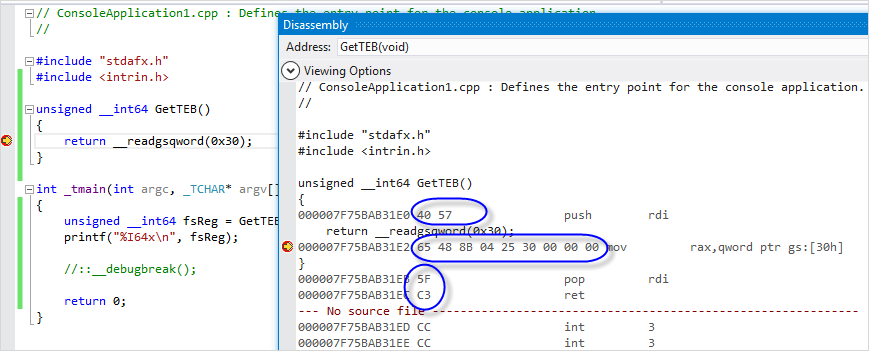

__readgsqword 코드에 BP(Break Point)를 건 후 Debug 모드로 진입한 다음, 마우스 오른쪽 버튼을 눌러 "Go To Disassembly" 메뉴를 선택하면 다음의 화면을 볼 수 있습니다.

아하... 답이 나왔군요. ^^

위의 바이트를 그대로 배열에 저장하고,

private readonly static byte[] x64TebBytes =

{

0x40, 0x57, // push rdi

0x65, 0x48, 0x8B, 0x04, 0x25, 0x30, 0x00, 0x00, 0x00, // mov rax, qword ptr gs:[30h]

0x5F, // pop rdi

0xC3, // ret

};

이를 delegate로 만들어 주면 됩니다.

static IntPtr _codePointer;

static GetTebDelegate _getTebDelg;

static Program()

{

byte[] codeBytes = x64TebBytes;

if (IntPtr.Size == 4)

{

throw new NotSupportedException();

}

_codePointer = VirtualAlloc(IntPtr.Zero, new UIntPtr((uint)codeBytes.Length),

AllocationType.COMMIT | AllocationType.RESERVE,

MemoryProtection.EXECUTE_READWRITE

);

Marshal.Copy(codeBytes, 0, _codePointer, codeBytes.Length);

_getTebDelg = (GetTebDelegate)Marshal.GetDelegateForFunctionPointer(

_codePointer, typeof(GetTebDelegate));

}

static long GetTebAddress()

{

if (_getTebDelg == null)

{

throw new ObjectDisposedException("GetTebAddress");

}

return _getTebDelg();

}

이제부터는 언제든지 GetTebAddress를 호출해 주면 TEB 주소를 구할 수 있습니다. ^^

static void Main(string[] args)

{

Console.WriteLine(GetTebAddress().ToString("x"));

}

이렇게 출력된 값이 정확히 TEB 주소를 가리키는지 확인하는 방법은

지난번 글에서 설명했으므로 생략합니다. ^^

참고로, x64에서 DONT_USE_InternalThread 필드를 이용하여 Thread 개체로부터 TEB 주소를 구하는 방법은 다음과 같습니다.

Thread currrentThread = Thread.CurrentThread;

FieldInfo fieldInfo = typeof(Thread).GetField("DONT_USE_InternalThread",

BindingFlags.NonPublic | BindingFlags.Instance);

IntPtr objValue = (IntPtr)fieldInfo.GetValue(currrentThread);

Console.WriteLine("DONT_USE_InternalThread: " + objValue.ToString("x"));

IntPtr teb = new IntPtr(Marshal.ReadInt64(objValue, 16 * 6));

Console.WriteLine("teb: " + teb.ToString("x"));

하는 김에 Native Thread Id도 구해볼까요? 우선 _TEB 구조체로부터 RealClientId 필드의 옵셋을 알아내고 _CLIENT_ID 구조체 값을 확인하면 답이 나옵니다.

0:024> dt _TEB

ntdll!_TEB

...[생략]...

+0x2f0 GdiTebBatch : _GDI_TEB_BATCH

+0x7d8 RealClientId : _CLIENT_ID

+0x7e8 GdiCachedProcessHandle : Ptr64 Void

+0x7f0 GdiClientPID : Uint4B

+0x7f4 GdiClientTID : Uint4B

...[생략]...

0:024> dt _CLIENT_ID

ntdll!_CLIENT_ID

+0x000 UniqueProcess : Ptr64 Void

+0x008 UniqueThread : Ptr64 Void

따라서 0x7d8 옵셋을 기준으로 계산해 주면 됩니다.

long clientPid = Marshal.ReadInt64(teb, 0x7d8);

long clientTid = Marshal.ReadInt64(teb, 0x7d8 + 8);

Console.WriteLine("Process Id: " + clientPid.ToString("x"));

Console.WriteLine("Native Thread Id: " + clientTid.ToString("x"));

첨부된 파일은 위에 설명한 전체 C# 코드를 담은 프로젝트입니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]