Windows - WSL 2의 네트워크 통신 방법 - 세 번째 이야기 (같은 IP를 공유하는 WSL 2 인스턴스)

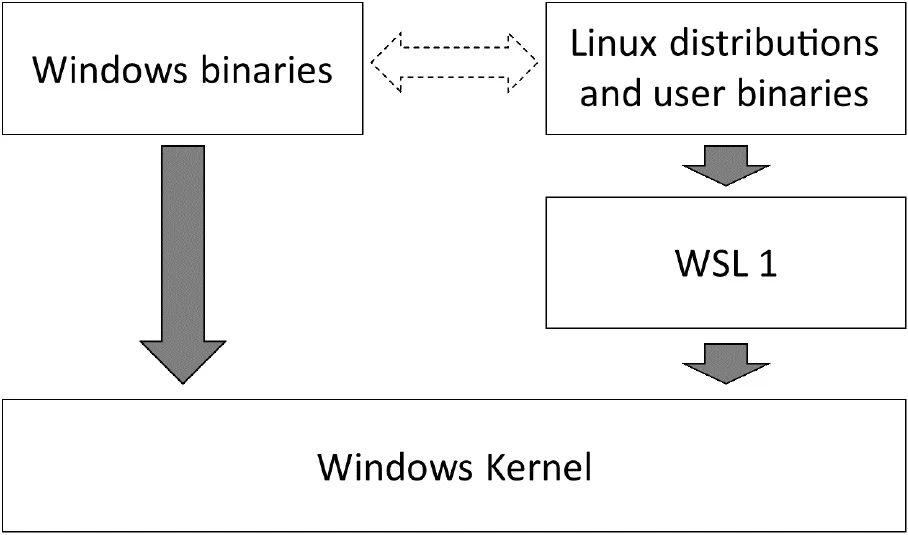

(현재도 존재하고 있지만) 과거 WSL 1의 아키텍처는 Windows Subsystem for Linux라는 이름에 걸맞게 "Subsystem"에 불과합니다. 검색해 보니 적당한 그림이 나오는군요. ^^

[Overview of WSL 1 - 출처: Exploring the differences between WSL 1 and 2]

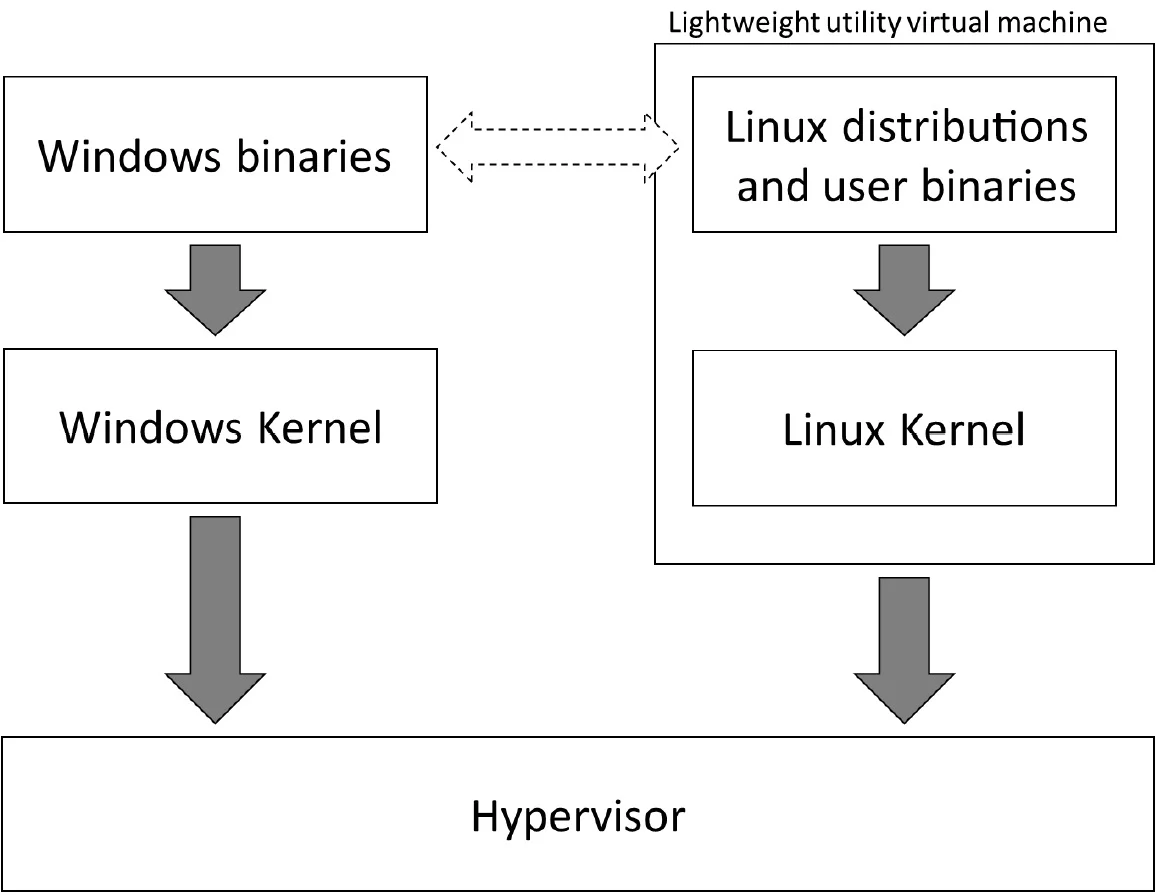

반면, WSL 2는 Hyper-V의 기술 위에 경량화시킨 Managed VM으로 뜨는데요, 간단하게 말해서 그냥 로딩이 빠른 VM이라고 보시면 됩니다. 역시 이에 대한 아키텍처를 동일한 글에서 찾을 수 있습니다.

[Overview of WSL 2 - 출처: Exploring the differences between WSL 1 and 2]

VM이다 보니, 당연히 완전한 유형의 리눅스 커널이 올라옵니다. 해당 커널은 마이크로소프트 측에서 기존 리눅스 커널을 WSL 기능을 위해 맞춤 변형한 것인데요, 이것도 공개 소스 코드로 운영하니 궁금하신 분은 살펴보시면 됩니다. (참고: https://github.com/microsoft/WSL2-Linux-Kernel)

WSL 2로의 이러한 변화에 Docker Desktop 관련 이야기를 하지 않을 수가 없습니다. Docker Desktop은 초기엔 윈도우 환경에서 linux container 서비스를 하기 위해 "DockerDesktopVM"이라는, Hyper-V에 별도의 리눅스 VM을 생성하고 거기서 컨테이너 서비스를 했습니다.

왜냐하면, 컨테이너 서비스를 위해서는 Linux Kernel의 폭넓은 기능이 필요했는데, WSL 1은 단순히 기존 윈도우 커널에 리눅스 호출에 대한 "translation layer"를 덧씌워 준 것이라서 linux container 서비스까지 제공할 수는 없었습니다.

그러던 것이, VM 유형의 "WSL 2"가 나오면서 Docker Desktop 측에서도 별도의 VM이 아닌, "WSL 2" VM 위에서 container 서비스를 할 수 있었던 것입니다.

그런데 "Overview of WSL 2" 그림을 보면 재미있는 특징이 하나 있습니다. 바로 VM이 하나라는 점입니다. 즉, WSL 2를 지원하는 다양한 "Linux distros"들은 결국 하나의 VM 위에서, 그것들 역시 Containerization 기술로 격리돼 돌아가는 것에 불과합니다.

확인을 위해 아무 배포판의 WSL 2 인스턴스를 띄우고 Linux 커널 버전을 확인해 보면,

# uname -r

5.15.146.1-microsoft-standard-WSL2

동일하게 저 커널 문자열이 출력되면서 배포판 버전만 다른 것을 확인할 수 있습니다.

// WSL 2 Kali Linux 배포판에서 실행

$ lsb_release -a

No LSB modules are available.

Distributor ID: Kali

Description: Kali GNU/Linux Rolling

Release: 2024.2

Codename: kali-rolling

// WSL 2 Ubuntu 배포판에서 실행

$ lsb_release -a

No LSB modules are available.

Distributor ID: Ubuntu

Description: Ubuntu 20.04.6 LTS

Release: 20.04

Codename: focal

결국 하나의 VM에서 동작하는 것이기 때문에 Linux 배포판의 WSL 2 인스턴스는 같은 IP를 공유하게 됩니다.

그리고 해당 IP가 갖는 네트워크는 윈도우 호스트 측에서 "vEthernet (WSL)" 이름으로 불리는 네트워크 어댑터로 연결됩니다. 현재는

제어판에서 더 이상 "vEthernet (WSL)" 항목이 출력되지 않지만 그래도 없어진 것은 아닙니다. 실제로 ipconfig으로도 확인이 가능하고,

C:\temp> ipconfig

Windows IP Configuration

...[생략]...

Ethernet adapter vEthernet (WSL (Hyper-V firewall)):

Connection-specific DNS Suffix . :

Link-local IPv6 Address . . . . . : fe80::4817:b6e:4576:c2c3%62

IPv4 Address. . . . . . . . . . . : 172.19.128.1

Subnet Mask . . . . . . . . . . . : 255.255.240.0

Default Gateway . . . . . . . . . :

위의 어댑터가 참여하는 (이름이 비슷한) 가상 스위치를 PowerShell에서 Get-NetAdapterBinding 명령어로도 확인할 수 있습니다.

PS C:\WINDOWS\system32> Get-NetAdapterBinding -Name "vSwitch (WSL (Hyper-V firewall))" -IncludeHidden

Name DisplayName ComponentID Enabled

---- ----------- ----------- -------

vSwitch (WSL (Hyper-V firew... Hyper-V Virtual Switch Extension Filter vms_vsf True

vSwitch (WSL (Hyper-V firew... Microsoft Windows Filtering Platform ms_wfplwf_vswitch False

vSwitch (WSL (Hyper-V firew... Hyper-V Virtual Switch Extension Protocol vms_vsp True

또한, 쉽게는 Hyper-V의 Virtual Switches 항목에 "WSL (Hyper-V firewall)" 이름으로 확인이 됩니다.

윈도우 호스트 측의 ipconfig 출력 정보를 보면, subnet masrk가 255.255.240.0으로 3번째의 240(1111 0000 비트)을 포함해 상위 20비트가 네트워크, 하위 12비트가 호스트 범위를 가집니다.

C:\Windows\System32> hnsdiag list networks

...[생략]...

Network : 790E58B4-7939-4434-9358-89AE7DDBE87E

Name : WSL (Hyper-V firewall)

Type : ICS

Subnet Address : 172.19.128.0/20

Gateway : 172.19.128.1

...[생략]...

// 또는, 레지스트리 경로를 이용해

// HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Lxss

// NatGatewayIpAddress (REG_SZ) : 172.19.128.1

// NatNetwork (REG_SZ) : 172.19.128.0/20

따라서 2

12 == 0 ~ 4,095 범위의 호스트를 가질 수 있는 172.19.128.0 ~ 172.19.143.255 네트워크가 나옵니다. 일례로 WSL 2 인스턴스를 하나 띄워서 IP를 확인해 보면,

$ ifconfig

eth0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 172.19.132.144 netmask 255.255.240.0 broadcast 172.19.143.255

inet6 fe80::215:5dff:fe73:e10e prefixlen 64 scopeid 0x20<link>

...[생략]...

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

...[생략]...

$ ip route show

default via 172.19.128.1 dev eth0 proto kernel

172.19.128.0/20 dev eth0 proto kernel scope link src 172.19.132.144

동일한 netmask를 가지면서 IP가 "172.19.132.144"로 나오니 역시나 172.19.128.0 ~ 172.19.143.255 범위에 속하므로 호스트 측과 동일한 네트워크에 속합니다. 결국, "WSL (Hyper-V firewall)" 네트워크 구성으로 인해 윈도우 호스트 측과 WSL 간의 통신이 가능한 것입니다.

참고로, WSL 2 배포판마다 개별/공유 설정되는 것은 아래의 글에서 답변으로 볼 수 있습니다.

WSL2 two separate Centos distributions have same eth0 inet address

; https://superuser.com/questions/1715273/wsl2-two-separate-centos-distributions-have-same-eth0-inet-address

Each WSL2 instance has a separate:

* PID namespace

* Mount namespace

* IPC namespace

* UTS namespace

* WSLg System Distribution

However, they all share the following with the parent WSL2 VM (and thus each other):

* User namespace

* (the only one we really care about here) Network namespace

* Cgroup namespace

* Device tree (other than /dev/pts)

* CPU/Kernel/Memory/Swap (obviously)

* /init binary (but not process)

"network namespace"의 경우 윈도우와의 매끄러운 통합을 위해 "WSL (Hyper-V firewall)" 네트워크로 공유했겠지만 마찬가지로 분리하는 것도 가능합니다. 그 한 가지 대표적인 사례가 바로 "Docker desktop for Windows"가 설치하는 "docker-desktop" WSL 2 인스턴스인데요, 이것은 개별 "network namespace"로 분리돼 있습니다. (이에 관한 이야기는 다음에.)

개인적인 의견으로는, 마이크로소프트가 처음부터 WSL 2 방식으로 리눅스 서비스를 했다면 아마도 "vEthernet (WSL)" 네트워크에서의

localhost/127.0.0.1 통합과 같은 기이한, 어찌 보면 편리한 동작을 제공하지 않아도 문제가 없었을 거라고 봅니다. 즉, 개발자들은 자연스럽게, 결국 VM으로 구현된 것이니까 "localhost/127.0.0.1"에 대한 통합을 하지 않았어도 아무런 거부감 없이 네트워크 구조를 받아들였을 것입니다.

하지만, "Subsystem" 개념으로 윈도우에 통합하는 "WSL 1" 방식으로 인해 "localhost"에 대한 처리가 "WSL 2"로 바뀌면서까지 이어져야 했고, 그런 과정에서 너무 불필요하게 네트워크 구조가 복잡해진 것이 아닌가 싶습니다.

[이 글에 대해서 여러분들과 의견을 공유하고 싶습니다. 틀리거나 미흡한 부분 또는 의문 사항이 있으시면 언제든 댓글 남겨주십시오.]